Безопасность и анонимность

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Интересно Как поймать хацкера за попу или написание своего honeypot'а

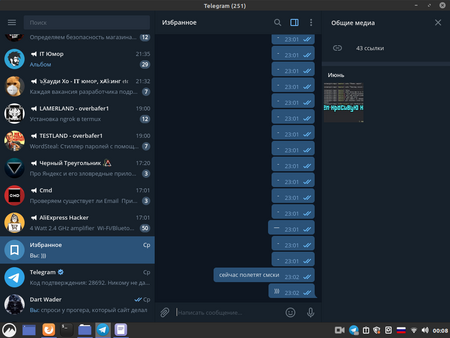

Запускаю скрипт и создаю любой текстовый файл на рабочем столе Провераю телеграм Как видим всё работает! Ну, как вы это будете применять решать вам(можете написать в комметах), информацию для размышления я вам дал) Всем удачи! P.S. если возникли проблемы пишите в личку, всем помогу)

Интересно Взлом компьютера через презентацию

Что нам понадобиться: 1) Kali linux 2) Metasploit 3) Знания базовых команд линукс Начинаем: 1) Для начала скачаем сам эксплоит git clone GitHub – tezukanice/Office8570: CVE20178570 2) Переходим в скачанную папку cd Office8570 3) Для успешной генерации ppsx фaйла, нужно создать папку ” template ” в директории Office8570 mkdir template и в нее перенести файл template.ppsx ( он...

Интересно Атака "Злой двойник" и все что нужно про него знать

Привет друзья, как оказалось, контИент сам себя не создаст, поэтому решил написать про мой самый любимый вид атак - "Злой двойник". Любой человек который занимается вардрайвингом вам скажет, что человек (про тавтологию мы многозначительно умолчим) по своей природе халявщик, и нужно лишь грамотно сыграть на этом, чтобы получить все его данные, начиная от данных банковских карт, до логина и...

Интересно Все, что нужно знать о DoS атаках

Данная статья будет полезна новичкам, которые только пришли в хакинг. D0s и DDos атаки. Многие из вас не понимают разницу. Давайте усвоим это раз и навсегда  Говоря максимально просто: Dos - атака, которая ведется с одной машины. DDos - атака, которая ведется с двух и более машин. Обычно производится с использованием ботнета Ботнет - это сеть компьютеров, зараженных вредоносным...

Говоря максимально просто: Dos - атака, которая ведется с одной машины. DDos - атака, которая ведется с двух и более машин. Обычно производится с использованием ботнета Ботнет - это сеть компьютеров, зараженных вредоносным...

Интересно Как использовать Xploitspy для взлома телефонов Android?

ОРИГИНАЛ Сегодня пойдёт речь о том, как использовать Xploitspy продвинутый инструмент для хацкинга Android-смартфона Прошу обратить внимание! Автор данной статьи не несёт ответственности за любые последствия вслед использования предоставленной информации. Все материалы опубликованы исключительно в образовательных целях! Теперь Xploitspy обновлен и работает отлично, поэтому мы решили...

Интересно Взлом почты при помощи Hydra в Kali Linux

Привет форумчане! Я опять на связи. После легкого перерыва который я мог провести в колонии строгого режима, тем не менее проведенного в информатическом запое представляю вам пособие по взлому почты. Сегодня мы рассмотрим не совсем новый но достаточно надежный инструмент который позволяет осуществить взлом почты на таких известных системах как Майл, Яндекс, Рамблер, Gmail, неважно. Этот...

Интересно Взлом компьютера через беспроводную мышь или клавиатуру

Самый большой риск компрометации компьютера, с точки зрения информационной безопасности, возникает при непосредственном доступе к нему посторонних. При физическом доступе к компьютеру будет возможным скопировать информацию даже не зная пароля входа в систему. Также при непосредственном доступе можно скачать и запустить вредоносный файл (бэкдор) для скрытого управления компьютером. Сейчас...

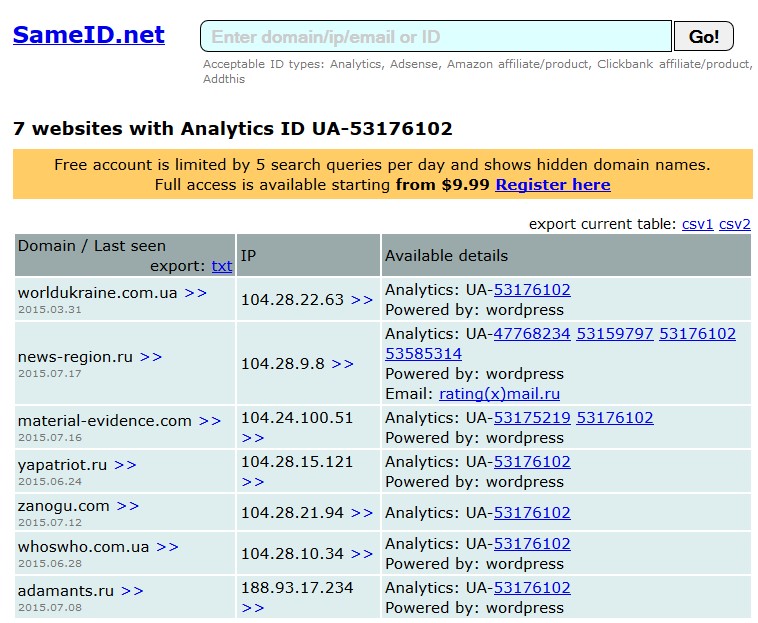

Вычислить админа. Узнаём всю информацию о владельце сайта.

ВСЯ ИНФОРМАЦИЯ НА КАНАЛЕ ПРЕДОСТАВЛЕНА В ОЗНАКОМИТЕЛЬНЫХ ЦЕЛЯХ, МЫ НЕ ПРИЗЫВАЕМ К ДЕЙСТВИЯМ Привет, дружище! Сегодня мы немного поиграем в частных детективов. Иногда всплывают задачи по поиску человека в сети и всем что с ним связано. Очень часто некоторые сайты размещают заведомо ложную или компрометирующую информацию и кому-то нужно найти хозяина сайта. А что делать если в контактах есть...

Установка и настройка OpenVPN сервера на windows

В интернете существует много мануалов, как устанавливать openvpn на линуксовые и бсд операционные системы. На самом деле отличия не существенные, тот кто, умеет настраивать под линукс сможет и под виндовс. И так приступим, для начала нужно определится, на какую версию виндовса мы будет устанавливать. Для примера возьмём виртуальную машину с виндовс 8. На сайте...

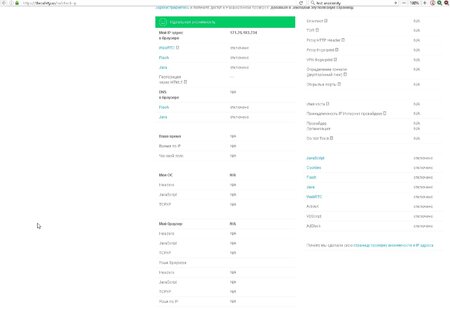

Анонимность и Безопасность в Сети ч5 – Анонимность. Браузер

Доброго времени суток. Вот и пришло время поговорить об анонимности. Как только мы подключаемся к интернету, начинается обмен данными с сайтами, торент клиентами и тд. Также присутствует обмен с серверами Майкрософт. В прошлых статьях мы рассмотрели противодействие утечек системы. Их можно свести на ноль. Но как быть с браузерами? Как только мы заходим на сайт, тут же задействуются ява...