UfoLabs - Лаборатория нло

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Сеть Webwyrm: как китайские мошенники ограбили тысячи безработных

Работа, деньги и время – этим заплатили соискатели за свою наивность. ИБ-компания CloudSEK раскрыла международную преступную сеть, предположительно связанную с Китаем, в ходе которой мошенники обогащаются за счёт наивности соискателей по всему миру. Схема, получившая название «Webwyrm», уже затронула более 100 000 жертв и 1000 компаний, причинив возможные...

Сетевая осада ХАМАС: на Израиль обрушилась серия кибератак из сектора Газа

Эскалация конфликта в Израиле перерастает в настоящую кибервойну. Группа хакеров из Газы ассоциирована с серией кибератак, нацеленных на израильские частные организации в сферах энергетики, обороны и телекоммуникаций. Подробности активности были раскрыты Microsoft в ежегодном отчете Digital Defense Report , где кампания отслеживается под названием Storm-1133...

Тысячи Android-устройств поставляются с предустановленным неубиваемым бэкдором

Дешевые ТВ-приставки - инструмент для киберпреступников. Тысячи владельцев дешевых устройств Android TV столкнулись с неожиданной угрозой. При покупке приставки для потокового просмотра телевидения никто не ожидает, что она будет заражена вредоносным программным обеспечением или начнет общаться с серверами в Китае при включении. Однако именно такая реальность...

Cloudflare и ECH: интернет без ограничений и блокировок

Кажется, Cloudflare решил переписать правила интернета. Cloudflare активировал функцию Encrypted Client Hello (ECH) для всех пользователей бесплатных тарифных планов, включая многие пиратские сайты. Эта новая функция конфиденциальности делает невозможным отслеживание интернет-провайдерами посещенных абонентами сайтов. В результате это также делает бесполезными...

Будущее разведки: ЦРУ внедряет систему искусственного интеллекта для анализа открытых данных

ИИ - новое лицо американской разведки в руках ЦРУ. Американское центральное разведывательное управление (ЦРУ) готовится к запуску нового инструмента на базе искусственного интеллекта, аналогичного ChatGPT, для оптимизации сбора данных из открытых источников, сообщает агентство Bloomberg. Данный шаг направлен на повышение эффективности работы аналитиков...

Как минимум 7 друзей ShadowSyndicate: компании всего мира под прицелом киберальянса

Группе удалось прокачаться на максимум. Кто же ее союзники? Эксперты по кибербезопасности следят за активностью новой киберпреступной группы, известной как ShadowSyndicate (ранее Infra Storm). Согласно совместному техническому отчету компаний Group-IB и Bridewell, хакеры сотрудничают с множеством групп и используют как минимум 7 семейств...

Вот это поворот: Microsoft Defender стал помечать Tor Browser как вредоносное ПО

Неужели защищённый браузер решил пошпионить за своими пользователями? В последнее время пользователи «самой популярной настольной ОС в мире» стали сообщать о том, что антивирусная программа Microsoft Defender, по умолчанию интегрированная в Windows 10 и 11, помечает последнюю версию браузера Tor как вредоносное ПО «Win32/Malgent!MTB». Инцидент вызвал...

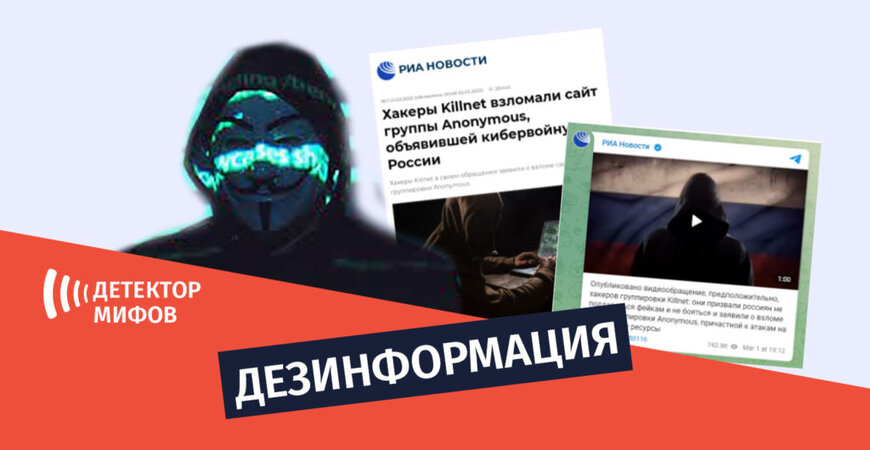

Заявление KillNet

Одна из самых могущественных и известных хакерских группировок мира, KillNet, выкатила на свет сенсационное утверждение: Евгений Пригожин, основатель ЧВК "Вагнер", на самом деле жив. В сети это утверждение стало настоящим взрывом, заставив обсуждать этот вопрос миллионы людей. Детсадовцы со своими хайпами задолбали..

Силовики vs приватность: что стоит за новыми законами о персональных данных и почему бизнес бьет тревогу?

Цифровой след под угрозой: как поправки в закон могут изменить правила игры. Ассоциация больших данных (АБД), в которую входят такие крупные компании как «Яндекс», VK, «Ростелеком», «МегаФон» и другие, обратила внимание на потенциальные риски, связанные с недавно внесенными в Госдуму поправками к ряду федеральных законов («О ФСБ», «О государственной защите...

Угнать за 48 часов: в ваших сетях могут оказаться сразу несколько вымогателей

ФБР рассказало о новой тенденции в киберпреступном мире. ФБР предупредило о новом тренде в атаках с использованием программ-вымогателей, в рамках которого злоумышленники теперь используют несколько разновидностей вымогательского ПО для шифрования систем жертв в течение всего двух дней. Информация была раскрыта в частном уведомлении для промышленности от...