Y

yumpa

Original poster

Итак, это заключительная часть, в ней рассмотрим факторы, которые не вошли в предыдущее части.

1. Как бы мы не старались сделать безопасную и анонимную систему, все же слабым звеном является человек. Социальная инженерия делает чудеса, пользователь сам расскажет о себе, а может, даже установит что-то зловредное. Как тогда вести себя? На форумах, мессенджерах, соц. сетях нужно вести себя с опаской, не доверять не кому кто хочет познакомится и не качать файлы. А если все же надумали качать, то вооружитесь антивирусом и сайтом virustotal. Файл открывать только в защищенной ВМ.

Любой сайт собирает информацию, особенно ее любят социальные сети, поэтому:

- Паспортные данные и реальный мобильный номер не должны быть использованы при регистрации;

- Также не рекомендуется иметь в друзьях ваших реальных друзей и переписываться с ними. По ним можно найти реальную информацию о вас;

- Нужно подумать и о технике письма. Ошибки, речевые обороты, пунктуация может связать переписку между соц. сетями и форумами;

- Не имейте ссылок на ваши фразы или профили на других сайтах;

- Логин, пароль, мобильный номер, email должны быть разными для каждого сайта.

- Мобильный телефон должен быть простым и симкарта вынута. Включение только по надобности;

- Фотографии и видео из реальной жизни должны отсутствовать.

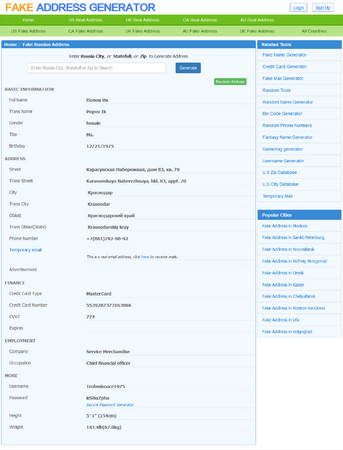

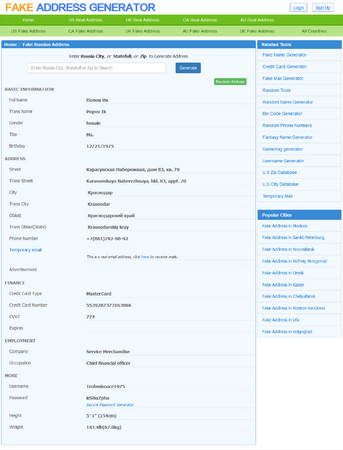

У каждого есть эмайл адрес. Нужно искать сервер, который не требует подтверждения личности путем мобильного номера. Для регистрации лучше всего использовать генераторы логинов, паролей и ников. Есть даже генераторы личностей

Если все же требуется мобильный номер, можно выбирать виртуальные мобильные номера (Sellaite, Receive-SMS-Online, Receive-SMS, ReceiveFreeSMS). Если вы попробуете зарегистрироваться в соц. сети с этих номеров, то увидите, что номер занят. Не отчаиваетесь, номера обновляются, вам необходимо подождать, когда будет доступен новый номер, чтобы успеть зарегистрироваться первым. Некоторые компании запрещают такую регистрацию (причины, наверное, ясны - анонимность).

2. Мы настроили разделение трафика. Что нам это дало? Гугл знает какие видео мы смотрим на ютубе; вк знает какую музыку и видео мы предпочитаем в этой соц. сети; лостфилм в курсе, что мы смотрим и тд. Только вот, гугл не узнает, какие сериалы мы качаем с лостфильма, вк не узнает, что мы качаем с рутрекера и тд. На каждом сервисе мы имеем «обезличенную» личность, она будет известна в пределах того сервиса, на котором зарегистрирована и ее нельзя связать с личностью другого сервиса (если пользователь сам этого не сделает).

3. Одно время были популярны vpn double, triple, quad. Разберем, к примеру, triple vpn: трафик шифруется на вашем компьютере и передается на первый сервер vpn, затем на второй vpn сервер и затем на третий; и лишь потом третий сервер выходит в интернет от своего имени. Сервера могут находится в любой стране и из-за этого существует задержка в несколько секунд. На мой взгляд использование double и выше для достижения анонимности не разумно, так как все сервера с цепочки vpn принадлежат одной компании; и на запрос спец. служб компания даст первоначальный ip. Если вы просто не хотите, чтобы провайдер видел ваш трафик или вы, пользуетесь открытой wi-fi точкой - достаточно simple vpn (один сервер). Вы даже сможете поиграть в онлайн игры, которые не зависят от низкого пинга (Lineage 2). Однако, simple vpn не дает никакой анонимности. Предположим, что вас где-то в интернете (форум\соц. сеть) грубо оскорбили и вы не хотите с этим мирится. И у вас есть друг или брат, который работает "где надо". Если в реалии России, то достаточно ip «злословника» и точное время. Если он использует simple vpn, то его найдут в два счета. У каждого провайдера России имеется система СОРМ, которая пишет логи. Запрос к этой системе даст ответ, что с такого ip было сделано подключение на такой vpn сервер.

Для усложнения деанонимизации существуют схемы (могут быть ограниченные вашими финансовыми ресурсами). Вы можете прикрепить последовательно столько vpn, сколько захотите, чередуя их с тором, прокси, ссш. Не ищите сервера по критерию логирования. Абсолютно любой сервер ведет логи, даже если трафик не всегда записывается, то ip адреса - всегда. В целях отладки самого сервера они нужны. Логи не будут вестись только в том случае, если вы арендуете дедик, установите vpn и сами отключите их; но логи на провайдере вашего дедика вы не сможете отключить. Vpn трафик можно распознать со стороны провайдера, но расшифровать - нет. Для усложнения работы можно запустить параллельно торент и быть сидом или пиром большого количества раздач (штук 15-20 хватит). При этом ваше vpn соединения будет менее заметно на фоне огромного количества запросов торента. Существуют специальные впн’ы, которые маскируются под https трафик.

На таких виртуальных машинах можно построить любую схему и любой сложности. Рассмотрим мой старый вариант: впн => 2 параллельных тора => 2 параллельных тора => впн. С первым звеном все понятно, стоит впн клиент, а вот на втором установлено так, что трафик приходящий на прокси этой машины будет случайным образом делится между двумя цепочками тора.

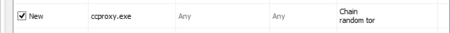

С помощью proxifier сделаем разделение трафика

И впишем правила для прокси сервера

Третье звено похоже на второе, и работает по такому же принципу. Трафик третьева звена состоит из двух параллельных цепочек тора и подключается ко второму звену (ну и делится между двумя цепочками тора второго звена). Таких звеньев можно накрутить множество, стоит только помнить, это ограничивает пропускную способность и создает серьёзные задержки. В эксперименте 10ти звеньев, сайты перестают грузится вовсе.

Что касается четвертого звена – впн’а, он нужен для нормальной работы сайтов (белый айпи) и защиты от мидл атак, ведь неизвестно чья выходная нода на конце.

Также стоит понимать масштабы своего деяния (нечего общего не имею с злодеяниями). Если вы обычный юзер, который хочет, чтобы некто не узнал его интернет историю, переписку и тд, то не нужно шифровать по 2 раза все диски, устанавливать по 5 последовательных цепочек тора. Все это избыточная анонимность. Достаточно придерживаться методов, описанных в этих статьях. Когда мы приходим домой с улицы (метафорически интернет), то не складываем всю свою одежду в сейф с пятью замками?

4. Почти у каждого есть в доме такая коробочка с мигающими лампочками, через которую в дом поступает интернет. Если про защиту компьютера слышали практически все (файервол, антивирусники и тд.), то о защиты роутера могут и не подозревать. «Мол там нет нечего такого, что стоило защищать». От части это так, однако роутер «видит», пропускает через себя ваш трафик. И при взломе роутера этот трафик может идти сначала злоумышленнику, а потом уже по назначению. Также роутеры активно используются для ддос атак, посылая запросы на какой-то айпи, об этом вы даже и не догадаетесь, разве что, если будет притормаживать интернет. Для защиты любого устройства, маршрутизирующего трафик, необходимо как можно больше уменьшить вектор атаки:

- Категорически стоит запретить доступ из вне (telnet, ssh, http), а разрешить из локальной сети только айпи своего компьютера (осторожно выбирайте эту опцию, ведь можно запретить вообще любой доступ к роутеру, тут нечего не останется как сбросить настройки);

- Необходимо изменить данные пароля логина, которые стоят по умолчанию на более сложные (если проблемы с памятью – записать на бумажке и наклеить на роутер из-под низу). Однако, не на всех устройствах можно изменить логин;

- При использовании wifi необходимо воспользоваться встроенным файерволом (если он есть). Установить фильтрацию по mac-адресам устройств. Разрешить только те, которые реально используются. Остальные – запретить по умолчанию;

- Желательно изменить SSID wifi’я. По умолчанию в нем прописывается полностью или частично название и модель устройства;

- Категорически не использовать WPS при настройке wifi;

- При использовании wifi необходимо физически ограничивать доступ к сети за пределами дома или квартиры путем уменьшения уровня (силы) сигнала, если это невозможно, то лучше перейти на проводное соединение;

- Ввести DNS вручную (Google Public DNS: 8.8.8.8,; OpenDNS: 208.67.222.222, 208.67.220.220).

- Отключение UPnP. Протокол UPnP (Universal Plug and Play) включен по умолчанию на большинстве маршрутизаторов. Если есть возможность тонкой настройки его использования — это еще полбеды. Если доступны только варианты «включить» и «отключить», то лучше выбрать последний.

Почти у всех современных роутеров есть backdoor (черный ход) – удаленный доступ. Скорее всего, это происходит под влиянием спецслужб, но в случае скандала в официальных ответах всегда упоминается «техническая необходимость» или «фирменный сервис по улучшению качества связи». Конечно, возможно, есть прошивки самодельные без таких уязвимостей, только их почти некто не ставит.

5. Все прекрасно знают, что антивирусы и файерволы собирают статистику. В этой статистике может быть что угодно. Также для них бэкдор не редкость. Неоднократно был замечен в таких делах антивирус Касперского. Сам владелец выступает против анонимности и был предоставлен исходный код властям США. Что туда было внедрено или не было – неизвестно; даже если и будет, то естественно не скажут, чтобы не терять клиентов. Так как защитится от такого неприемлемого поведения программ? Ведь они будут показывать трафик, который был использован для обновлений программ и вирусных баз, а вот анонимная статистика вряд ли засветится в логах. Выход есть, как всегда решая проблему анонимности или безопасности я прибегаю к моей пламенно любимой виртуальной машине. Попробую объяснить, в поиске такого не найдете. Способ довольно прост, но сложен в реализации. Смысл заключается в том, что, надо устанавливать два файервола, я рекомендую Касперский и Агнитум. Почему они? Агнитум довольно хорош с невероятно гибкой настройкой, я им пользуюсь больше 13лет и проблемы были лишь с активацией . Он был куплен Яндексом и прекратил свое существования как программа, теперь он внедряется в Яндекс браузер или что-то такое; Касперский файервол (антивирус выключаем, он нам не к чему) также неплох. Далее потребуется две виртуальные машины, один устанавливаем файервол в одну, а другой в другую. Далее необходимо перенести одну виртуальную машну во внутрь второй. Это называется вложенной виртуализацией или виртуализация второго порядка. Трафик проходит через файервол на внешней машине, затем идет через файервол на внутренней; и после этого выходит из внутренней в интернет. Сетевые адаптеры нужно прокидывать и понимать, для того, чтобы интернет заработал на внутренней машине, сначала необходимо реплицировать реальную сетевую карточку из хоста во внешнюю машину, а патом снова реплицировать из внешней машину во внутреннюю.

. Он был куплен Яндексом и прекратил свое существования как программа, теперь он внедряется в Яндекс браузер или что-то такое; Касперский файервол (антивирус выключаем, он нам не к чему) также неплох. Далее потребуется две виртуальные машины, один устанавливаем файервол в одну, а другой в другую. Далее необходимо перенести одну виртуальную машну во внутрь второй. Это называется вложенной виртуализацией или виртуализация второго порядка. Трафик проходит через файервол на внешней машине, затем идет через файервол на внутренней; и после этого выходит из внутренней в интернет. Сетевые адаптеры нужно прокидывать и понимать, для того, чтобы интернет заработал на внутренней машине, сначала необходимо реплицировать реальную сетевую карточку из хоста во внешнюю машину, а патом снова реплицировать из внешней машину во внутреннюю.

Таким образом файерволы будут контролировать друг друга и абсолютно весь трафик, который через них гоняется. Остается только прописать все необходимы правила (они сложные и их много; свои примеры показать не смогу, так как перешел на ryzen, а Майкрософт до сих пор не поддерживает вложенную виртуализация для ryzen) и создать снапшоты. Необходимо понимать, что для внешней машины надо увеличить объём памяти 3-6гб (в зависимости от ОС) и поставить минимум 2х ядерный процессор. Такая виртуальная машина создает нагрузку на слабо-скоростные винчестеры, в таком случае необходимо разделить внешнюю и внутреннюю машины между двумя дисками или использовать ssd.

6. Шифруйте важные данные. Если на диске есть ну уж очень ценные файлы в не защищенном виде, удаление может и не помочь. Купите новый диск и сразу же на нем создайте криптоконтейнер; в него сохраняйте информацию.

Большинство пользователей уверена, что достаточно использовать del (мимо корзины) и информация безвозвратно перейдет в мир иной. Операционная система обрабатывает команду и производит не удаление всего файла, а лишь указатель файла (файл состоит из кусков). При наличии специального софта (r-studio или аналог) благополучно восстановит файл (в качестве эксперимента произвел сканирование своей флешки, там восстановились файлы 5ти летней давности, несмотря на то, что флешка часто использовалась для установки windows). Есть программы, которые затирают файлы (случайными данными). Может кто слышал про метод Гутманна в 35 проходов. И все равно на диске остается остаточная намагниченность ячейки, а на usb остаточный заряд. Не известно каким оборудованием (например, elcomsoft.com) обладают спец службы, но точно опережающее рыночные аналоги, и по понятным причинам это не придается огласки.

7. Пароли. Их скапливается достаточное количество и стоит задуматься про метод хранения. В браузере не нужно их хранить, также не стоит хранить на рабочем столе в виде текстового документа, для этих целей придумали менеджер паролей (например, keepass). Все пароли храним в нем, а зашифрованный файл помещаем в криптоконтейнер.

8. Бэкап – это уверенность в завтрашнем дне, как и в сегодняшнем. Крупные дата-центры теряют данные (в подстанцию гугла молния попала несколько раз подряд), а что тогда говорить про обычных пользователей? Не известно, как будет чувствовать себя жесткий диск завтра, а на нем ценная информация. Крупно повезет, если получится все восстановить, а что если криптоконтейнер частично будет поврежден? Ставим несколько дисков и объединяем их в рейды 1,5,6. Также копируем в облака, телеграм, например, имеет бездонный объём (возможно введут ограничения в будущем).

9. Защита во время простоя. Если взять офис или общежитие, то часто пользователи оставляют компьютер без присмотра, причем оставляют «как есть» (открытые программы, переписка в мессенджерах и тд., подходи и делай что угодно). Так нельзя; не поленитесь и поставьте сложный пароль и каждый раз, когда требуется отлучиться выключайте компьютер, а если на короткий промежуток времени, то блокируйте (winkey+L).

10. Используйте домашний компьютер для доступа к важной информации. Бывает необходимость зайти на какой-то ресурс из публичного места (игротека, библиотека и тд.) используя учетные данные. И с большой вероятностью можно наткнутся на кейлогер. К примеру, был такой случай, нужно было зайти на гугл аккаунт и проверить почту. Я уверен, что наш администратор собирает данные (кейлогер). Если введу логин\пароль, то эта информация буде доставлена администратору, и что он с ней сделает, не известно. И вопрос, который будет преследовать все оставшееся рабочее время «успею ли я прийти домой и сменить пароль?». В таких ситуациях можно прибегнуть к некоторым хитростям, а именно, подключатся к удаленному рабочему столу домашнего ПК, на котором, уже открыт браузер с нужным аккаунтом (либо отключить буфер обмена, и скопированные данные останутся только на удалённом столе). Используем для этого случая программу vnc (аналог rdp). Да, нам нужно ввести адрес и пароль для доступа к домашнему пк, и администратор заведения их узнает. Суть этого метода заключается в быстрой смене пароля после удачного подключения к vnc серверу. Нужно написать небольшую программу (на самом сервере), которая будет менять пароль на указанный. Я выбрал легкий язык программирования, autoit, это скриптовый язык для автоматизации задач windows, который легко справится с поставленной задачей. При смене пароля подключение останется активным, и если обладатель кейлогера захочет зайти, то не сможет. Так как vnc будет «смотреть наружу», то нужно установить некие правила файервола. Если знаете айпи адреса (хотя бы город, регион, область), с которых зайдете, то впишите их. Также следует установить детектор атак, чтобы защитится от брута.

11. DNS. На каждой виртуальной машине, где необходимо, устанавливаем yogadns (полный аналог proxifier, только работает с dns) и пропускаем dns трафик через https.

1. Как бы мы не старались сделать безопасную и анонимную систему, все же слабым звеном является человек. Социальная инженерия делает чудеса, пользователь сам расскажет о себе, а может, даже установит что-то зловредное. Как тогда вести себя? На форумах, мессенджерах, соц. сетях нужно вести себя с опаской, не доверять не кому кто хочет познакомится и не качать файлы. А если все же надумали качать, то вооружитесь антивирусом и сайтом virustotal. Файл открывать только в защищенной ВМ.

Любой сайт собирает информацию, особенно ее любят социальные сети, поэтому:

- Паспортные данные и реальный мобильный номер не должны быть использованы при регистрации;

- Также не рекомендуется иметь в друзьях ваших реальных друзей и переписываться с ними. По ним можно найти реальную информацию о вас;

- Нужно подумать и о технике письма. Ошибки, речевые обороты, пунктуация может связать переписку между соц. сетями и форумами;

- Не имейте ссылок на ваши фразы или профили на других сайтах;

- Логин, пароль, мобильный номер, email должны быть разными для каждого сайта.

- Мобильный телефон должен быть простым и симкарта вынута. Включение только по надобности;

- Фотографии и видео из реальной жизни должны отсутствовать.

У каждого есть эмайл адрес. Нужно искать сервер, который не требует подтверждения личности путем мобильного номера. Для регистрации лучше всего использовать генераторы логинов, паролей и ников. Есть даже генераторы личностей

Если все же требуется мобильный номер, можно выбирать виртуальные мобильные номера (Sellaite, Receive-SMS-Online, Receive-SMS, ReceiveFreeSMS). Если вы попробуете зарегистрироваться в соц. сети с этих номеров, то увидите, что номер занят. Не отчаиваетесь, номера обновляются, вам необходимо подождать, когда будет доступен новый номер, чтобы успеть зарегистрироваться первым. Некоторые компании запрещают такую регистрацию (причины, наверное, ясны - анонимность).

2. Мы настроили разделение трафика. Что нам это дало? Гугл знает какие видео мы смотрим на ютубе; вк знает какую музыку и видео мы предпочитаем в этой соц. сети; лостфилм в курсе, что мы смотрим и тд. Только вот, гугл не узнает, какие сериалы мы качаем с лостфильма, вк не узнает, что мы качаем с рутрекера и тд. На каждом сервисе мы имеем «обезличенную» личность, она будет известна в пределах того сервиса, на котором зарегистрирована и ее нельзя связать с личностью другого сервиса (если пользователь сам этого не сделает).

3. Одно время были популярны vpn double, triple, quad. Разберем, к примеру, triple vpn: трафик шифруется на вашем компьютере и передается на первый сервер vpn, затем на второй vpn сервер и затем на третий; и лишь потом третий сервер выходит в интернет от своего имени. Сервера могут находится в любой стране и из-за этого существует задержка в несколько секунд. На мой взгляд использование double и выше для достижения анонимности не разумно, так как все сервера с цепочки vpn принадлежат одной компании; и на запрос спец. служб компания даст первоначальный ip. Если вы просто не хотите, чтобы провайдер видел ваш трафик или вы, пользуетесь открытой wi-fi точкой - достаточно simple vpn (один сервер). Вы даже сможете поиграть в онлайн игры, которые не зависят от низкого пинга (Lineage 2). Однако, simple vpn не дает никакой анонимности. Предположим, что вас где-то в интернете (форум\соц. сеть) грубо оскорбили и вы не хотите с этим мирится. И у вас есть друг или брат, который работает "где надо". Если в реалии России, то достаточно ip «злословника» и точное время. Если он использует simple vpn, то его найдут в два счета. У каждого провайдера России имеется система СОРМ, которая пишет логи. Запрос к этой системе даст ответ, что с такого ip было сделано подключение на такой vpn сервер.

Для усложнения деанонимизации существуют схемы (могут быть ограниченные вашими финансовыми ресурсами). Вы можете прикрепить последовательно столько vpn, сколько захотите, чередуя их с тором, прокси, ссш. Не ищите сервера по критерию логирования. Абсолютно любой сервер ведет логи, даже если трафик не всегда записывается, то ip адреса - всегда. В целях отладки самого сервера они нужны. Логи не будут вестись только в том случае, если вы арендуете дедик, установите vpn и сами отключите их; но логи на провайдере вашего дедика вы не сможете отключить. Vpn трафик можно распознать со стороны провайдера, но расшифровать - нет. Для усложнения работы можно запустить параллельно торент и быть сидом или пиром большого количества раздач (штук 15-20 хватит). При этом ваше vpn соединения будет менее заметно на фоне огромного количества запросов торента. Существуют специальные впн’ы, которые маскируются под https трафик.

На таких виртуальных машинах можно построить любую схему и любой сложности. Рассмотрим мой старый вариант: впн => 2 параллельных тора => 2 параллельных тора => впн. С первым звеном все понятно, стоит впн клиент, а вот на втором установлено так, что трафик приходящий на прокси этой машины будет случайным образом делится между двумя цепочками тора.

С помощью proxifier сделаем разделение трафика

И впишем правила для прокси сервера

Третье звено похоже на второе, и работает по такому же принципу. Трафик третьева звена состоит из двух параллельных цепочек тора и подключается ко второму звену (ну и делится между двумя цепочками тора второго звена). Таких звеньев можно накрутить множество, стоит только помнить, это ограничивает пропускную способность и создает серьёзные задержки. В эксперименте 10ти звеньев, сайты перестают грузится вовсе.

Что касается четвертого звена – впн’а, он нужен для нормальной работы сайтов (белый айпи) и защиты от мидл атак, ведь неизвестно чья выходная нода на конце.

Также стоит понимать масштабы своего деяния (нечего общего не имею с злодеяниями). Если вы обычный юзер, который хочет, чтобы некто не узнал его интернет историю, переписку и тд, то не нужно шифровать по 2 раза все диски, устанавливать по 5 последовательных цепочек тора. Все это избыточная анонимность. Достаточно придерживаться методов, описанных в этих статьях. Когда мы приходим домой с улицы (метафорически интернет), то не складываем всю свою одежду в сейф с пятью замками?

4. Почти у каждого есть в доме такая коробочка с мигающими лампочками, через которую в дом поступает интернет. Если про защиту компьютера слышали практически все (файервол, антивирусники и тд.), то о защиты роутера могут и не подозревать. «Мол там нет нечего такого, что стоило защищать». От части это так, однако роутер «видит», пропускает через себя ваш трафик. И при взломе роутера этот трафик может идти сначала злоумышленнику, а потом уже по назначению. Также роутеры активно используются для ддос атак, посылая запросы на какой-то айпи, об этом вы даже и не догадаетесь, разве что, если будет притормаживать интернет. Для защиты любого устройства, маршрутизирующего трафик, необходимо как можно больше уменьшить вектор атаки:

- Категорически стоит запретить доступ из вне (telnet, ssh, http), а разрешить из локальной сети только айпи своего компьютера (осторожно выбирайте эту опцию, ведь можно запретить вообще любой доступ к роутеру, тут нечего не останется как сбросить настройки);

- Необходимо изменить данные пароля логина, которые стоят по умолчанию на более сложные (если проблемы с памятью – записать на бумажке и наклеить на роутер из-под низу). Однако, не на всех устройствах можно изменить логин;

- При использовании wifi необходимо воспользоваться встроенным файерволом (если он есть). Установить фильтрацию по mac-адресам устройств. Разрешить только те, которые реально используются. Остальные – запретить по умолчанию;

- Желательно изменить SSID wifi’я. По умолчанию в нем прописывается полностью или частично название и модель устройства;

- Категорически не использовать WPS при настройке wifi;

- При использовании wifi необходимо физически ограничивать доступ к сети за пределами дома или квартиры путем уменьшения уровня (силы) сигнала, если это невозможно, то лучше перейти на проводное соединение;

- Ввести DNS вручную (Google Public DNS: 8.8.8.8,; OpenDNS: 208.67.222.222, 208.67.220.220).

- Отключение UPnP. Протокол UPnP (Universal Plug and Play) включен по умолчанию на большинстве маршрутизаторов. Если есть возможность тонкой настройки его использования — это еще полбеды. Если доступны только варианты «включить» и «отключить», то лучше выбрать последний.

Почти у всех современных роутеров есть backdoor (черный ход) – удаленный доступ. Скорее всего, это происходит под влиянием спецслужб, но в случае скандала в официальных ответах всегда упоминается «техническая необходимость» или «фирменный сервис по улучшению качества связи». Конечно, возможно, есть прошивки самодельные без таких уязвимостей, только их почти некто не ставит.

5. Все прекрасно знают, что антивирусы и файерволы собирают статистику. В этой статистике может быть что угодно. Также для них бэкдор не редкость. Неоднократно был замечен в таких делах антивирус Касперского. Сам владелец выступает против анонимности и был предоставлен исходный код властям США. Что туда было внедрено или не было – неизвестно; даже если и будет, то естественно не скажут, чтобы не терять клиентов. Так как защитится от такого неприемлемого поведения программ? Ведь они будут показывать трафик, который был использован для обновлений программ и вирусных баз, а вот анонимная статистика вряд ли засветится в логах. Выход есть, как всегда решая проблему анонимности или безопасности я прибегаю к моей пламенно любимой виртуальной машине. Попробую объяснить, в поиске такого не найдете. Способ довольно прост, но сложен в реализации. Смысл заключается в том, что, надо устанавливать два файервола, я рекомендую Касперский и Агнитум. Почему они? Агнитум довольно хорош с невероятно гибкой настройкой, я им пользуюсь больше 13лет и проблемы были лишь с активацией

Таким образом файерволы будут контролировать друг друга и абсолютно весь трафик, который через них гоняется. Остается только прописать все необходимы правила (они сложные и их много; свои примеры показать не смогу, так как перешел на ryzen, а Майкрософт до сих пор не поддерживает вложенную виртуализация для ryzen) и создать снапшоты. Необходимо понимать, что для внешней машины надо увеличить объём памяти 3-6гб (в зависимости от ОС) и поставить минимум 2х ядерный процессор. Такая виртуальная машина создает нагрузку на слабо-скоростные винчестеры, в таком случае необходимо разделить внешнюю и внутреннюю машины между двумя дисками или использовать ssd.

6. Шифруйте важные данные. Если на диске есть ну уж очень ценные файлы в не защищенном виде, удаление может и не помочь. Купите новый диск и сразу же на нем создайте криптоконтейнер; в него сохраняйте информацию.

Большинство пользователей уверена, что достаточно использовать del (мимо корзины) и информация безвозвратно перейдет в мир иной. Операционная система обрабатывает команду и производит не удаление всего файла, а лишь указатель файла (файл состоит из кусков). При наличии специального софта (r-studio или аналог) благополучно восстановит файл (в качестве эксперимента произвел сканирование своей флешки, там восстановились файлы 5ти летней давности, несмотря на то, что флешка часто использовалась для установки windows). Есть программы, которые затирают файлы (случайными данными). Может кто слышал про метод Гутманна в 35 проходов. И все равно на диске остается остаточная намагниченность ячейки, а на usb остаточный заряд. Не известно каким оборудованием (например, elcomsoft.com) обладают спец службы, но точно опережающее рыночные аналоги, и по понятным причинам это не придается огласки.

7. Пароли. Их скапливается достаточное количество и стоит задуматься про метод хранения. В браузере не нужно их хранить, также не стоит хранить на рабочем столе в виде текстового документа, для этих целей придумали менеджер паролей (например, keepass). Все пароли храним в нем, а зашифрованный файл помещаем в криптоконтейнер.

8. Бэкап – это уверенность в завтрашнем дне, как и в сегодняшнем. Крупные дата-центры теряют данные (в подстанцию гугла молния попала несколько раз подряд), а что тогда говорить про обычных пользователей? Не известно, как будет чувствовать себя жесткий диск завтра, а на нем ценная информация. Крупно повезет, если получится все восстановить, а что если криптоконтейнер частично будет поврежден? Ставим несколько дисков и объединяем их в рейды 1,5,6. Также копируем в облака, телеграм, например, имеет бездонный объём (возможно введут ограничения в будущем).

9. Защита во время простоя. Если взять офис или общежитие, то часто пользователи оставляют компьютер без присмотра, причем оставляют «как есть» (открытые программы, переписка в мессенджерах и тд., подходи и делай что угодно). Так нельзя; не поленитесь и поставьте сложный пароль и каждый раз, когда требуется отлучиться выключайте компьютер, а если на короткий промежуток времени, то блокируйте (winkey+L).

10. Используйте домашний компьютер для доступа к важной информации. Бывает необходимость зайти на какой-то ресурс из публичного места (игротека, библиотека и тд.) используя учетные данные. И с большой вероятностью можно наткнутся на кейлогер. К примеру, был такой случай, нужно было зайти на гугл аккаунт и проверить почту. Я уверен, что наш администратор собирает данные (кейлогер). Если введу логин\пароль, то эта информация буде доставлена администратору, и что он с ней сделает, не известно. И вопрос, который будет преследовать все оставшееся рабочее время «успею ли я прийти домой и сменить пароль?». В таких ситуациях можно прибегнуть к некоторым хитростям, а именно, подключатся к удаленному рабочему столу домашнего ПК, на котором, уже открыт браузер с нужным аккаунтом (либо отключить буфер обмена, и скопированные данные останутся только на удалённом столе). Используем для этого случая программу vnc (аналог rdp). Да, нам нужно ввести адрес и пароль для доступа к домашнему пк, и администратор заведения их узнает. Суть этого метода заключается в быстрой смене пароля после удачного подключения к vnc серверу. Нужно написать небольшую программу (на самом сервере), которая будет менять пароль на указанный. Я выбрал легкий язык программирования, autoit, это скриптовый язык для автоматизации задач windows, который легко справится с поставленной задачей. При смене пароля подключение останется активным, и если обладатель кейлогера захочет зайти, то не сможет. Так как vnc будет «смотреть наружу», то нужно установить некие правила файервола. Если знаете айпи адреса (хотя бы город, регион, область), с которых зайдете, то впишите их. Также следует установить детектор атак, чтобы защитится от брута.

11. DNS. На каждой виртуальной машине, где необходимо, устанавливаем yogadns (полный аналог proxifier, только работает с dns) и пропускаем dns трафик через https.

vk.com/id58924119