E

_Emma_

Original poster

Для кибершпионажа в поднебесной,помимо постоянных структур таких подразделений НОАК и госбезопасности,также крупные хакеры для самой грязной работы используют вольнонаемных команд хакеров.Так как в случае того что общественность у узнать о их не совсем хороших планах,репутационный ущерб правительству был не столь значимым.

APT12

Предположительно APT12 (aka IXESHE, aka DynCalc, aka Calc Team, aka DNSCALC, aka Numbered Panda) - группа фрилансеров,которая была нанята НОАК для проведение фишинг атак ( возможно и не только их ) с настоящих почтовых аккаунтов конечно же после их взлома.Преимущество проведения атак пало на СМИ и технологические компании Японии и Тайваня.

В основно APT12 использует - бэкдор Etumbot. Бэкдор составной и имеет в себе две части: дроппер и пейлоад в необычном формате 7z-SFX с защитой в виде пароля которая обеспечивает скрытность от антивирусов.Жертвы заражались из ссылки в PDF файла находящимся в фишинговом письме.Также там были подробные инструкции.

Ход атаки:

Пользователь попадает на веб-сайт в HTML-код которого внёдрен элемент <iframe>,который перенаправляет браузер на заражённую страницу.Скрипт на этой страничке анализировал компьютер(жертвы) на возможность проведения атак,а также смотрел версию MS OFfice. Если версия на компьютере жертвы была уязвима,то скрипт генерировал ссылку на троян-дроппер.

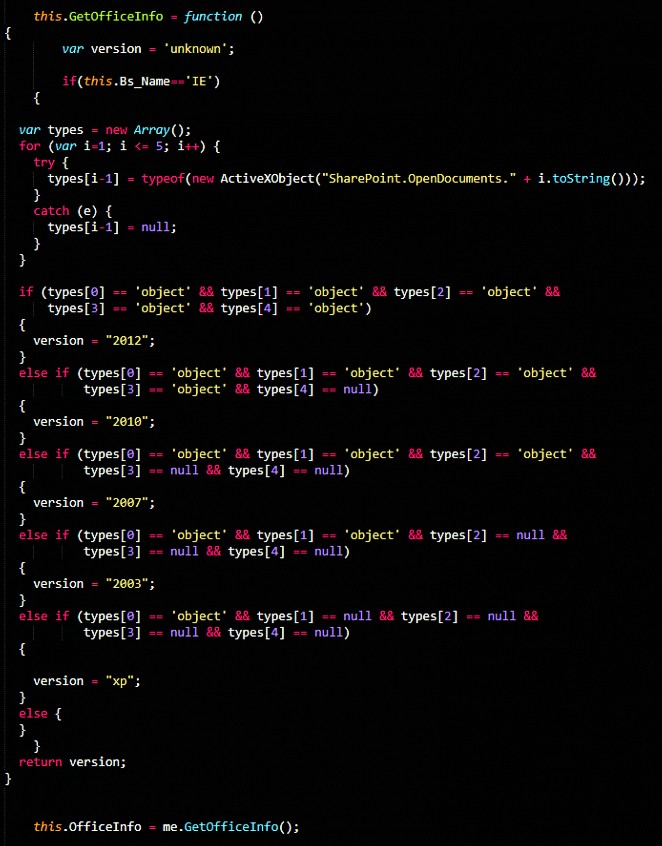

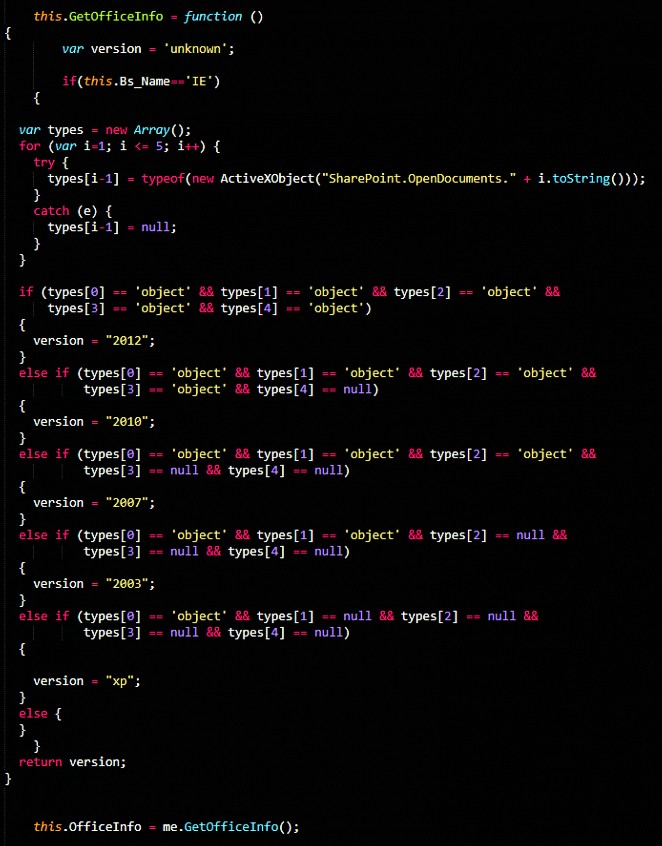

Часть кода которая определяла версию MS Office:

Определение версии MS Office для выбора дальнейших целей

Для того чтобы жертва нечего не заподозрила,файл скачивался под видом скринсейвера или обычного документа.Важно отметить что имя отображалось задом на перёд.Этот трюк называют как Unicode Right to Left Override (RTLO).Он позволяет после символа U+202E отображать всё последующие справа налево.

После запуска он создавал следующие файлы:

%Application Data%\Locations\conime.exe

%User Temp%\~DS5D64.doc

и помещал свои копии во временный каталог текущего пользователя:

%User Temp%\wmspd.dll

%User Temp%\wuauclt.exe

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

conime="%User Temp%\wuauclt.exe"

и создавал каталог %Application Data%\Locations, куда копировал основные файлы бэкдора.

Бэкдор добавляет себя в автозапуск под видом Java

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] "JavaSvc"="C:\\Documents and Settings\\User\\Application Data\\JAVA\\JavaSvc.exe"

При первом запуске отсылается запрос серверу GET вида /home/index.asp?typeid=N, где N — случайное нечетное число в диапазоне от 1 до 13.После запуска он создавал следующие файлы: %Application Data%\Locations\conime.exe %User Temp%\~DS5D64.doc и помещал свои копии во временный каталог текущего пользователя: %User Temp%\wmspd.dll %User Temp%\wuauclt.exe Затем он прописывал себя на автозапуск, маскируя свой вызов под загрузку conime.exe (штатной утилиты управления вводом с клавиатуры в консоли) HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run conime="%User Temp%\wuauclt.exe" и создавал каталог %Application Data%\Locations, куда копировал основные файлы бэкдора. Собственно бэкдор прописывает себя на автозапуск под видом компонента Java. [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] "JavaSvc"="C:\\Documents and Settings\\User\\Application Data\\JAVA\\JavaSvc.exe" При первом запуске отсылает GET запрос серверу,вот такого вида - /home/index.asp?typeid=N, где N — случайное нечетное число в диапазоне от 1 до 13.В ответ сервер присылает RC4 ключ шифрования трафика в виде строки Base64 Etumbot сканирует компьютер жертвы в поисках прокси. Если анализ успешен и у жертвы установлен прокси,то подключение перенастраиваться для того чтобы меньше светиться в логах Всего у бэкдора шесть основных команд.

APT12

Предположительно APT12 (aka IXESHE, aka DynCalc, aka Calc Team, aka DNSCALC, aka Numbered Panda) - группа фрилансеров,которая была нанята НОАК для проведение фишинг атак ( возможно и не только их ) с настоящих почтовых аккаунтов конечно же после их взлома.Преимущество проведения атак пало на СМИ и технологические компании Японии и Тайваня.

В основно APT12 использует - бэкдор Etumbot. Бэкдор составной и имеет в себе две части: дроппер и пейлоад в необычном формате 7z-SFX с защитой в виде пароля которая обеспечивает скрытность от антивирусов.Жертвы заражались из ссылки в PDF файла находящимся в фишинговом письме.Также там были подробные инструкции.

Ход атаки:

Пользователь попадает на веб-сайт в HTML-код которого внёдрен элемент <iframe>,который перенаправляет браузер на заражённую страницу.Скрипт на этой страничке анализировал компьютер(жертвы) на возможность проведения атак,а также смотрел версию MS OFfice. Если версия на компьютере жертвы была уязвима,то скрипт генерировал ссылку на троян-дроппер.

Часть кода которая определяла версию MS Office:

Определение версии MS Office для выбора дальнейших целей

Для того чтобы жертва нечего не заподозрила,файл скачивался под видом скринсейвера или обычного документа.Важно отметить что имя отображалось задом на перёд.Этот трюк называют как Unicode Right to Left Override (RTLO).Он позволяет после символа U+202E отображать всё последующие справа налево.

После запуска он создавал следующие файлы:

%Application Data%\Locations\conime.exe

%User Temp%\~DS5D64.doc

и помещал свои копии во временный каталог текущего пользователя:

%User Temp%\wmspd.dll

%User Temp%\wuauclt.exe

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

conime="%User Temp%\wuauclt.exe"

и создавал каталог %Application Data%\Locations, куда копировал основные файлы бэкдора.

Бэкдор добавляет себя в автозапуск под видом Java

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] "JavaSvc"="C:\\Documents and Settings\\User\\Application Data\\JAVA\\JavaSvc.exe"

При первом запуске отсылается запрос серверу GET вида /home/index.asp?typeid=N, где N — случайное нечетное число в диапазоне от 1 до 13.После запуска он создавал следующие файлы: %Application Data%\Locations\conime.exe %User Temp%\~DS5D64.doc и помещал свои копии во временный каталог текущего пользователя: %User Temp%\wmspd.dll %User Temp%\wuauclt.exe Затем он прописывал себя на автозапуск, маскируя свой вызов под загрузку conime.exe (штатной утилиты управления вводом с клавиатуры в консоли) HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run conime="%User Temp%\wuauclt.exe" и создавал каталог %Application Data%\Locations, куда копировал основные файлы бэкдора. Собственно бэкдор прописывает себя на автозапуск под видом компонента Java. [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] "JavaSvc"="C:\\Documents and Settings\\User\\Application Data\\JAVA\\JavaSvc.exe" При первом запуске отсылает GET запрос серверу,вот такого вида - /home/index.asp?typeid=N, где N — случайное нечетное число в диапазоне от 1 до 13.В ответ сервер присылает RC4 ключ шифрования трафика в виде строки Base64 Etumbot сканирует компьютер жертвы в поисках прокси. Если анализ успешен и у жертвы установлен прокси,то подключение перенастраиваться для того чтобы меньше светиться в логах Всего у бэкдора шесть основных команд.

- ETUM_CMD_PING — проверить подключение к C&C.

- ETUM_CMD_PUTFILE — скачать указанный файл с командного сервера.

- ETUM_CMD_READFILE — загрузить файл на C&C.

- ETUM_CMD_EXEC — выполнить команду из следующего пакета.

- ETUM_CMD_SLEEP — приостановить активность.

- ETUM_CMD_UNINSTALL — полностью удалить себя из системы.