A

Alla1111

Original poster

LPE. Практическая часть. Чтение файла через изменение ls на nano и модификацию PATH.

Итак, в данном разделе будут представлены примеры повышения привилегий в системе, которые построены на основе доступных заданий.

Что необходимо изучить?

Сначала, для того, что бы разобраться в структуре, нужно изучить основы Linux, а так же прочитать предыдущие разделы, в которых представлена основная теоретическая часть по LPE.

Пример.

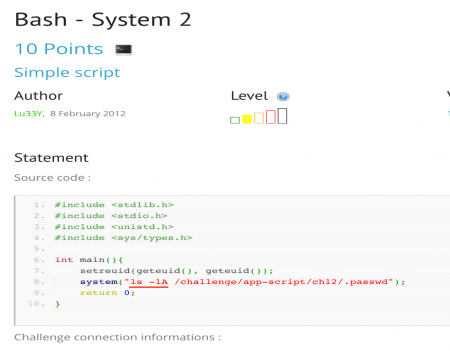

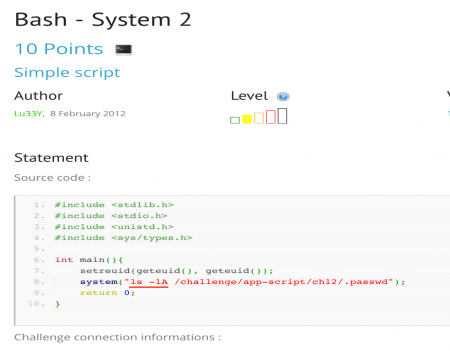

Мы имеем исходный код, он имеет сходство с предыдущим заданием “ Bash- System 1”, но сейчас к нему будет добавлен ключ – IA , который не предоставляет возможность прочитать файл через замену Is на cat. Безусловно мы можем использовать иной метод для открытия и прочтения данного файла, так же, мы можем открыть его в консольном редакторе nano.

Изначально, для того, чтобы это сделать, нам необходимо создать папку, в которой будет меститься nano, заранее заменить имя на Is, и заменить переменную окружения PATH. Данная переменная необходима для указания путей, где следует искать содерживающие файлы когда при запуске их из консоли без полного пути. Так же, обязательно нужно всегда помнить, что нам необходимо добавить путь до директории изначально данной переменной. Чтобы изначально проводился поиск там.

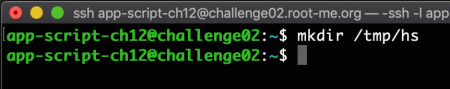

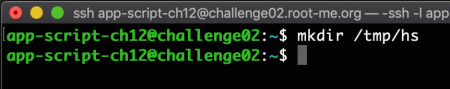

Шаг 1 – создаем директорию.

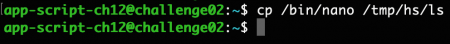

Шаг 2 – копируем nano. В директорию и меняем имя на Is

Посмотреть вложение 1799

Смотрим, что nanо был воспроизведен и выдаёт уведомление, пропускаем его нажимая «Enter».

И вот мы имеем флаг.

Благодаря этому методу мы можем огибать разные ущемления в системах и иметь доступ к различным, интересующим файлам. Это полезная информация для тех, кто уже имеет доступ к машине, но по каким-то причинам вы не довольны своими правами и хотите улучшить их или иметь ключ ко всем необходимым документам и файлам.

Итак, в данном разделе будут представлены примеры повышения привилегий в системе, которые построены на основе доступных заданий.

Что необходимо изучить?

Сначала, для того, что бы разобраться в структуре, нужно изучить основы Linux, а так же прочитать предыдущие разделы, в которых представлена основная теоретическая часть по LPE.

Пример.

Мы имеем исходный код, он имеет сходство с предыдущим заданием “ Bash- System 1”, но сейчас к нему будет добавлен ключ – IA , который не предоставляет возможность прочитать файл через замену Is на cat. Безусловно мы можем использовать иной метод для открытия и прочтения данного файла, так же, мы можем открыть его в консольном редакторе nano.

Изначально, для того, чтобы это сделать, нам необходимо создать папку, в которой будет меститься nano, заранее заменить имя на Is, и заменить переменную окружения PATH. Данная переменная необходима для указания путей, где следует искать содерживающие файлы когда при запуске их из консоли без полного пути. Так же, обязательно нужно всегда помнить, что нам необходимо добавить путь до директории изначально данной переменной. Чтобы изначально проводился поиск там.

Шаг 1 – создаем директорию.

Шаг 2 – копируем nano. В директорию и меняем имя на Is

Шаг 3 – запускам бинарьПосмотреть вложение 1799

Смотрим, что nanо был воспроизведен и выдаёт уведомление, пропускаем его нажимая «Enter».

И вот мы имеем флаг.

Благодаря этому методу мы можем огибать разные ущемления в системах и иметь доступ к различным, интересующим файлам. Это полезная информация для тех, кто уже имеет доступ к машине, но по каким-то причинам вы не довольны своими правами и хотите улучшить их или иметь ключ ко всем необходимым документам и файлам.