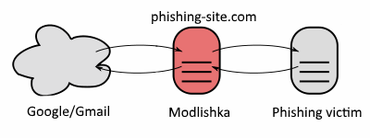

Modlishka — это мощный и гибкий обратный HTTP прокси. Он реализует совершенно новый и интересный подход к обработке потока HTTP-трафика на основе браузера, который позволяет прозрачно проксировать через один домен трафик предназначающийся для нескольких доменов, как TLS, так и не TLS без необходимости устанавливать какой-либо дополнительный сертификат на клиент. Что это значит? Короче говоря, у него просто большой потенциал, который можно использовать во многих сценариях, в том числе имеющих отношениях к информационной безопасности...

Сайт программы:

Это было описание с официального сайта. Из этого описания, на самом деле, ничего не понятно.

По функция Modlishka — это как evilginx2, только без большинства функций последнего. Ну а чтобы понять для чего нужен , нужно читать статью «».

В целом, Modlishka меня не впечатлила: если использовать для фишина и обхода двухфакторной аутентификации, то практчески это же самое можно сделать в evilginx2 на полном автомате.

По идее, Modlishka в качестве прозрачного прокси можно использовать для каких-то других целей. Но учитывая, что для полноценной работы HTTPS протокола нужно получать свой собственный сертификат, то интерес к программе пропадает — проще установить свой собственный сертификат корневого CA (центра сертификации).

Меня заинтересовала опция -forceHTTP, которая должна отчищать трафик от TLS и проксировать его через HTTP — это действительно интересно, но… эта опция у меня не заработала.

Может быть, я просто не до конца разобрался в этой программе. Если вы знаете лучше меня, как её использовать — пишите свои варианты — мне очень интересно.

Как установить Modlishka

Для программы имеется скомпилированный файл, поэтому можно просто его скачать и запустить:

Код:

wget -O Modlishka-linux-amd64 https://github.com`curl -s https://github.com/drk1wi/Modlishka/releases | grep -E -o '/drk1wi/Modlishka/releases/download/[A-Za-z0-9./-]+' | grep -E 'Modlishka' | grep -E -i 'linux' | head -n 1`

chmod +x Modlishka-linux-amd64

./Modlishka-linux-amd64 -hДля начала нужно установить Go как описано в (выберите ручную установку).

Затем установка делается следующими командами:

Код:

go get -u github.com/drk1wi/Modlishka

cd $GOPATH/src/github.com/drk1wi/Modlishka/

make

Код:

/home/git/go/src/github.com/drk1wi/Modlishka/dist/proxy -hВ зависимости от способа установки исполнимый файл будет называться Modlishka-linux-amd64 или proxy, поэтому если нужно, внесите соответствующие изменения в показанную команду.

Для запуска нужно указать по крайней мере две опции -proxyDomain и -target.

- -target — это целевой домен для проксирования

- -proxyDomain — это тот адрес, который вы будете открывать в веб-браузере вместо исходного домена. Если у вас нет своего домена, то можете использовать адрес loopback.modlishka.io, DNS запись которого указывает на 127.0.0.1.

Код:

./Modlishka-linux-amd64 -target hackware.ru -proxyDomain loopback.modlishka.io