Итак, на глаза мне попался инструмент, а на деле это набор дополнительных модулей для Metasploit Framework под названием Viproy.

Он поддерживает анализ протоколов SIP и Skinny, IP телефонных сервисов и инфраструктур сети. Помимо всего этого, Viproy предоставляет библиотеку для собственного фаззинга и анализа.

Вот официальный сайт проекта =>

Скачиваем оттуда архив с модулями.

После распаковки зайдем в папку viproy-voipkit-master, нас интересуют только две папки – modules и lib.

Открыв по очереди обе, несложно заметить, что они повторяют архитектуру Metasploit.

Для того чтобы это все заработало, необходимо скопировать содержимое этих папок в Metasploit.

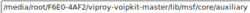

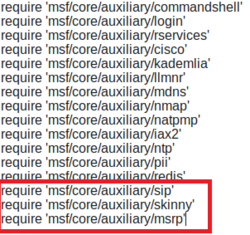

Теперь необходимо изменить файл Mixins.rb File (lib/msf/core/auxiliary/mixins.rb) добавим в него следующие строки:

· require 'msf/core/auxiliary/sip'

· require 'msf/core/auxiliary/skinny'

· require 'msf/core/auxiliary/msrp'

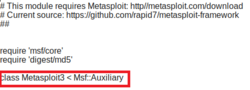

Запускаем Metasploit Framework:

> msfconsole

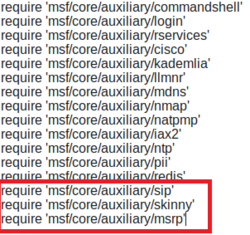

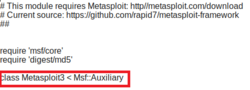

При возникновении таких предупреждений, для каждого модуля необходимо провести следующие действия:

· Открыть файл модуля любым текстовым редактором

· Заменить в строке class Metasploit3 на MetasploitModule

Теперь можно смело тестировать модули. К тому же авторы предлагают скачать уязвимый сервер, чтобы на нем отрабатывать модули. Скачать можно тут -

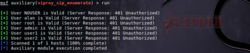

Все модули работают нормально, но малоэффективны против современного программного обеспечения.

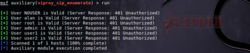

Мой Астериск ругается, но это не значит, что эксплоиты не работоспособны:

Он поддерживает анализ протоколов SIP и Skinny, IP телефонных сервисов и инфраструктур сети. Помимо всего этого, Viproy предоставляет библиотеку для собственного фаззинга и анализа.

Вот официальный сайт проекта =>

Скачиваем оттуда архив с модулями.

После распаковки зайдем в папку viproy-voipkit-master, нас интересуют только две папки – modules и lib.

Открыв по очереди обе, несложно заметить, что они повторяют архитектуру Metasploit.

Для того чтобы это все заработало, необходимо скопировать содержимое этих папок в Metasploit.

Теперь необходимо изменить файл Mixins.rb File (lib/msf/core/auxiliary/mixins.rb) добавим в него следующие строки:

· require 'msf/core/auxiliary/sip'

· require 'msf/core/auxiliary/skinny'

· require 'msf/core/auxiliary/msrp'

Запускаем Metasploit Framework:

> msfconsole

При возникновении таких предупреждений, для каждого модуля необходимо провести следующие действия:

· Открыть файл модуля любым текстовым редактором

· Заменить в строке class Metasploit3 на MetasploitModule

Теперь можно смело тестировать модули. К тому же авторы предлагают скачать уязвимый сервер, чтобы на нем отрабатывать модули. Скачать можно тут -

Все модули работают нормально, но малоэффективны против современного программного обеспечения.

Мой Астериск ругается, но это не значит, что эксплоиты не работоспособны: