Привет друзья, как оказалось, контИент сам себя не создаст, поэтому решил написать про мой самый любимый вид атак - "Злой двойник". Любой человек который занимается вардрайвингом вам скажет, что человек (про тавтологию мы многозначительно умолчим) по своей природе халявщик, и нужно лишь грамотно сыграть на этом, чтобы получить все его данные, начиная от данных банковских карт, до логина и пароля премиум аккаунта в порнхаб. Теперь к утилитам:

Лично я использую для этого утилиту mitmAP, и до сих пор вполне успешно. Альтернатив встречал не так много, но если использовать несколько утилит той же кали для сниффинга и спуффинга можно получить приблизительно тот же результат, но нафиг этот геморой вообще нужен?

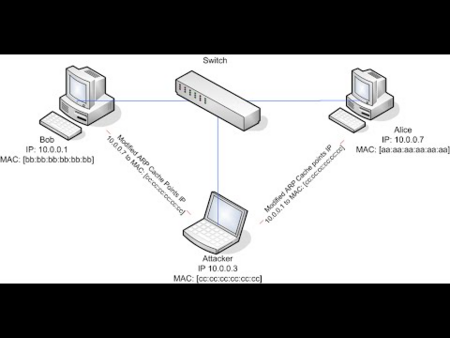

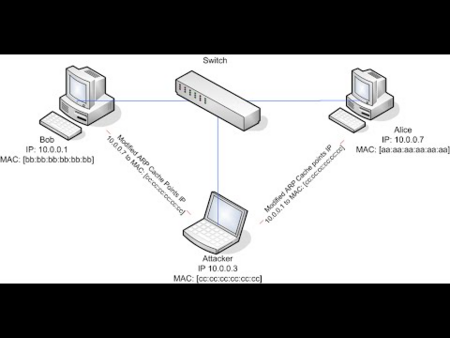

Примерная схема

Пример реализации такой атаки. В каком нибудь общественном месте злоумышленником создается точка доступа к которому подключаются наивные хомячки (не ну а че, сидишь в кафешке, вальяжно попиваешь чаёк, и вдруг видишь открытый wifi с названием этой самой кафешки, неладное заподозрят разве что параноики послденей стадии на Kodachi). Затем, наш дружелюбный хакер запускает на своей калишке тот же mitmAP, ссылку на которую я оставлю в конце, и начинает контролировать весы трафик нашего мамонта.

Лично для меня эта атака своего рода затычка для всех дырок и применяется как от балды так и для серьезных дел.

Большинство из вас, кто занимается вардрайвингом скажет, что есть просто охуенный фреймворк для атак человек-по-середине MITMf, которую можно использовать в том числе и для атак на беспроводные сети, и будут правы, но для объяснения своего выбора в пользу mitmAP приведу такой пример:

Если вам надо взломать чувака на седьмой винде который нифига не шарит в ИБ, вы будете рыться в метасплотие или тупо примените более простой и заточенный конкретно под атаки на винду koadic? Я не отрицаю что MITMf тупо масштабнее и разнообразнее mitmAP-а, но если надо например просто порезать колбасу, нахуя это делать двуручным мечом вместо ножа? (Небольшой крик души)

Ладно, перейдем к делу. Про адаптеры для вардрайвинга я рассказывал в предыдущей статье, так что сегодня на этом зацикливатся не буду, просто оставлю ссылку на ту статью .

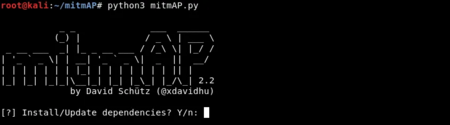

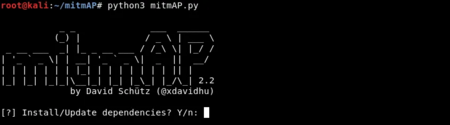

Установка можно сказать классическая:

git clone - сами знаете что эта команда делает

cd mitmAP - переходим в папку с утилитой

python3 mitmAP.py - и запускаем.

После запуска он предложит нам установить или обновить зависимости. Соглашаемся и сразу после обновления запустится сама утилита, начиная задавать нам вопросы по настройке точки доступа:

Для начала нужно ввести имя беспроводного интерфейса, в нашем случае это wlan0.

После этого он спросить имя интерфейса для получения интернет соединения, обычно это eth0

После ввода сетевых интерфейсов он спросит нужно ли задействовать sslstrip, если мы согласимся то он будет пытаться понизить соединение атакуемого клиента с HTTPS до HTTP, срабатывает не всегда, но попытаться стоит, поэтому соглашаемся.

После этого он спросит нужно ли активировать driftnet для перехвата не зашифрованных изображений, обычно это стоит делать просто для поржать, ну или может что то интересное найдется

Теперь нужно задать имя нашей злой точке доступа, я обычно пишу банально: freewifi. А тебе здесь открывается простор для работы фантазии, можно придумывать названия в зависимости от целей которые намечены.

Следующий шаг – вводим канал на котором будет работать наша точка доступа, особой разницы нет, но наиболее распространенные это 1 или 6.

Затем он спросит нужно ли включать WPA2 шифрование, если ты его включишь то нужно будет задать пароль для точки доступа. Именно в этой ситуации нам это ни к чему, поэтому выбираем “нет”, а вот если бы мы хотели продублировать чью-то точку доступа, предварительно взломав пароль, а потом заглушив её dos -атакой то тогда бы мы назвали нашу точку как оригинал ну и задали бы пароль оригинала, со всеми вытекающими последствиями для подключившихся. Но мы ловим любителей халявы, поэтому пароль нам не нужен.

Следующий вопрос – установить лимит скорости для клиентов, мы не жадные, выбираем нет.

Следующим шагом можно запустить Wireshark для анализа трафика, как правило это стоит делать, но разбор работы wireshak выходит за пределы этого материала, поэтому я его не включаю (гайд по wireshark обязательно как-нибудь напишу, ну или не напишу)

Когда мы откажемся использовать wireshark он предложит запустить TShark, мы соглашаемся и он будет вести журнал перехваченных пакетов (журнал будет в каталоге logs в каталоге с программой)

Ну и последний шаг, он спросит хотим ли мы настроить DNS спуфинг в ручную. Выбираем нет, после чего запуститься наша злая точка доступа и останется подождать наших сладеньких любителей халявы, и как только кто-нибудь подключиться к нашей точке доступа, мы увидим проходящие через нас соединения.

Под конец хотелось бы сказать, что статья написана только для ознокомления, и вообще все это фотошоп, монтаж, бред, бдсм и другие умные слова. А автор писал под диктовку высших сил, и в душе не ебет че только что произошло, вот.

А с вами в эти прекрасные 5 минут был ваш надеюсь любимый чумной доктор, всем здорвья, и не забывайте одевать на голову презерватив, перед тем как что то пентестить. Предохраняйтесь короче. Пока

P.s. - Несколько человек (в том числе я) жаловались что про взломы долгое время нихуя нет, так что вот, держите.

Лично я использую для этого утилиту mitmAP, и до сих пор вполне успешно. Альтернатив встречал не так много, но если использовать несколько утилит той же кали для сниффинга и спуффинга можно получить приблизительно тот же результат, но нафиг этот геморой вообще нужен?

Примерная схема

Пример реализации такой атаки. В каком нибудь общественном месте злоумышленником создается точка доступа к которому подключаются наивные хомячки (не ну а че, сидишь в кафешке, вальяжно попиваешь чаёк, и вдруг видишь открытый wifi с названием этой самой кафешки, неладное заподозрят разве что параноики послденей стадии на Kodachi). Затем, наш дружелюбный хакер запускает на своей калишке тот же mitmAP, ссылку на которую я оставлю в конце, и начинает контролировать весы трафик нашего мамонта.

Лично для меня эта атака своего рода затычка для всех дырок и применяется как от балды так и для серьезных дел.

Большинство из вас, кто занимается вардрайвингом скажет, что есть просто охуенный фреймворк для атак человек-по-середине MITMf, которую можно использовать в том числе и для атак на беспроводные сети, и будут правы, но для объяснения своего выбора в пользу mitmAP приведу такой пример:

Если вам надо взломать чувака на седьмой винде который нифига не шарит в ИБ, вы будете рыться в метасплотие или тупо примените более простой и заточенный конкретно под атаки на винду koadic? Я не отрицаю что MITMf тупо масштабнее и разнообразнее mitmAP-а, но если надо например просто порезать колбасу, нахуя это делать двуручным мечом вместо ножа? (Небольшой крик души)

Ладно, перейдем к делу. Про адаптеры для вардрайвинга я рассказывал в предыдущей статье, так что сегодня на этом зацикливатся не буду, просто оставлю ссылку на ту статью .

Установка можно сказать классическая:

git clone - сами знаете что эта команда делает

cd mitmAP - переходим в папку с утилитой

python3 mitmAP.py - и запускаем.

После запуска он предложит нам установить или обновить зависимости. Соглашаемся и сразу после обновления запустится сама утилита, начиная задавать нам вопросы по настройке точки доступа:

Для начала нужно ввести имя беспроводного интерфейса, в нашем случае это wlan0.

После этого он спросить имя интерфейса для получения интернет соединения, обычно это eth0

После ввода сетевых интерфейсов он спросит нужно ли задействовать sslstrip, если мы согласимся то он будет пытаться понизить соединение атакуемого клиента с HTTPS до HTTP, срабатывает не всегда, но попытаться стоит, поэтому соглашаемся.

После этого он спросит нужно ли активировать driftnet для перехвата не зашифрованных изображений, обычно это стоит делать просто для поржать, ну или может что то интересное найдется

Теперь нужно задать имя нашей злой точке доступа, я обычно пишу банально: freewifi. А тебе здесь открывается простор для работы фантазии, можно придумывать названия в зависимости от целей которые намечены.

Следующий шаг – вводим канал на котором будет работать наша точка доступа, особой разницы нет, но наиболее распространенные это 1 или 6.

Затем он спросит нужно ли включать WPA2 шифрование, если ты его включишь то нужно будет задать пароль для точки доступа. Именно в этой ситуации нам это ни к чему, поэтому выбираем “нет”, а вот если бы мы хотели продублировать чью-то точку доступа, предварительно взломав пароль, а потом заглушив её dos -атакой то тогда бы мы назвали нашу точку как оригинал ну и задали бы пароль оригинала, со всеми вытекающими последствиями для подключившихся. Но мы ловим любителей халявы, поэтому пароль нам не нужен.

Следующий вопрос – установить лимит скорости для клиентов, мы не жадные, выбираем нет.

Следующим шагом можно запустить Wireshark для анализа трафика, как правило это стоит делать, но разбор работы wireshak выходит за пределы этого материала, поэтому я его не включаю (гайд по wireshark обязательно как-нибудь напишу, ну или не напишу)

Когда мы откажемся использовать wireshark он предложит запустить TShark, мы соглашаемся и он будет вести журнал перехваченных пакетов (журнал будет в каталоге logs в каталоге с программой)

Ну и последний шаг, он спросит хотим ли мы настроить DNS спуфинг в ручную. Выбираем нет, после чего запуститься наша злая точка доступа и останется подождать наших сладеньких любителей халявы, и как только кто-нибудь подключиться к нашей точке доступа, мы увидим проходящие через нас соединения.

Под конец хотелось бы сказать, что статья написана только для ознокомления, и вообще все это фотошоп, монтаж, бред, бдсм и другие умные слова. А автор писал под диктовку высших сил, и в душе не ебет че только что произошло, вот.

А с вами в эти прекрасные 5 минут был ваш надеюсь любимый чумной доктор, всем здорвья, и не забывайте одевать на голову презерватив, перед тем как что то пентестить. Предохраняйтесь короче. Пока

P.s. - Несколько человек (в том числе я) жаловались что про взломы долгое время нихуя нет, так что вот, держите.

Последнее редактирование: