Биография

2023

Объявление Госдепом США вознаграждения в $10 млн за поимку

16 мая 2023 года объявил вознаграждение в размере $10 млн за информацию, которая поможет в поимке российского хакера Михаила Матвеева.

По версии американских правоохранительных органов, Матвеев вёл транснациональную преступную деятельность. Ему уже предъявлены официальные обвинения в кибервымогательствах в округе Колумбия и округе Нью-Джерси. Вместе с тем управление по контролю над иностранными активами ввело санкции в отношении Матвеева.

| Мы предпринимаем эти меры в связи с участием Матвеева в атаках с применением , направленных против правоохранительных органов , предприятий и объектов критической инфраструктуры по всему миру, — говорится в заявлении Госдепа. |

|

В документах Минфина США отмечается, что Матвеев является одной из ключевых фигур в разработке и распространении таких программ-вымогателей, как Hive, и Babuk. В 2021 году, по данным ведомства, шифровальщик Babuk атаковал полицейское управление крупного американского города. Киберпреступники похитили домашние адреса, номера мобильных телефонов, финансовые сведения, истории болезни и другие личные данные сотрудников полиции, а также конфиденциальную информацию о преступных группировках, свидетелях и лицах, подозревающихся в совершении злодеяний.

роме того, правоохранительные органы связывают Матвеева с внедрением программ-вымогателей в сети ряда организаций, включая американскую авиакомпанию. также заявляет, что команда вымогателей Hive атаковала свыше 1500 жертв в более чем 80 странах, включая больницы, образовательные учреждения, финансовые фирмы и объекты критически важной инфраструктуры. О предполагаемом местонахождении Матвеева ничего не сообщается.

Общение с журналистами

В начале октября 2023 года самый разыскиваемый Михаил Матвеев, также известный как Wazawaka и Boriselcin, пообщался с журналистами. Он заявил, что его жизнь не слишком изменилась после того, как внесли его в санкционный список, а пообещало вознаграждение в размере $10 млн за информацию, которая поможет в его поимке.

По словам Матвеева, попадание под американские санкции означает, что не будет его депортировать. Таким образом, можно сделать вывод, что хакер по состоянию на октябрь 2023-го проживает на территории РФ. Матвеев подчеркнул, что он больше не будет путешествовать, а чтобы не было соблазна, он буквально «сжег свой паспорт». Wazawaka подчеркивает, что его последняя заграничная поездка состоялась в 2014 году, когда он посетил : там он в числе прочего пробовал блюда местной кухни, в частности, скорпионов, которые «оказались вкусными».

Михаил Матвеев

| Мы русские не боимся американских властей. Моя жизнь изменилась в лучшую сторону после санкций, я их на себе не чувствую, кроме того, это плюс для моей безопасности, — заявил Матвеев в интервью изданию TechCrunch. |

|

По данным правоохранительных органов США, Матвеев участвовал в «глобальной кампании по вымогательству», а также тесно сотрудничал с кибергруппировками Hive, и Babuk для проведения «серьезных атак» на корпорации и критически важную инфраструктуру в США и других странах, включая больницы и правительственные учреждения. Сам Матвеев, впрочем, это отрицает, заявляя, что на самом деле он не связан ни с какой кибербандой, занимающейся вымогательством, и что он «брал их в аренду только для своих целей».

| Я никогда не был автором проектов Hive и Lockbit, я был лишь аффилированным независимым лицом — сам по себе, своим собственным хозяином, — заявил Матвеев, добавив, что программы-вымогатели его больше не интересуют. |

|

Швейцарские исследователи изучили и раскрыли детальные сведения о деятельности знаменитого хакера из России

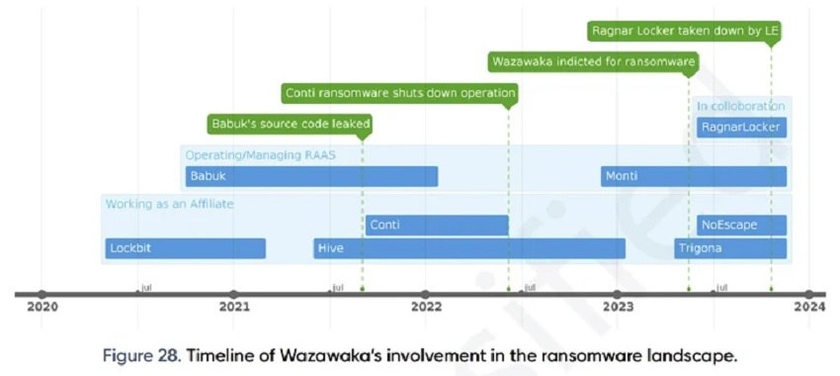

Компания PRODAFT опубликовала о деятельности группы российских хакеров под руководством Михаила Матвеева, которые по ее данным занимаются разработкой и эксплуатацией . Эксперты компании изучили информацию о деятельности группы Матвеева с апреля по декабрь 2023 года, анализируя данные перехвата сообщений между ее участниками. По данным компании в нее, кроме руководителя, также входят еще шесть пентестеров, которые в отчете названы только по сетевым псевдонимам. Эта группа якобы являлась не только партнерами таких платформ вымогателей как , , Hive, Trigona и NoEscape, но и непосредственными разработчиками RaaS-платформ Babuk и Monti совместно с Евгением Богачевым.

Диаграмма деятельности группы Михаила Матвеева

Собственно, Михаил Матвеев стал известен в мае 2023 года, когда Минюст выпустил пресс-релиз, в котором обвинил его в нападении с помощью шифровальщиков LockBit и Babuk на несколько полицейских департаментов в . В результате, за информацию о нем была объявлена награда в 10 млн долл., которую, возможно, PRODAFT и планирует в результате публикации отчета получить.

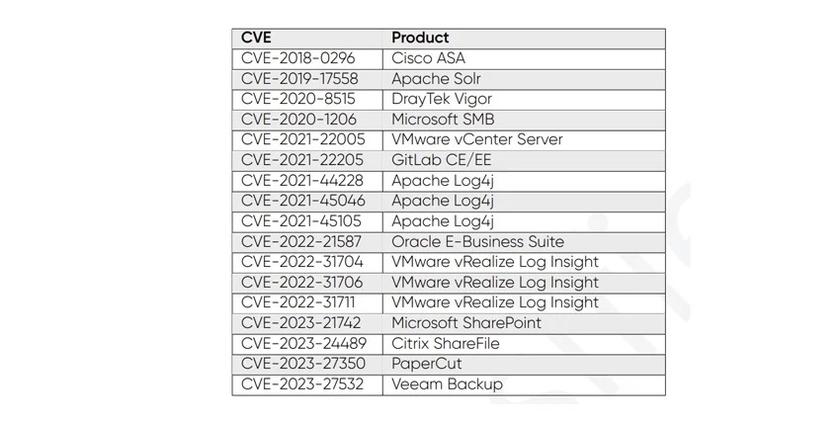

Атаки, организованные Матвеевым и его командой, включают в себя использование Zoominfo и таких сервисов, как Censys, Shodan и FOFA, для сбора информации о жертвах, полагаясь на известные уязвимости и брокеров первоначального доступа для получения плацдарма, в дополнение к использованию сочетания пользовательских и готовых инструментов для подбора учетных записей , повышения привилегий и оптимизации своих операций.

Уязвимости, которые использовала группа Михаила Матвеева для получения первичного доступа в инфраструктуру жертвы

| После получения первоначального доступа Вазавака (псевдоним Матвеева) и его подчиненные в основном используют команды PowerShell для запуска инструмента удаленного мониторинга и управления (RMM), — поясняется в отчете PRODAFT. – Отличительной чертой команды является эксплуатация инструмента MeshCentral, который базируется на программном обеспечении с открытым исходным кодом, для проведения различных операций. |

|

Причем исходные коды разработанного командой вымогателя Babuk были обнародованы, и другие кибергруппировки использовали их в том числе и для нападения на российские объекты . В американском законодательстве разработка вредоносных программ до сих пор не наказывается – под запретом только их использование. Этой особенностью злоупотребляют RaaS-платформы для того, чтобы избежать юридического преследования, поскольку они лично не совершают вредоносных действий. Однако в российском законодательстве запрещено не только использование, но и разработка вредоносных программ. Правда, для этого нужны пострадавшие организации на территории России, которые и должны подать заявление о проведении расследования. Именно поэтому российские группировки стараются не шантажировать отечественные компании.

| В целом, исключительная экстерриториальность работы разработчиков ВПО - скорее миф, – пояснил ситуацию для TAdviser , директор по стратегическим альянсам и взаимодействию с органами государственной власти ГК «». – Разработчики вредоносов, продававшие свою работу как злоумышленникам из ближайшего зарубежья, так и отечественному криминалу для дальнейшего использования, часто работали с территории того государства, на организации которого впоследствии осуществлялись атаки с помощью этих инструментов. Для примера достаточно вспомнить историю с популярными банковскими троянцами семейства Dimnie. По версии многих исследователей троянские программы данного семейства разрабатывались человеком или группой людей, если не проживающими на территории России, то как минимум являющимися русскоязычными. |