Wapiti — полностью бесплатный сканер веб-уязвимостей.

Проект живой. Несмотря на скромные размеры сканера (всего 2,3 Мбайт в распакованном виде), набор функций у него довольно обширный. По официальному заявлению, сканер умеет обнаруживать следующие баги:

- раскрытие содержимого файла (local file inclusion), в том числе бэкапов и исходного кода сайта;

- SQL-инъекции и внедрение кода PHP/ASP/JSP;

- отраженные и хранимые XSS;

- инъекции команд ОС;

- XXE Injection;

- неудачные конфигурации .htaccess;

- Open Redirect.

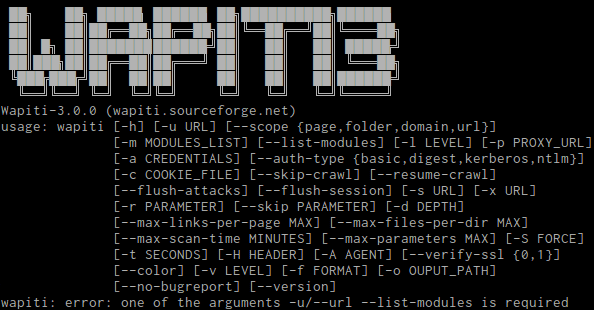

Использование инструмента весьма тривиально. После установки выполните в терминале (да, это консольное приложение) эту команду:

Код:

wapiti -u [URL]

Код:

wapiti-getcookie -u [LOGIN_URL] -c cookies.json -d "username=[USER]&password=[PASS]"

Код:

wapiti -u [URL] -x [EXCLUDE] -c cookies.json

Последнее редактирование модератором: