Эксперты предупредили, что вымогательская группировка BlackCat (она же ALPHV) создает поддельные сайты, имитирующие официальный сайт приложения WinSCP для Windows, и активно рекламирует их в Google и Bing. Вместо настоящего WinSCP хакеры распространяют установщики, зараженные малварью.

WinSCP (Windows Secure Copy) — это популярный бесплатный клиент SFTP, FTP, S3, SCP и опенсорсный файловый менеджер с возможностями передачи файлов по SSH, который загружают более только с SourceForge.

Хакеры используют WinSCP как приманку, и, похоже, цель этой вредоносной кампании — системные администраторы, веб-администраторы и ИТ-специалисты, через заражение машин которых злоумышленники надеются получить первоначальный доступ к корпоративным сетям.

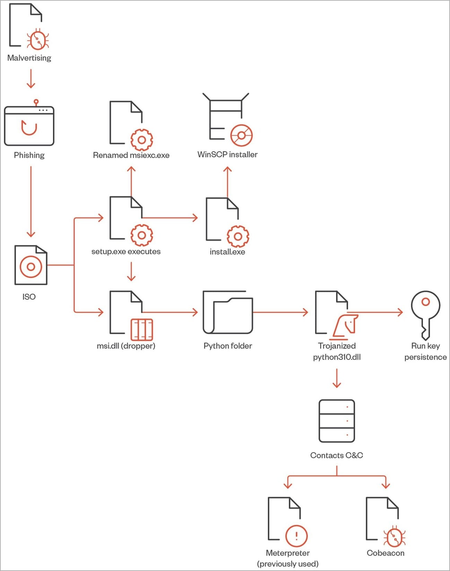

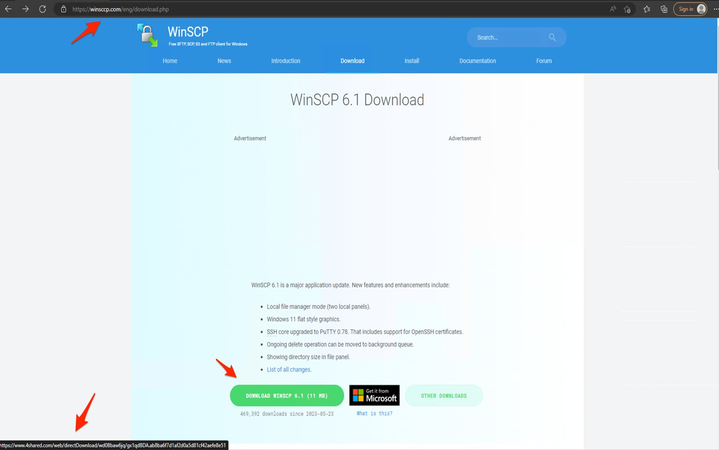

Аналитики пишут, что атака начинается с того, что жертва ищет «WinSCP Download» в Bing или Google. Среди результатов поиска будут продвигаемые вредоносные результаты, которые оказываются выше настоящих сайтов для загрузки WinSCP.

В итоге жертвы переходят по рекламным ссылкам и попадают на сайты, созданные BlackCat, где размещены гайды по выполнению передачи файлов с помощью WinSCP.

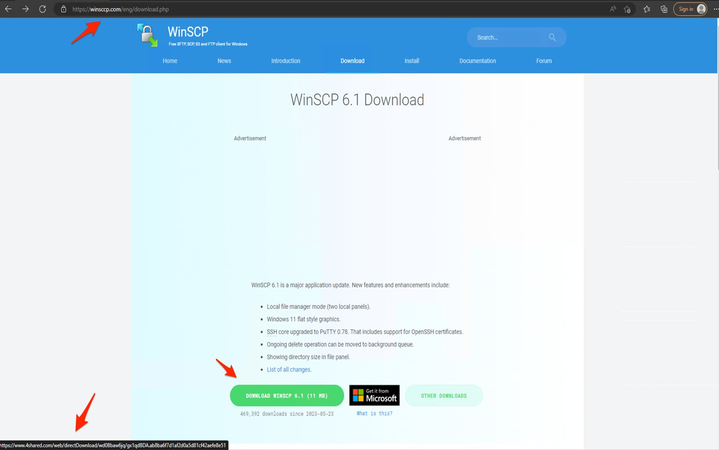

Интересно, что эти сайты не содержат ничего вредоносного и, вероятно, не обнаруживаются поисковыми роботами Google, но перенаправляют посетителей на копию официального сайта WinSCP с кнопкой загрузки. Такие клоны используют доменные имена, максимально похожие на реальный домен winscp.net (например, winscp[.]com).

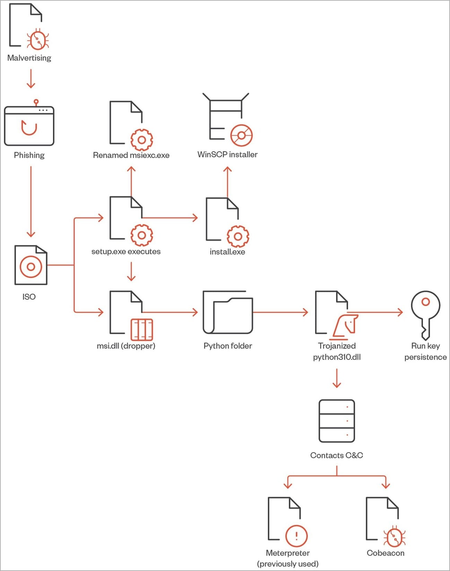

Нажимая на кнопку загрузки, жертва получает образ ISO, содержащий файлы setup.exe и msi.dll, первый из которых является приманкой для запуска пользователем, а второй — дроппером малвари, запускаемым исполняемым файлом.

В конечном итоге, на машину жертвы устанавливается исполняемый файл pythonw.exe, который загружает модифицированную и обфусцированную библиотеку python310.dll, содержащую маяк Cobalt Strike, который подключается к управляющему серверу хакеров.

После запуска Cobalt Strike хакеры получают возможность выполнять дополнительные скрипты, разворачивать инструменты для бокового перемещения и в целом углублять компрометацию дальше.

Аналитики Trend Micro сообщают, что на последующих этапах атаки операторы ALPHV используют следующие инструменты:

Источник:

WinSCP (Windows Secure Copy) — это популярный бесплатный клиент SFTP, FTP, S3, SCP и опенсорсный файловый менеджер с возможностями передачи файлов по SSH, который загружают более только с SourceForge.

Хакеры используют WinSCP как приманку, и, похоже, цель этой вредоносной кампании — системные администраторы, веб-администраторы и ИТ-специалисты, через заражение машин которых злоумышленники надеются получить первоначальный доступ к корпоративным сетям.

Аналитики пишут, что атака начинается с того, что жертва ищет «WinSCP Download» в Bing или Google. Среди результатов поиска будут продвигаемые вредоносные результаты, которые оказываются выше настоящих сайтов для загрузки WinSCP.

В итоге жертвы переходят по рекламным ссылкам и попадают на сайты, созданные BlackCat, где размещены гайды по выполнению передачи файлов с помощью WinSCP.

Интересно, что эти сайты не содержат ничего вредоносного и, вероятно, не обнаруживаются поисковыми роботами Google, но перенаправляют посетителей на копию официального сайта WinSCP с кнопкой загрузки. Такие клоны используют доменные имена, максимально похожие на реальный домен winscp.net (например, winscp[.]com).

Нажимая на кнопку загрузки, жертва получает образ ISO, содержащий файлы setup.exe и msi.dll, первый из которых является приманкой для запуска пользователем, а второй — дроппером малвари, запускаемым исполняемым файлом.

В конечном итоге, на машину жертвы устанавливается исполняемый файл pythonw.exe, который загружает модифицированную и обфусцированную библиотеку python310.dll, содержащую маяк Cobalt Strike, который подключается к управляющему серверу хакеров.

После запуска Cobalt Strike хакеры получают возможность выполнять дополнительные скрипты, разворачивать инструменты для бокового перемещения и в целом углублять компрометацию дальше.

Аналитики Trend Micro сообщают, что на последующих этапах атаки операторы ALPHV используют следующие инструменты:

- AdFind — инструмент командной строки, используемый для получения информации Active Directory (AD);

- команды PowerShell — используются для сбора пользовательских данных, извлечения ZIP-файлов и выполнения скриптов;

- AccessChk64 — инструмент командной строки, используемый для сбора данных о правах пользователей и групп;

- Findstr — инструмент командной строки, используемый для поиска паролей в файлах XML;

- PowerView — скрипт PowerSploit, используемый для разведки и энумерации AD;

- скрипты Python — используются для запуска инструмента для восстановления паролей LaZagne и получения учетных данных Veeam;

- PsExec, BitsAdminи Curl — используются для бокового перемещения;

- AnyDesk — легитимный инструмент для удаленного управления;

- скрипт KillAV BAT — применяется для отключения или обхода антивирусных и защитных программ;

- клиент PuTTY Secure Copy — служит для эксфильтрации собранной информации из взломанной системы.

Источник: