Полезные статьи

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Интересно Каждый четвертый банкомат в России может быть уязвим

Исследователи в области ИБ изучили основные модели устройств и выяснили, что каждое второе позволяет получить доступ внутрь корпуса без срабатывания сигнализации. Чтобы затруднить доступ злоумышленников к банковскому счету, специалисты советуют потребителям пользоваться банкоматами в филиалах банков или тех местах, где есть физическая охрана и видеонаблюдение. Подробности — в материале...

«Пандемия вымогателей»: с чем связана волна атак хакеров и как она отразится на биткоине

Начиная с прошлого года множество компаний и правительственных организаций столкнулись с атаками вирусов-шифровальщиков. Из-за взломов они не только теряют деньги, которые требуют операторы вымогательского ПО за ключ-дешифровщик, но и приостанавливают работу — после атаки на Colonial Pipeline временно возникли перебои с поставками топлива, из-за чего некоторые американские штаты объявили...

Интересно MST-или деанон через ссылку.

Всем привет! Сейчас я расскажу про инструмент, который мы сделали. MST- Multifunctional surveillance tool Суть его в том, что жертва переходит по ссылке, а вебкамера делает снимок и отправляет вам. Эта программа может помочь вам в различных ситуациях. Например, вам нужно сдеанонить кого либо человека. Как использовать - решайте уже сами Сайт выглядит, как обычный youtube, поэтому вряд ли это...

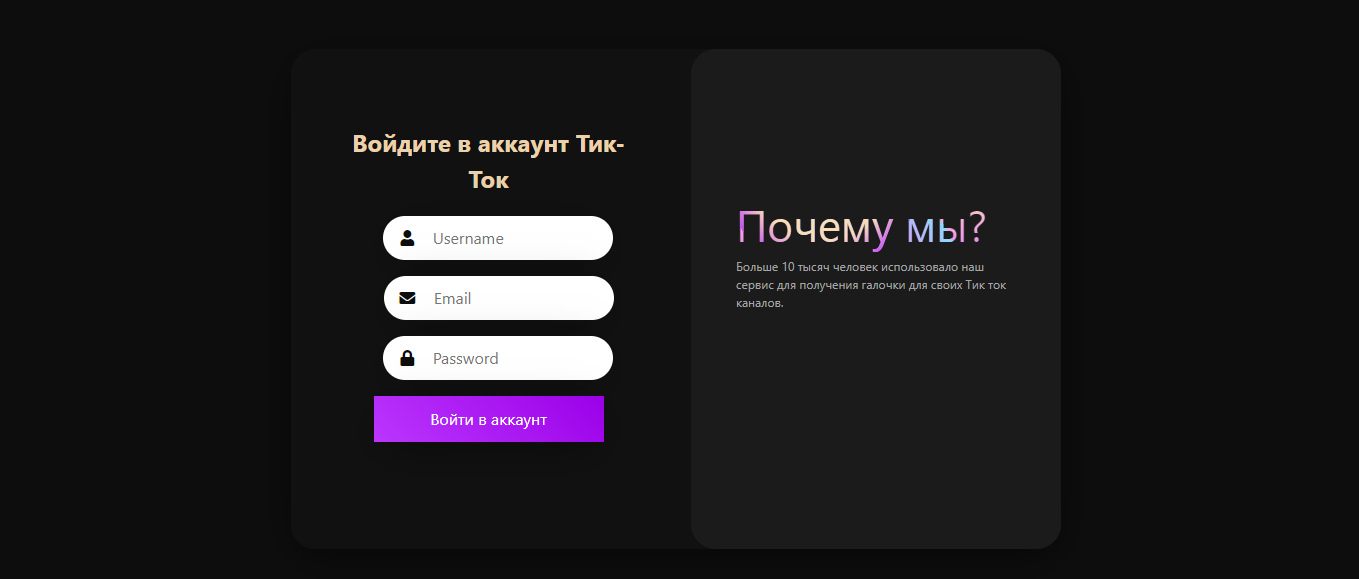

Интересно PHP - Пишем свой фишинг скрипт для кражи тт аккаунтов {Уровень: EASY}

Вот мы и опять встретились на тайной вечери. И сегодня мы обсудим как можно по-быстрому написать свой фишинг. Будем делать на примере тик-тока. Небольшая ремарка «Суть нашего фишинга будет сайт для получения галочки в тик-токе». Давайте начнем! Для начала вы должны сделать форму входа. Тут для каждого индивидуальный подход! Но я создал вот такое дерьмо: Теперь давайте перейдем к коду...

Интересно Как находить точки входа в рынок криптовалют при помощи ончейн-инструментов

Биткоин представляет собой огромный шаг вперед на пути к прозрачности финансовых данных. Благодаря открытости всех отраженных в блокчейне транзакций у криптовалютных инвесторов появился целый набор новых метрик для фундаментального анализа. Ключевое Ончейн-инструменты открывают широкие возможности для фундаментального анализа криптоактивов. Исследователи Coin Metrics рассмотрели пять...

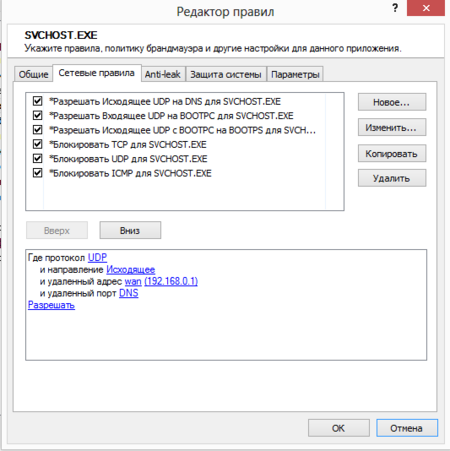

Windows 10. Настройка и мифы

Windows 10 для обычного пользователя весьма проблематична в плане стабильности и производительности. Если оставить систему «на самотек», то Микрософт будет управлять ей. Да, она по-прежнему будет стоять на нашем компьютере, и мы ею будете «управлять». На самом деле, это будет что-то похожее на аренду, а оплата производится данным с нашего компьютера. История браузера, фото, видео, доступ к...

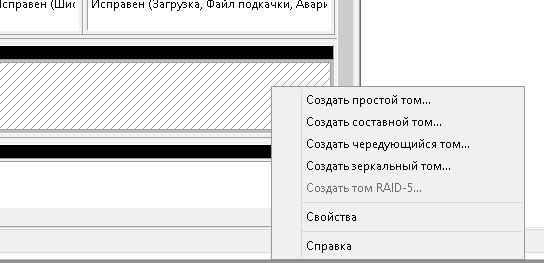

Выбор железа под виртуальные машины

Поговорим про железо. Для достижения определённой анонимности и безопасности требуется вложения, как финансовые, так и «умственные». Разумеется, можно и обойтись одним ноутбуком, и вся полезная нагрузка будет осуществляется где-то в облаке, которое стоит не малых денег. И физический доступ к которому у вас не будет. Поэтому разумнее собрать схему дома и использовать облако лишь для...

CSS. Изменяем отображение любого сайта

Поговорим про каскадные таблицы стилей. С их помощью можно изменить любой элемент на веб-сайте. Естественно, это будет отображаться только в вашем браузере. Из-за внедрения большого количества рекламы не хочется и вовсе посещать некоторые сайты, например, довольно популярный сайт openssource.biz имеет просто обилие рекламных баннеров. Да, можно воспользоваться адблоком, однако разработчики...

Интересно C# - Динамическая загрузка DLL (пишем стиллер в 9кб)

Интересно Как изменить голос в Telegram

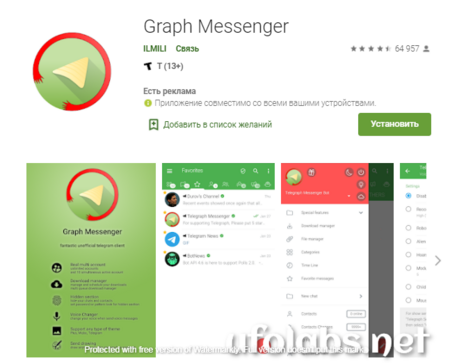

Приступим к изменению голоса: Первым делом нужно скачать приложение Graph Messenger из Google Play, обратите внимание имеется реклама: Открываем приложение и нажимаем на кнопку, которая находится снизу, "Start Messaging": Вводим номер телефона от своего Telegram аккаунта: Далее вводим код для подтверждения того, что Вы владелец аккаунта: Заходим в нужный Вам чат и нажимаем три точки...