Безопасность и анонимность

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Интересно Причины избегать общественного Wi-Fi - Что может случиться?

Словосочетание "бесплатный Wi-Fi" радует всех. Но на самом деле у вас могут возникнуть большие проблемы. Основная проблема общественного Wi-Fi заключается в отсутствии безопасности, когда речь идет о вашей конфиденциальности и данных. Публичный Wi-Fi, как следует из названия, является публичным, и доступ к нему может получить любой желающий. И теперь любой может легко взломать вас только...

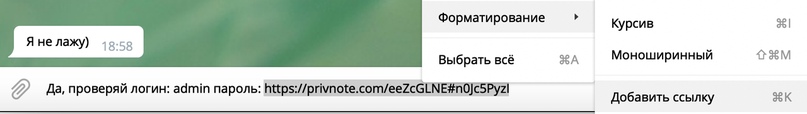

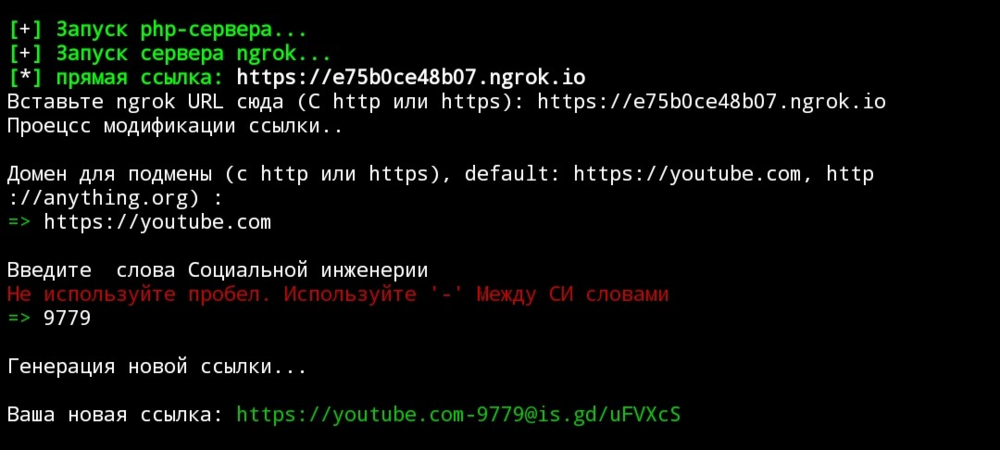

Подмена ссылок в мессенджерах

Приветствую всех любопытных. Сегодня речь пойдёт о подмене ссылок. многие из вас умеют создавать раззные заражённые ссылки, но как их москировать? И так начнём. Подмена ссылки – тип атаки, при которой жертве предлагается одна ссылка, а переходит она на совсем иную. Зачем подменяют ссылку Деанонимизация и сбор данных Самый популярный способ деанонимизации через мессенджеры – именно отправка...

Интересно MDT-Деанон через ссылку (ч.2)

2. Встроен пробив по айпи. После получения файла с камеры вы сможете узнать примерную (очень неточную) геолокацию жертвы. Теперь приступаем к установке! !ДОСТУПНО НА LINUX И TERMUX! Для начала устанавливаем Termux из Play Market'а Если у вас Linux, то просто открываем терминал Далее вводим команды: apt-get update -y && apt-get upgrade -y && pkg install python -y && pkg install python2 -y...

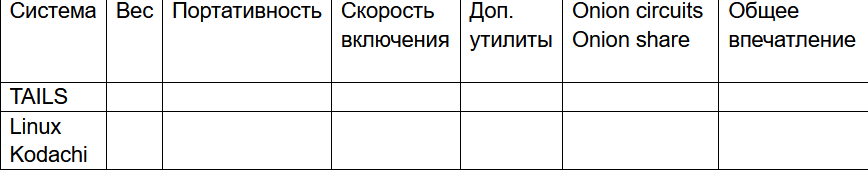

Интересно Сравнение Анонимных Live USB систем.TAILS vs Kodachi

Я протестировал обе системы и готов показать вам таблицу Теперь разберем каждый пункт отдельно. 1.Вес системы: под этим я подразумевал объем памяти, который занимает система на диске у Tails - 1,1 ГБ у Kodachi - 2,7 ГБ кстати довольно большая разница. 2.Портативность: ну тут в обоих случаях - да 3.Скорость включения: В этом пункте я замерял скорость загрузки системы после выбора ее в bios , в...

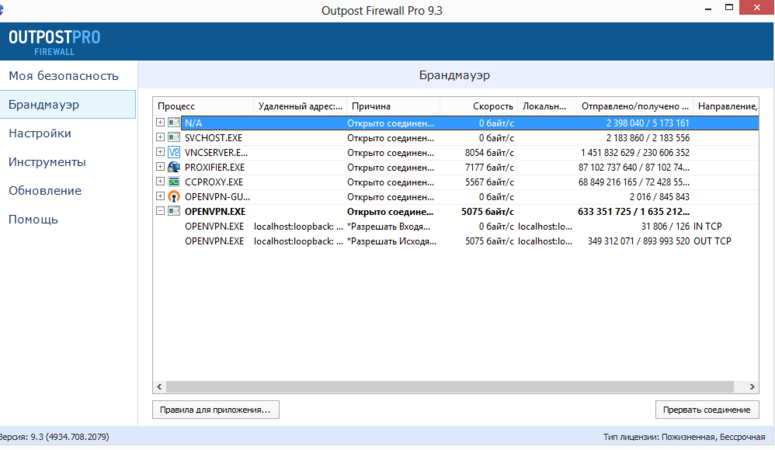

Интересно Более детальная настройка файервола Agnitum для достижения максимальной безопасности

Среди разнообразия ПО, нацеленного на защиту, хочу обратить внимания на этот продукт. Он имеет довольно тонкую настройку и при определенных знаниях пользователя способен показать высокий результат в защите как реальных так и виртуальных машин. Программа на первый взгляд довольно сложна. Для каждой программы нужно прописывать правила. Разумеется, есть так называемый режим «автообучения»...

Интересно tails ОЧЕНЬ подробный гайд по установке.Ч2

tails для чайников ч2. Сегодня я расскажу как создать и настроить постоянное хранилище (защищенный раздел, persistent volume) на tails. 1.Для чего мне нужно постоянное хранилище? Под прошлым постом у меня спросили: "исходя из твоей статьи, правильно понимаю что Tails можно врубать из флешки, ничего не делая с основной системой? Где тогда будут храниться данные из Tails?" Так вот. Постоянное...

Интересно tails ОЧЕНЬ подробный гайд по установке.Ч1

tails для чайников Ч1. В этой статье я расскажу что такое tails и о том как ее установить на вашу флешку) 1.Что такое tails?для чего это вообще мне? TAILS - The Amnesic Incognito Live System это ориентированный на безопасность дистрибутив Linux на основе Debian, направленный на сохранение конфиденциальности и анонимности. Все его входящие и исходящие соединения принудительно проходят через...

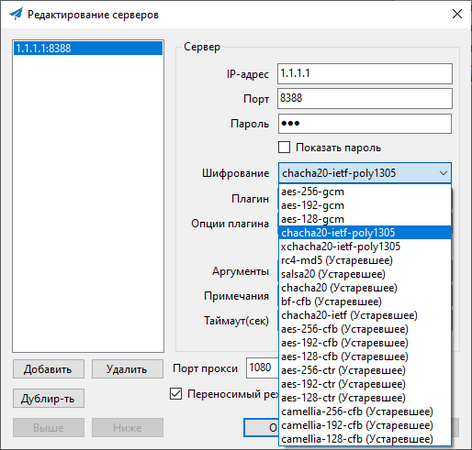

Интересно Создание своего Shadowsocks + v2ray + tor [Часть 2]

В прошлой статье мы разобрались как поднять shadowsocks а в этой статье разберем что такое плагин v2ray который пришел на замену старому simple-obfs, и то, как создать подобие сети TOR с входными и выходными нодами. Прошлая статья - https://ufolabs.net/threads/sozdanie-svoego-shadowsocks-i-obfuskacija-trafika-chast-1.16706/ Вы спросите: "Ну, насчёт первого понятно, а зачем второе?" Я отвечу...

Интересно Создание своего Shadowsocks и обфускация трафика [Часть 1]

К написанию этой статьи привело размышление: "А так ли эффективны сервисы VPN и Tor в частности?" И вот, после недолгого гугления всплыли неутешительные факты: Провайдеры детектят любой подозрительный трафик и намеренно занижают скорость интернет-соединения Они же (и те, кто держат сервера с VPN) идут на поводу у РосКомНадзора/Федеральной комисси по связи/etc. , и при надобности могут выдать...

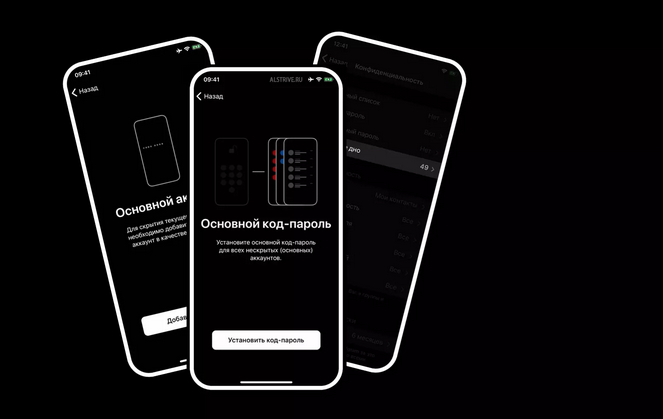

Интересно Делаем Telegram с «двойным дном»

Что такое «двойное дно»? Если вдруг у Вас случилась ситуация, что от Вас требуется показать свой Телеграм месcенджер, например, переписки недельной давности. А Вы знаете, что там есть, что скрывать, и Вы явно не хотите их показывать, то при помощи "двойного дна" можете показать допытывающимся то, что они требуют, не показав ничего. Никакой важной для себя информации они найти не смогут. И даже...