Защита информации

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Победителей не будет: авторы Tor вступают в неравный бой с DDoS-атаками

Разработчики вооружаются PoW-тестами, требующими вычислительных ресурсов пользователей. Анонимная сеть Tor, предназначенная для защиты пользователей от слежки и цензуры, уже давно подвергается масштабным DDoS-атакам. Самая крупная из таких началась ещё в июне прошлого года и продолжалась до этого мая включительно. Хотя атака уже не представляет ощутимой...

Шантаж, клевета, угрозы расправы? Обычный рабочий день специалиста по кибербезопасности

Успешное раскрытие киберпреступлений не всегда оборачивается хэппи-эндом для аналитиков. «Когда речь заходит о жизни и безопасности твоего ребенка, все приобретает другой оттенок», — признается Роберт М. Ли, глава компании Dragos. В начале этого года хакеры взломали корпоративную сеть его фирмы и пригрозили опубликовать чувствительные данные. Отказ заплатить выкуп...

Интересно Клинет-сервер на Python3 на примере бэкдора

Привет ребятки. Вместе с природой очистилось и мое сознание, настолько, что я вспомнил пароль> А так как последняя тема вроде как была с бэкдором из метасплоита на питоне, мы сегодня воссоздадим этот самый бэкдор и глянем таки, шо у него внутри. Погнали Для написания сего инструмента мы будем использовать блага стандартной библиотеки, а именно ՝ os, subprocess ну и socket разумеется. Как...

Интересно XSS, или как получить халявные cookie Ч1.

XSS, или как получить халявные cookie XSS - опаснейшая уязвимость веб приложений по мнению ведущих it империй и крупных лабораторий кибербезопасности. qwasp, google, mozilla, apple, kaspersky, и многие другие нанимают целые кибервойска для защиты своих систем. а нам че, а мы научимся) на каждом сайте в интернете есть поля ввода, input'ы . и на многих сайтах есть критическая уязвимость, с...

Солевой генний или как пройти CTF Odin: 1

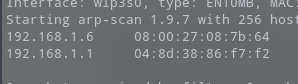

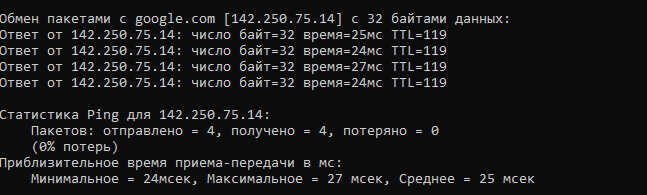

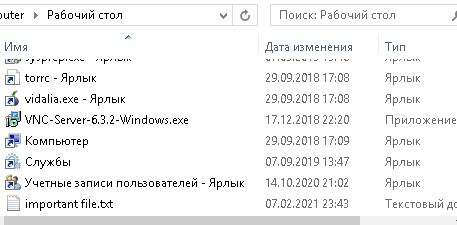

И так... Посидел, поймал солевой трип и стал солевым гением. Так что сегодня вы будете читать статью о прохождении CTF Odin:1. Незабываем добавить его в /etc/hosts Так как он ставиться на VM, VB нам прийдется проскинть нашу сеть, чтобы найти IP. Для этого мы будем использовать утилиту под название arp-scan. Для этого мы пишем: sudo arp-scan -l IP машину у меня 192.168.1.6 Давайте...

Интересно Взлом мастер пароля firefox (key4.db)

Брутфорс мастер пароля Firefox Допустим стиллер украл 2 файла (key4.db и logins.json) И нам нужно срочно узнать все пароли которые там есть Эти файлы нам нужно закинуть в эту папку (Не Забудь-те бекапить свои) %appdata%\Mozilla\Firefox\Profiles\имя вашего профиля Когда мы попытаемся посмотреть пароли в браузере то увидим такую картину Для подобных случаев я написал прогу BruteFox она...

Интересно Сканируем порты с помощью MagmaScanner

Привет, дорогие люди. Сегодня мы поговорим о такой вещи как сканирования портов и узнавание информации о них. Для этого мы будем использовать утилиту под названием MagmaScanner. 1. Этап установки: Будем устанавливать для линукс систем. Для начала мы должны установить пакеты python / python3-pip apt-get install python && python3-pip После чего мы должны скачать утилиту с гитхаба. Для...

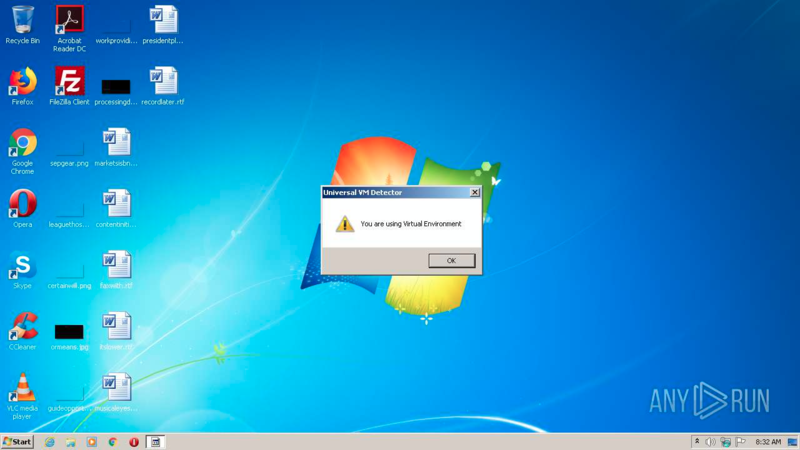

Интересно C# Детектим VM в 1 строку

Как мы раньше детектили виртуалки (VirtualBox и VMWare) public static bool Check() { using (ManagementObjectSearcher managementObjectSearcher = new ManagementObjectSearcher("Select * from Win32_ComputerSystem")) { try { using (ManagementObjectCollection managementObjectCollection =...

Интересно Восстановление данных

В современном мире слабым звеном все же является носитель информации. Он может выйти из строя по вине производителя, но чаще, по вине пользователя. Наверное, самое распространённое явление – физическое воздействие, другими словами удар. Случайный или намеренный удар может «убить» жесткий диск, если тот в момент удара работал. Хорошо если есть резервная копия информации. Что же, рассмотрим...

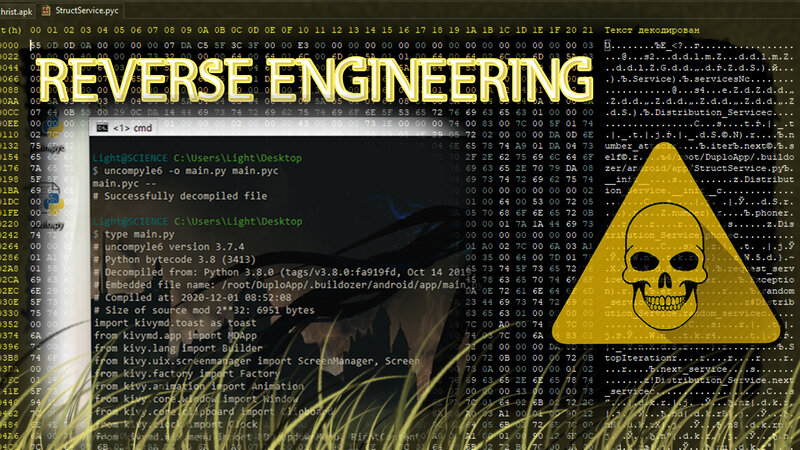

Интересно Реверсим APK (Python-Kivy)

Спидран по реверсу APK (Python Kivy) за минуту  погнали 1. Наша цель antichrist.apk (смс бомбер) 2. Меняем .apk на .zip и залетаем в папку assets 3. Находим там private.mp3 (а это gzip архив лол) 4. Меняем .mp3 на .gz и повторяем это ещё раз 5. Получаем .pyc файлы (скомпилированный байт-код питона) оо повезло повезло 6. Пишем в cmd "uncompyle6 -o data.py data.pyc" Это надо...

погнали 1. Наша цель antichrist.apk (смс бомбер) 2. Меняем .apk на .zip и залетаем в папку assets 3. Находим там private.mp3 (а это gzip архив лол) 4. Меняем .mp3 на .gz и повторяем это ещё раз 5. Получаем .pyc файлы (скомпилированный байт-код питона) оо повезло повезло 6. Пишем в cmd "uncompyle6 -o data.py data.pyc" Это надо...