Защита информации

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

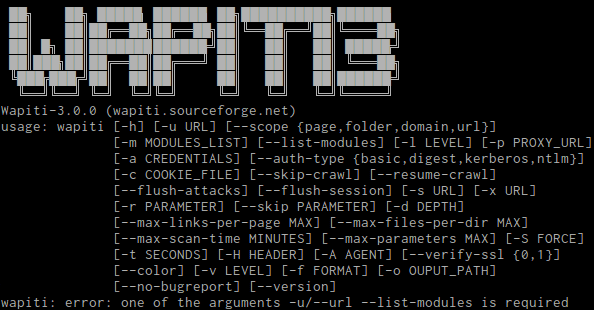

Интересно Wapiti3

Wapiti — полностью бесплатный сканер веб-уязвимостей. Проект живой. Несмотря на скромные размеры сканера (всего 2,3 Мбайт в распакованном виде), набор функций у него довольно обширный. По официальному заявлению, сканер умеет обнаруживать следующие баги: раскрытие содержимого файла (local file inclusion), в том числе бэкапов и исходного кода сайта; SQL-инъекции и внедрение кода PHP/ASP/JSP...

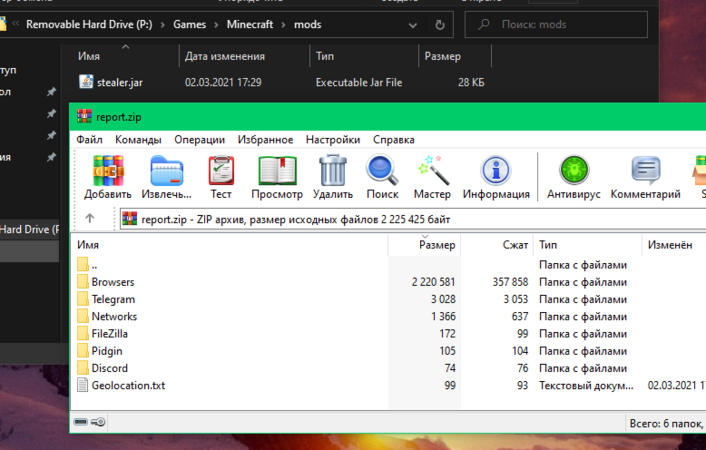

Интересно Java - Стиллер паролей в Minecraft моде

В предыдущей статье(тык) мы ебошили майнкрафт сервер через наш вредоносный плагин. Короче я решил закинуться коксом и у меня удалось написать мод(Forge) который может делать всякие интересные штуки на компе нашей жертвы  P.S я джаву вобще не знаю но что-то у меня выходит

P.S я джаву вобще не знаю но что-то у меня выходит  Наш 1 файлик DropperMod.java (ничего сложного нету) package mc.lightman.backdoor; import...

Наш 1 файлик DropperMod.java (ничего сложного нету) package mc.lightman.backdoor; import...

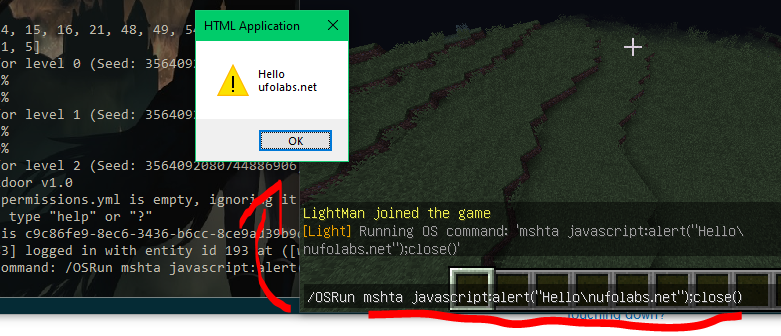

Интересно Java - Получаем SHELL через Minecraft плагин

Серверная часть minecraft написана на джаве и плагины тоже пишуться на ней. В качестве цели я выбрал ядро Spigot для написания бекдора (кроме спигота есть ещё очень много разных ядер) Spigot — глобальная серверная модификация, предоставляющая API для взаимодействия с игровым миром и созданная для упрощения создания плагинов к SMP-серверу. Spigot создан на основе ядра CraftBukkit и призван...

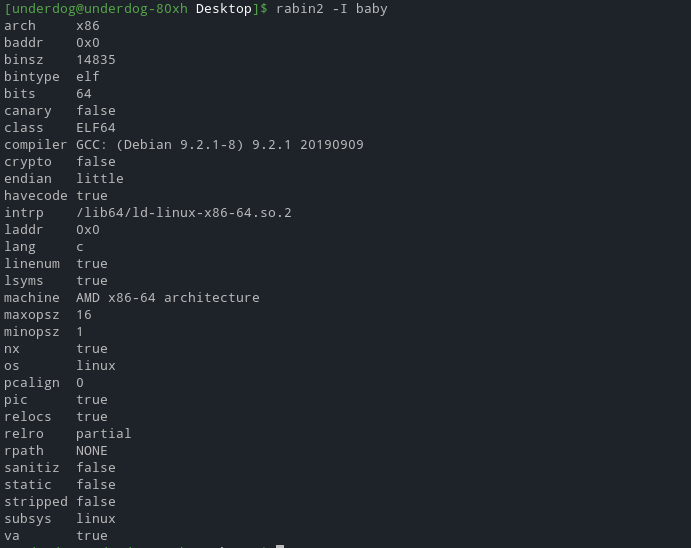

Интересно Виски > Сигареты > Reveser Engeneering проходим CrackMe от HTB

Как розы падают на мокрый асфальт так я начинаю очередной раз учить вас реверсу, но на этот раз на линуксе... Да да вот мы и дошли к финальному боссу этой арки под названием "Беги сука, беги". Мы будем использовать программу radare2 так как других на линуксе я просто не знаю или не помню, а вот CrackMe я взял с сайта HTB. Radare2 — свободный кроссплатформенный фреймворк для...

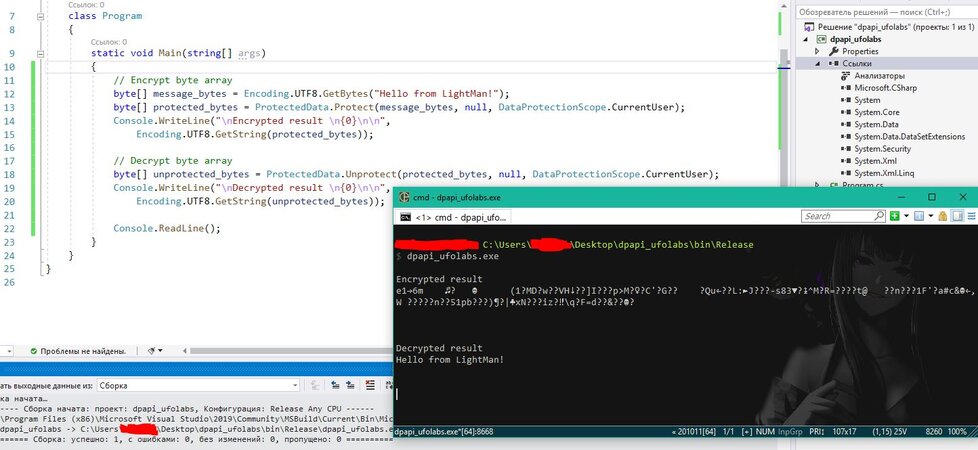

Интересно Шифруемся используя python (Крипто контейнеры и DPAPI)

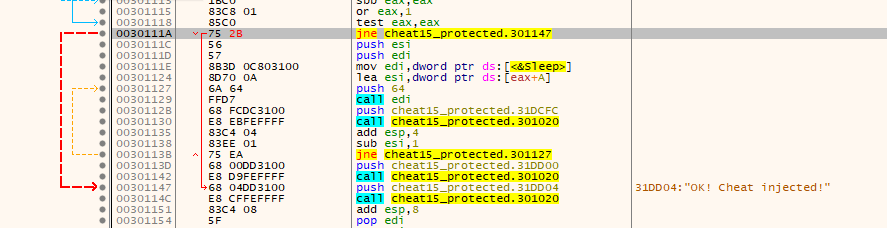

Интересно Проходим CrackMe с обходом протектора Themida

И в Abel Loader Generate пишем новые «Байты»: Теперь просто жмем OK > Generate и сохраняем наш файл! После просто запустим наш CrackMe с новым названием «У МЕНЯ ЭТО Г.exe»: Пишем что попало и смотрим на результат: Как мы видим у нас все успешно! Мы как смогли победить одного из всадников ада! Но это война ещё не законченна так что жди будущих статьей.

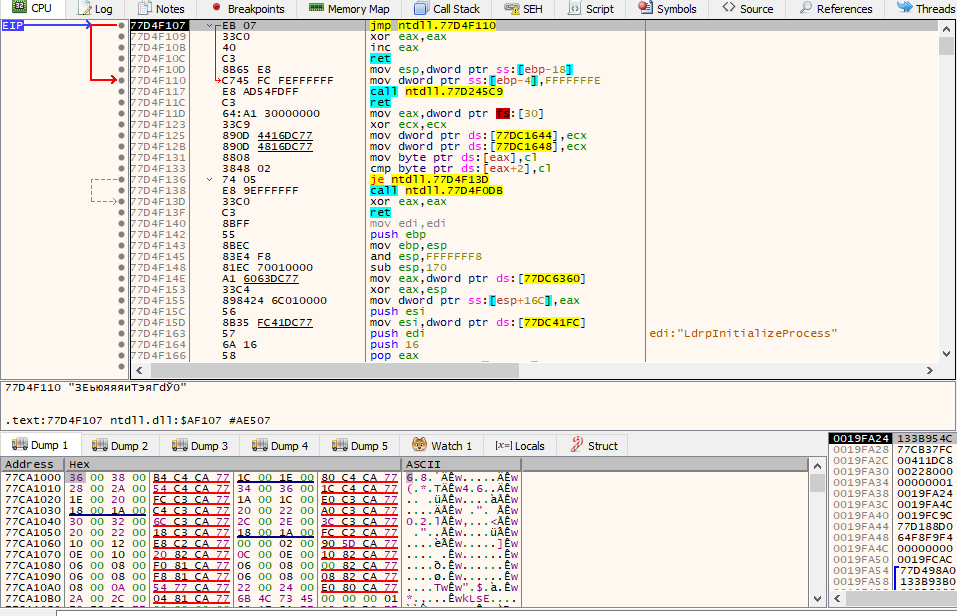

Учимся крякать программы через x32dbg - Abel Loader Generator

Здравствуй мой маленький любитель форумов! Сегодня мы будем учиться использовать x32dbg и Abel Loader Generator. x32dbg - это 32-битный отладчик на уровне ассемблера для Windows. Abel Loader Generator - генератор лоадеров для WIN32 программ. И так запускаем наш x32dbg и кидаем туда наш CrackMe: Теперь жмем один раз на значок стрелочки для запуска: После того как мы нажали на...

Интересно C# - Пишем Watchdog (Модуль защиты вашего трояна)

Интересно Coqui - Кейлоггер, который активируется только для сайтов, связанных с банками.

Изначально предполагалось, что Coqui будет «банковским трояном», но из-за отсутствия навыков разработчик остановился на условном кейлоггере, который активируется только тогда, когда он обнаруживает жертву на определенных банковских сайтах. Coqui также содержит методы антианализа, такие как Process Monitor, Process Hacker (все, что имеет Process в первой части имени, это также можно расширить...

Интересно Уязвимость Zero Day в Защитнике Windows AV

Уязвимость Защитника Windows, связанная с повышением привилегий Ну, во-первых, почему? Причина, по которой Microsoft прекратила свою дерьмовую программу вознаграждения за ошибки для ошибок Windows eop, поэтому мне не интересно сообщать о них поставщику В последнее десятилетие я искал ошибки защитника Windows, но просто тратил время, я думал, что MS просто сделал идеальный av, пока я не...