UfoLabs - Лаборатория нло

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Интересно Как деанонят Telegram

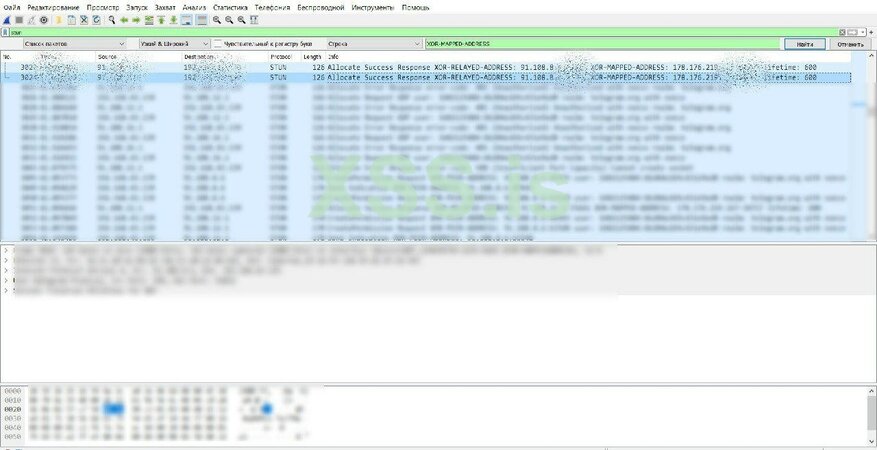

Распишем Вам как делают деанон через телеграмм. И как защитить себя от этого. Поехали Без iplogger'ов и прочего. Только звонок, телеграм и wireshark Инструкция: Качаем https://www.wireshark.org/download.html Нажимаем на "лупу" (Найти пакет) и видим, как у нас появится новая строка с параметрами и поисковой строкой. Там выбираем параметр Строка В строке пишем: XDR-MAPPED-ADDRESS Включаем...

Интересно Как изменить голос в Telegram

Приступим к изменению голоса: Первым делом нужно скачать приложение Graph Messenger из Google Play, обратите внимание имеется реклама: Открываем приложение и нажимаем на кнопку, которая находится снизу, "Start Messaging": Вводим номер телефона от своего Telegram аккаунта: Далее вводим код для подтверждения того, что Вы владелец аккаунта: Заходим в нужный Вам чат и нажимаем три точки...

Интересно HackTheBox - взлом виртуальной машины Tabby

Привет, котаны! Как и обещал, продолжаю серию туториалов по взлому виртуальных машин https://www.hackthebox.eu На это раз займемся машинкой которая называется Tabby. Она гораздо интереснее да и методы которые вы используете, новичкам покажутся настоящим супер хакерством. Еще был, ведь получив ip адрес машины, через пол часа вы становитесь её полноправным владельцем. Это вам не...

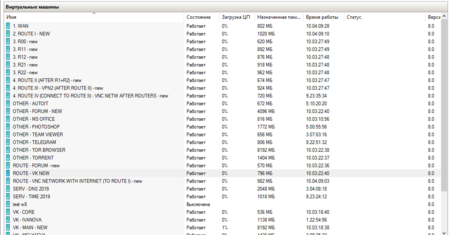

Развертывание “анонимной цепочки” любой сложности на Hyper-V

Наверное никому не составит труда создать самую простую схему vpn=>tor. Для этих целей нужно всего лишь установить впн клиент и скачать тор браузер. После запуска трафик пойдет последовательно через впн, потом на ноды тора. А что если требуется усложнить схему? Например, параллельно вести два потока трафика и потом сливать их в один случайно разбрасывая запросы между нодами тора? Для этих...

Интересно AppOnFly Cloud с временными бесплатными машинами.

Получаем готовую машину прямо из браузера, на которой можно делать все, что душе угодно, не опасаясь вирусов на основном ПК: Так же есть установщики популярных и необходимых программ ( Chrome, Winrar и т.д. ): Установим Google Chrome для теста: Готово: После закрытия вкладки все данные будут удалены!

Интересно ВИРУСОЛОГИЯ ЧАСТЬ 4 - КАК ПАЛЯТ ВИРУСОПИСАТЕЛЕЙ

Привет форумчанин! Сегодня речь пойдет о том, как палят вирусописателей.Данное чтиво, опять же найденное в интернете, прекрасно опишет всю суть проблемы. Кто-то верит в домовых и полтергейст, кто-то — в снежного человека, кто-то — в то, что разработчик малвари и прочего нелегального софта может гарантировать собственную анонимность, просто накрыв бинарник упаковщиком или обфусцировав код...

Интересно ВИРУСОЛОГИЯ ЧАСТЬ 3 - БОТНЕТ

Привет форумчанин Продолжая серию статей на тему вирусологии, поговорим о таком ядерном оружии, как ботнет Все вы не раз слышали о ботнете. Но знаете ли что это вообще? Для чего он нужен? И как не стать его жертвой. Если нет, то обязательно читайте эту статью. На самом деле, ботнет – это своеобразная зомби-сеть. В ней находятся обычные юзеры, которые качают всякую херню на свой комп. А точнее...

ВИРУСОЛОГИЯ ЧАСТЬ 2 - 15 СПОСОБОВ РАСПРОСТРАНЕНИЯ ВИРУСА

Привет форумчанин!) Продолжаю линейку статей на тему вирусологии. Данное чтиво найденное на просторах интернета расскажет, как распространять вирусы. Способы реально рабочие, которыми пользуюсь лично я. 1. Начну с самого простого - это распространение на различных буксах. Буксы- сайты, в которых сотни людей выполняют любые задания за копейки. Пример букса, с которым работал я ...

Интересно Metasploit и Python

Привет друзья. Более чем уверен, что большинство из вас знакомы с таким зАмаечательным фреймворком для пентеста как Metasploit Framework, а тем кто им пользуется изевстны такие понятия как meterpreter, payload, handler и тд. Про них собственно мы сегодня и поговорим. Про удаленный доступ через метасплоит и пайтон. Причем же тут пайтон? А при том что использовать мы будем полезную нагрузку на...

Интересно ВИРУСОЛОГИЯ ЧАСТЬ 1 - ПОЛНЫЙ FAQ ПО ТРОЯНАМ

Привет форумчанин! Нашел на просторах в интернете очень годное чтиво, эдакий сборник всей информации по такому виду вирусов, как троян. Троянские программы (трояны) - вредоносные программы, для активации которых, требуется запуск их пользователем или другой вредоносной программой. Получили они своё название от одноименного печально известного мифологического коня - вредоносный компонент...