Безопасность и анонимность

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Интересно Деанон кидалы Rasher | Rapax - админ hhide.org

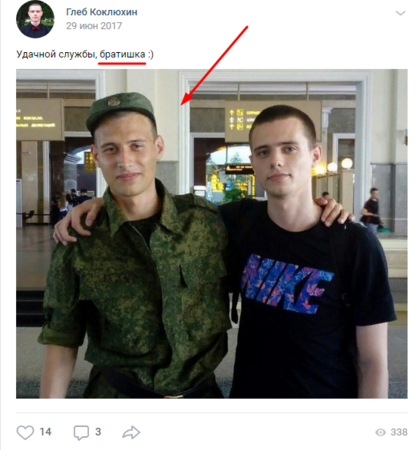

Деанон был сделан юзером - 25517 История про этого кидалу, здесь - https://ufolabs.net/threads/istorija-pro-kidalu-rasher-rapax-admin-hhide-org.13926/ ФИО: Коклюхин Владислав Владимирович День рождения: 23 Июня 1997 ИНН: 731002088843 Место учёбы: Карасукский педагогический колледж VK : Rasher Nh Кэш его профиля вк: Коклюхин Владислав Ещё один профиль вк: Vladislav Kokljoechin Его брат: Gleb...

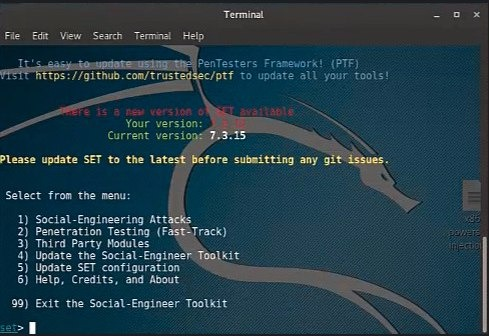

Интересно Доступ к веб-камере при помощи Kali linux и CИ

Сегодня дл получения доступа к веб камере жертвы мы будем использовать Kali Linux и СИ Установка 1) Открываем терминал 2) Прописываем Setoolkit Долно получиться Выбираем в списке Social Engineering Attacks. 3) То есть прописываем один(1) Должно появиться следущее: Выбираем Powershell Attack Vectors. 4) Пишем 9 Тут же нам надо - Powershell Alphanumeric Shell...

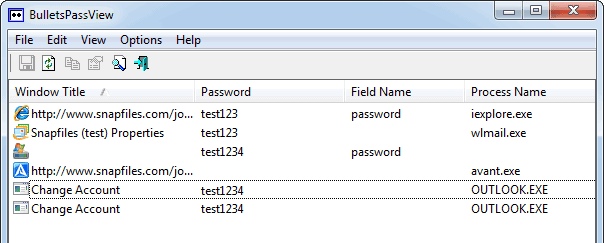

Интересно Ненадёжность хранения паролей TeamViewer

Cегодня речь пойдёт о программе TeamViewer(В дальнейшем: TV) как вы уже могли понять из названия) Популярная программа и встаёт вопрос о безопасности.Дальше мы расмотрим то как храняться пароли в программе УДАЛЁННОГО ДОСТУПА.) Для шифрования используется алгроритм AES-128-CBC и спец.ключ - 0602000000a400005253413100040000 Один из начинающих специалист по ИБ рассказывал что наткнулся на...

Интересно Правила проведение анонимных сеансов

В данной статье речь пойдёт о том как правильно вести себя во время анонимных сеансов. В качестве анонимной системы в статье будем представлена TAILS Также хотелось бы отметить ,то что TAILS всего лишь инструмент и не предоставляет вам 100% анонимность,если вы не будите правильно ей пользоваться.Лучшая защитой может послужить чувство осторожности и правильное мышление,всё остальное является...

Определяем,следит ли за нами ФСБ

В мире очень много программ-шпионов,которые скрытно устанавливаются на телефон и позволяют другим людям заинтересованных в прослушке вас иметь доступ к вашим звонкам и многом другом. Что позволяют себе программы шпионы? Установленная на телефон программа может записывать разговоры, перехватывать СМС,и переадресововать их.Также могут получить доступ к вашим контактам,следить за вашем...

Как узнать данные о человеке и его местоположение [Seeker]

Seeker – утилита, устанавливающая сайт на сервер Apache и используя Ngrok создаёт ссылку, при переходе на которую будет запрошен доступ к геолокации пользователя. Для начала работы установим утилиту вводом следующих команд в терминал : git clone https://github.com/thewhiteh4t/seeker.git cd seeker/ chmod 777 install.sh ./install.sh python3 seeker.py После ввода последней команды утилита...

Геоданные Google сделали невиновного подозреваемым в уголовном деле

Закари Маккой, самый обычный житель штата Флорида, стал подозреваемым в ограблении дома, после того как во время поездки велосипеде он воспользовался приложением RunKeeper для отслеживания своей активности. При этом, Закари включил сервисы определения местоположения Google, что позволило как приложению, так и Google отслеживать его местонахождение в любое время. О том, что его подозревают в...

Интересно 10 самых важных правил для пентестера

В ОСНОВУ ЭТОЙ СТАТЬИ ЛЕГ ВИДЕОРОЛИК НА КАНАЛЕ netstalkers Привет форуманин! В этой теме я бы хотел обсудить 10 самых важных правил для пентестера. Скажу скразу что тема больше адресована начинающим в этом плане, однако думаю что некоторые уже "бывалые" пользователи могут в ней найти что то интересное. #1 - Твоя безопасность превыше всего Запомни: большинство самых известных хакеров -...

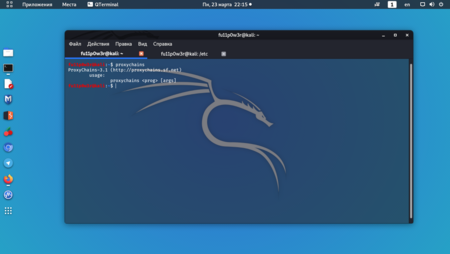

Работа с прокси через Proxychains. Перенаправляем трафик через ТОР

Приветствую форумчане. Сегодня познакомлю вас с такой полезной прогой как Proxychains. Рroxychains это программа с помощью которой можно перенапрявлять весь TCP трафик как через ТОР, так и через цепочки из SOCKS4/5 или HTTP(S) прокси серверов. Тулза поддерживает "user/pass" авторизацию для SOCKS4/5 и “basic-авторизацию” для HTTP. Доступна как и под Linux, так и под Mac OS. Мое...

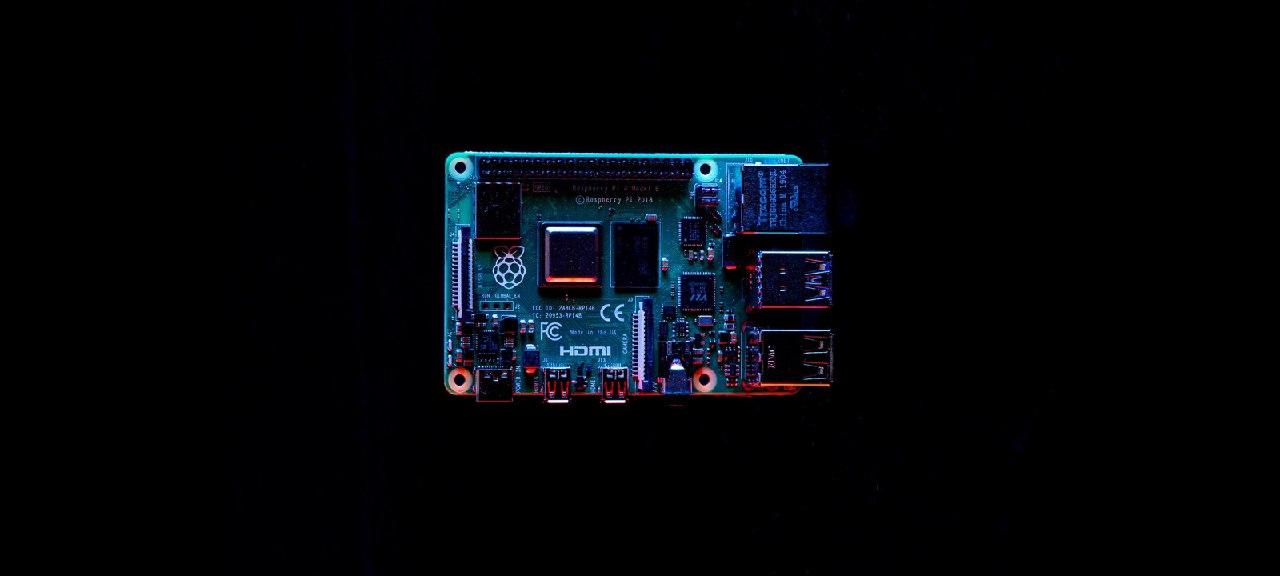

TOR роутер на базе Raspberry с поддержкой VPN.

В этой статье будет рассказано об одном из вариантов получения переносного решения с Tor, VPN и обфускацией, к которому можно подключить свои мобильные устройства, ПК или ноутбук. Постановка задачи: получить одноплатный компьютер, который можно подключить к своему ноутбуку/ПК/мобильному устройству и который будет заворачивать трафик сначала в VPN, затем в Tor, обфусцировать с помощью...